Выпущена стабильная версия Fleio 2020.09.1! Что нового?

Сегодня, 10 сентября, мы выпускаем версию 2020.09.1. Последняя версия помечена как стабильная и может использоваться в производственной среде.

В последнем выпуске мы завершили миграцию панели персонала с AngularJS на Angular. Кроме того, мы добавили дополнительные функции в кластеры и шаблоны кластеров, добавили настройки производительности и журналы для cron клиентов процессов, исправили ошибки и продолжили работу над подготовкой Fleio для Docker.

Угловой посох

В нескольких последних выпусках мы работали над переносом старой панели AngularJS Staff на Angular. Мы рады сообщить, что миграция завершена и на панели персонала есть все функции, доступные на Angular.

В следующем выпуске мы сосредоточимся на его настройке, чтобы сделать интерфейс более похожим на старый. Если вы чувствуете, что что-то можно улучшить, не стесняйтесь сообщить нам об этом!

Улучшения кластеров и шаблонов кластеров

В выпуске 2020.09 мы работали над добавлением новых функциональных кластеров и шаблонов кластеров.

Новые функции, которые были добавлены для кластеров и шаблонов кластеров, включают настраиваемое изображение по умолчанию и совместимые изображения для шаблонов кластеров, настраиваемый сетевой драйвер по умолчанию и настраиваемый список коэффициентов.

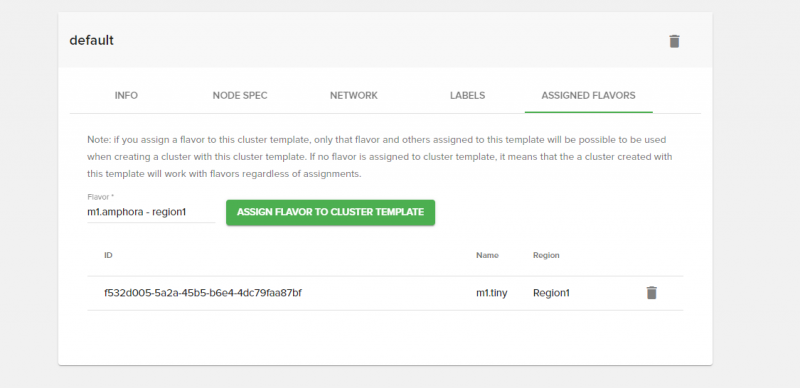

Кроме того, мы добавили способ назначать разновидности определенным шаблонам кластера.

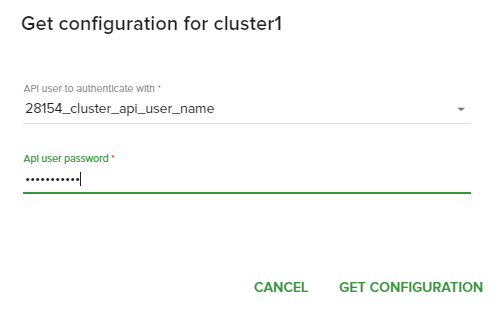

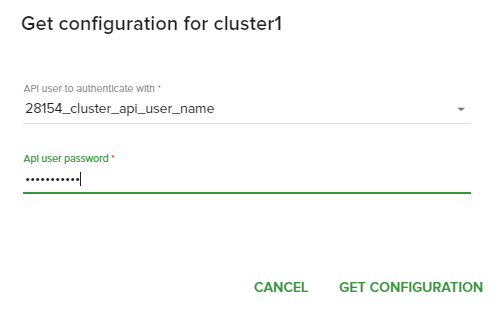

Также мы добавили способ получения файла конфигурации для развернутых кластеров.

настройки производительности и журналы для клиентов процессов cron

В предыдущих выпусках мы работали над улучшением процесса клиентов cron.

В выпуске 2020.09 мы улучшили производительность, внося некоторые изменения в кеширование. Мы также добавили способ сохранения вывода каждого клиента cron процесса в файл.

Это можно настроить в файле settings.py, следуя этому руководству.

Мы продолжим работать над улучшением производительности для клиентов процессов в следующих выпусках.

Стоит упомянуть исправления ошибок:

fleio.com/docs/changelog/v2020.09.1.html

fleio.com/demo

fleio.com/

В последнем выпуске мы завершили миграцию панели персонала с AngularJS на Angular. Кроме того, мы добавили дополнительные функции в кластеры и шаблоны кластеров, добавили настройки производительности и журналы для cron клиентов процессов, исправили ошибки и продолжили работу над подготовкой Fleio для Docker.

Угловой посох

В нескольких последних выпусках мы работали над переносом старой панели AngularJS Staff на Angular. Мы рады сообщить, что миграция завершена и на панели персонала есть все функции, доступные на Angular.

В следующем выпуске мы сосредоточимся на его настройке, чтобы сделать интерфейс более похожим на старый. Если вы чувствуете, что что-то можно улучшить, не стесняйтесь сообщить нам об этом!

Улучшения кластеров и шаблонов кластеров

В выпуске 2020.09 мы работали над добавлением новых функциональных кластеров и шаблонов кластеров.

Новые функции, которые были добавлены для кластеров и шаблонов кластеров, включают настраиваемое изображение по умолчанию и совместимые изображения для шаблонов кластеров, настраиваемый сетевой драйвер по умолчанию и настраиваемый список коэффициентов.

Кроме того, мы добавили способ назначать разновидности определенным шаблонам кластера.

Также мы добавили способ получения файла конфигурации для развернутых кластеров.

настройки производительности и журналы для клиентов процессов cron

В предыдущих выпусках мы работали над улучшением процесса клиентов cron.

В выпуске 2020.09 мы улучшили производительность, внося некоторые изменения в кеширование. Мы также добавили способ сохранения вывода каждого клиента cron процесса в файл.

Это можно настроить в файле settings.py, следуя этому руководству.

Мы продолжим работать над улучшением производительности для клиентов процессов в следующих выпусках.

Стоит упомянуть исправления ошибок:

- Исправление № 3297: исправление графиков показателей экземпляра иногда опускается ниже 0

- Исправление № 3448: очистить кешированные настройки при сохранении конфигурации openstack.

- Исправление №3409: обработка ошибки 500 при получении параметров создания для клиента без проекта openstack.

- Исправление № 3434: исправление разделения аромата с экземпляром после редактирования.

- Исправление # 3470: заставить клиента подтвердить удаление диалогового окна спрашивает, следует ли удалить все ресурсы.

fleio.com/docs/changelog/v2020.09.1.html

fleio.com/demo

fleio.com/