SerfStack перезагрузка: новый сайт, скидки на сервера и VPS

Здравствуйте, уважаемые пользователи!

Рады сообщить, что мы произвели достаточно приятное обновление нашего сайта и, конечно же, добавили новые скидки на различные услуги нашего сервиса.

Будем рады, если вы оцените наш новый сайт, а выбор услуг с его помощью станет еще более удобным :)

На протяжение нескольких месяцев мы наблюдали за метриками и действиями посетителей и выявили несколько значительных минусов нашего старого сайта, что позволило выполнить полную его переработку и сделать его серфинг более простым и удобным.

Что было сделано:

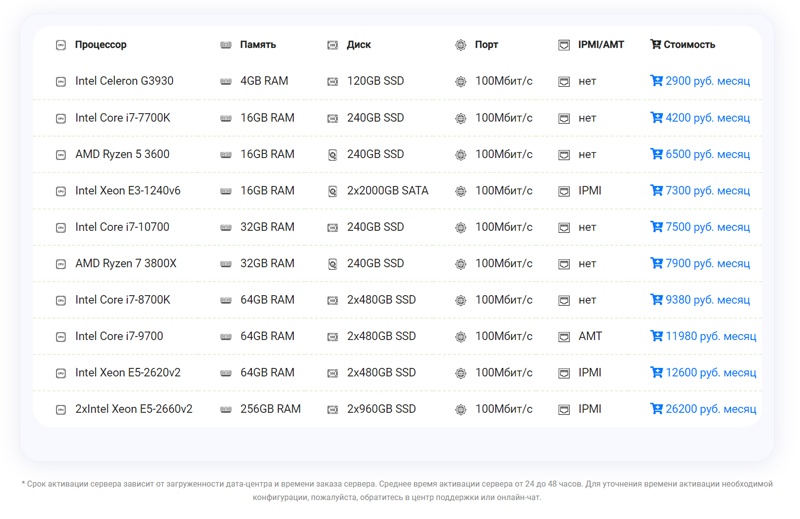

Новые тарифные планы на аренду выделенных серверов + панель управления ISPmanager 5 Lite в подарок!

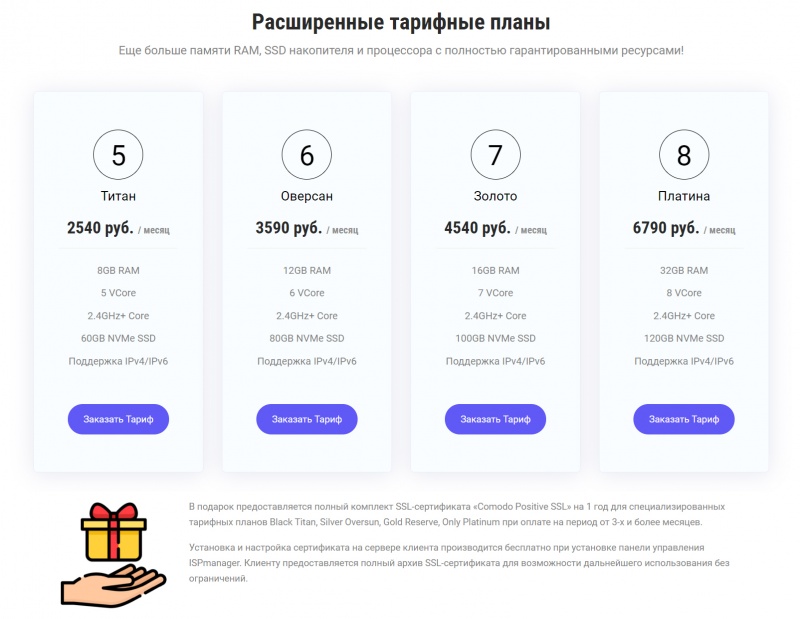

SSL-сертификат Sectigo (Comodo CA) Positive SSL в подарок при заказе расширенных тарифов VPS серверов.

Какие скидки мы предлагаем?

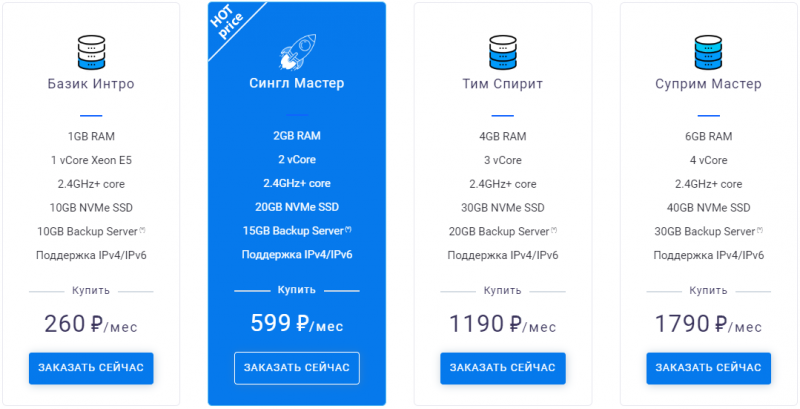

С 19.01.2021 по 25.01.2021 воспользуйтесь скидкой 20% на аренду VPS серверов по базовым тарифным планам “Базик 1Gb RAM“, “Сингл 2Gb RAM“, “Спирит 4Gb RAM“, “Мастер 6Gb RAM“ на заказ так и последующее продление VPS.

С 19.01.2021 по 25.01.2021 воспользуйтесь скидкой 25% на аренду VPS серверов по расширенным тарифным планам “Титан 8GB RAM“, “Оверсан 12Gb RAM“, “Золото 16Gb RAM“, “Платина 32Gb RAM“, которая действует как на заказ так и на продление VPS.

С 19.01.2021 по 25.01.2021 воспользуйтесь скидкой 20% на заказ и продление выделенных серверов на первые 3 месяца аренды.

Промо-код для активации скидки:

Рады сообщить, что мы произвели достаточно приятное обновление нашего сайта и, конечно же, добавили новые скидки на различные услуги нашего сервиса.

Будем рады, если вы оцените наш новый сайт, а выбор услуг с его помощью станет еще более удобным :)

На протяжение нескольких месяцев мы наблюдали за метриками и действиями посетителей и выявили несколько значительных минусов нашего старого сайта, что позволило выполнить полную его переработку и сделать его серфинг более простым и удобным.

Что было сделано:

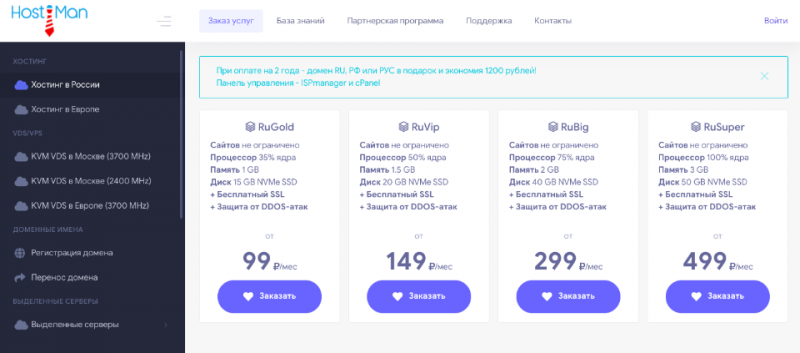

- Новый более удобный дизайн сайта (навигация, выбор тарифов, просмотр контента);

- Добавлен способ оплата ETH (достаточно часто вы спрашивали нас о приеме криптовалют кроме Биткоин);

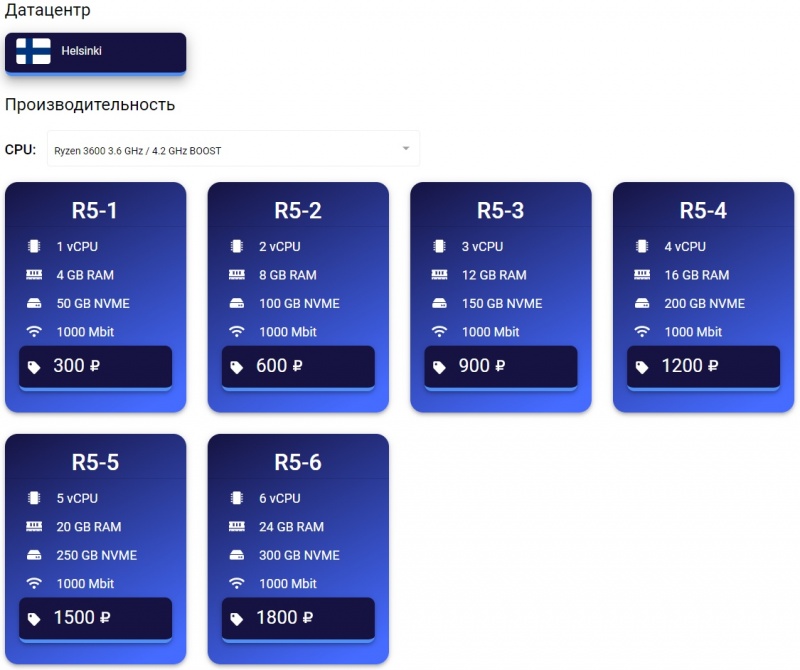

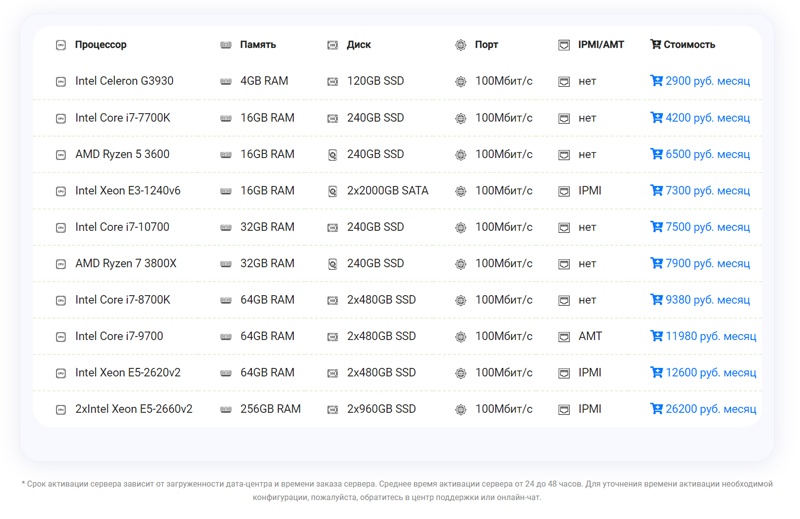

- Добавлены новые конфигурации выделенных серверов в России (по еще более выгодным ценам);

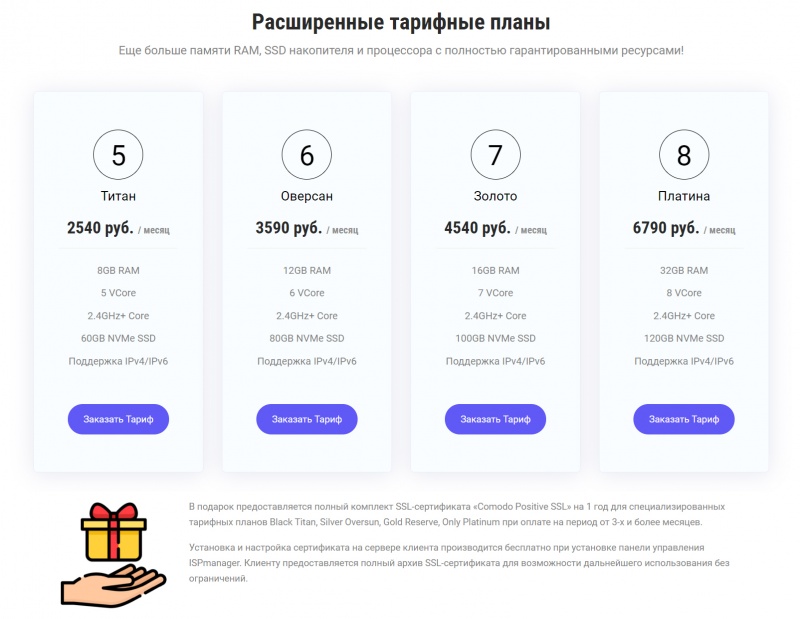

- Скидка 25% на заказ расширенных тарифных планов VPS SSD для наших постоянных и новых клиентов (Титан 8GB RAM, Оверсан 12Gb RAM, Золото 16Gb RAM, Платина 32Gb RAM).

Новые тарифные планы на аренду выделенных серверов + панель управления ISPmanager 5 Lite в подарок!

SSL-сертификат Sectigo (Comodo CA) Positive SSL в подарок при заказе расширенных тарифов VPS серверов.

Какие скидки мы предлагаем?

С 19.01.2021 по 25.01.2021 воспользуйтесь скидкой 20% на аренду VPS серверов по базовым тарифным планам “Базик 1Gb RAM“, “Сингл 2Gb RAM“, “Спирит 4Gb RAM“, “Мастер 6Gb RAM“ на заказ так и последующее продление VPS.

С 19.01.2021 по 25.01.2021 воспользуйтесь скидкой 25% на аренду VPS серверов по расширенным тарифным планам “Титан 8GB RAM“, “Оверсан 12Gb RAM“, “Золото 16Gb RAM“, “Платина 32Gb RAM“, которая действует как на заказ так и на продление VPS.

С 19.01.2021 по 25.01.2021 воспользуйтесь скидкой 20% на заказ и продление выделенных серверов на первые 3 месяца аренды.