К настоящему времени ясно, что облако не является бинарным — выбор не ограничен тем или другим облаком или тем или иным сервисом. Предприятиям требуются решения, которые сходятся, чтобы их работники могли сотрудничать более эффективно.

Вот почему мы создали открытую экосистему в Google Cloud. Мы ценим и поощряем партнерские отношения в этой экосистеме, потому что эти совместные инновации являются наиболее полезными для наших клиентов. Сегодня мы рады сообщить, что клиенты Dropbox могут получить доступ к возможностям совместной работы G Suite, в частности, в Документах, листах и слайдах Google.

Dropbox для G Suite создает единую среду для миллионов клиентов, работающих совместно в обеих службах, благодаря интеграции основных продуктов G Suite — Google Docs, Sheets и Slides — с платформой Dropbox для контента и совместной работы. Вместе сотрудники могут:

Создавайте и храните документы, листы и слайды в Dropbox вместе с другими традиционными файлами.

- Используйте Google Docs, Sheets и Slides для редактирования типов файлов Microsoft Office, хранящихся в Dropbox, без необходимости изменения форматов файлов.

- Добавьте Google Docs, Sheets и Slides в общие папки Dropbox, которые затем автоматически наследуют те же разрешения для общего доступа.

- Создавайте, систематизируйте и делитесь Документами, листами и слайдами Google из Dropbox, чтобы повысить производительность, сократить время, затрачиваемое на переключение между инструментами, и хранить свой контент в одном централизованном месте.

Улучшение сотрудничества в Dow Jones

Dow Jones, издательская и финансово-информационная компания, работающая более 200 лет, использует G Suite в качестве своего стандартизированного решения для повышения производительности предприятия и является одним из первых, кто внедрил Dropbox для G Suite.

«Dropbox для G Suite позволил нашим сотрудникам гибко использовать инструменты, которые им нравятся, и в то же время создал для них простой и удобный способ обмениваться информацией и работать вместе», — говорит Шаун Нанди, ИТ-директор Dow Jones и руководитель отдела общих служб в Северной Америке. News Corp. «Это возможно во многом из-за функциональной совместимости, которую Google добавил со своими партнерами, такими как Dropbox, поэтому мы рады расширению этих интеграций».

Эта интеграция дополняет совместные службы, которые уже существуют между Dropbox и G Suite, включая способы доступа к файлам, сохраненным в Dropbox, непосредственно из Gmail, способы обмена файлами в Gmail из Dropbox, а также способы предоставления и удаления пользователей Dropbox непосредственно из Cloud Identity или G Suite. Консоль администратора для улучшения рабочих процессов сотрудников и управления жизненным циклом пользователей. Узнайте больше о Dropbox для G Suite.

Строим открытое облако

Строим открытое облако

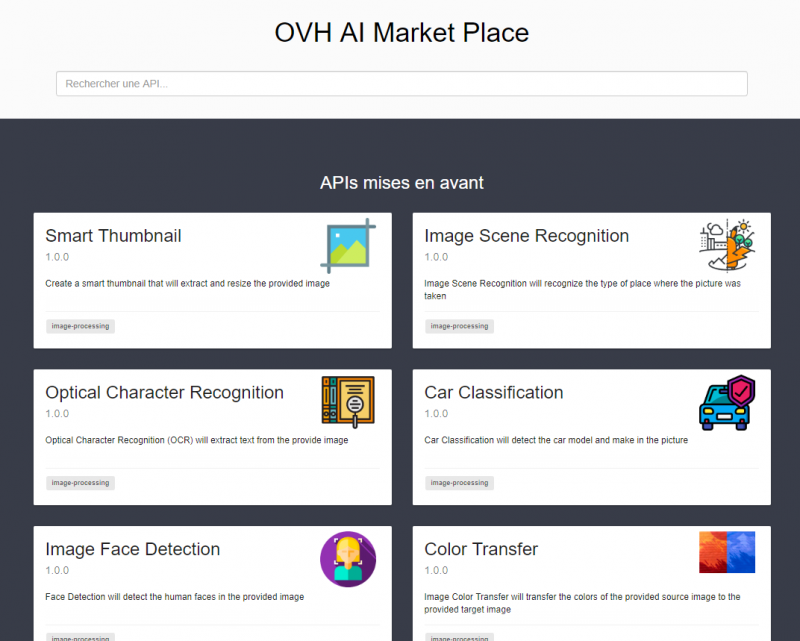

G Suite имеет сотни интеграций, помогающих компаниям работать более эффективно, и мы продолжаем инвестировать как в платформу G Suite, так и в ее экосистему партнеров. Когда дело доходит до совместной работы над контентом, G Suite уже интегрируется со многими партнерами, чтобы помочь предприятиям более эффективно организовывать и использовать контент, включая Dropbox, DocuSign, Salesforce, Evernote, LucidChart и многие другие.

www.dropbox.com/app-integrations/google

Помимо совместной работы над контентом, G Suite имеет сотни интеграций, помогающих компаниям работать более эффективно. Узнайте больше на нашем сайте.

cloud.google.com/partners/