Теперь доступны усовершенствования функций Cloud Manager

Сегодня мы выпустили несколько ключевых улучшений в Linode Cloud Manager. Мы постоянно собираем отзывы о том, как улучшить качество обслуживания клиентов на нашей платформе, и эти обновления являются результатом отзывов, которые мы собирали за последние несколько месяцев. В этом выпуске основное внимание уделяется:

Хотя интерфейс остается совместимым с предыдущей версией, мы хотели бы выделить несколько областей, которые помогут вам плавно перемещаться в Cloud Manager:

Новая домашняя страница

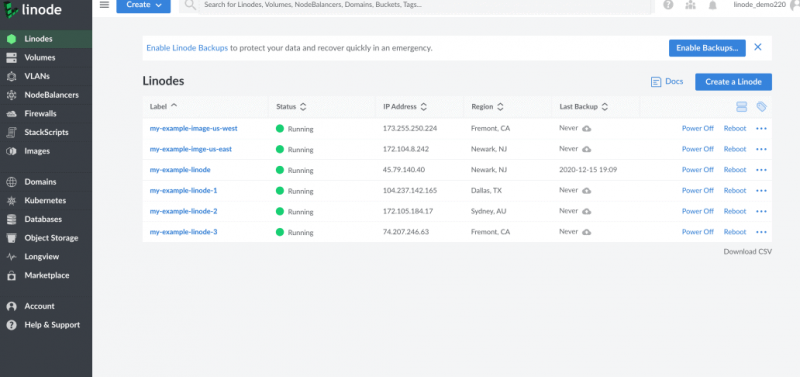

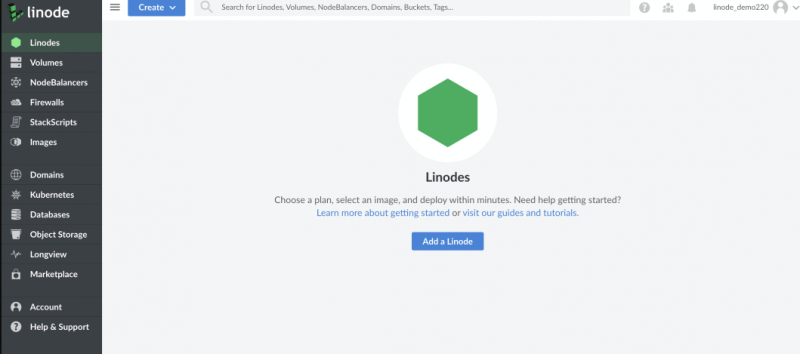

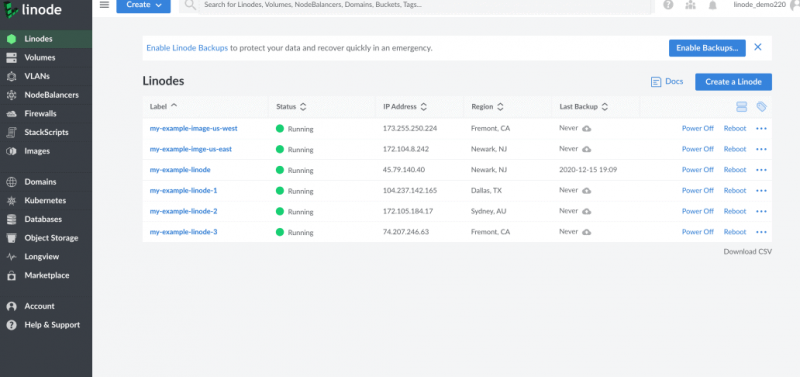

Ранее при входе в свою учетную запись Linode вы попадали на страницу панели управления. Это было объединено с обзором ваших Linodes, включая визуальный индикатор состояния и увеличение количества видимых элементов управления в стандартном настольном браузере.

Опыт для существующих пользователей

Опыт для новых пользователей

Изменение настроек пользователя и доступ к биллингу

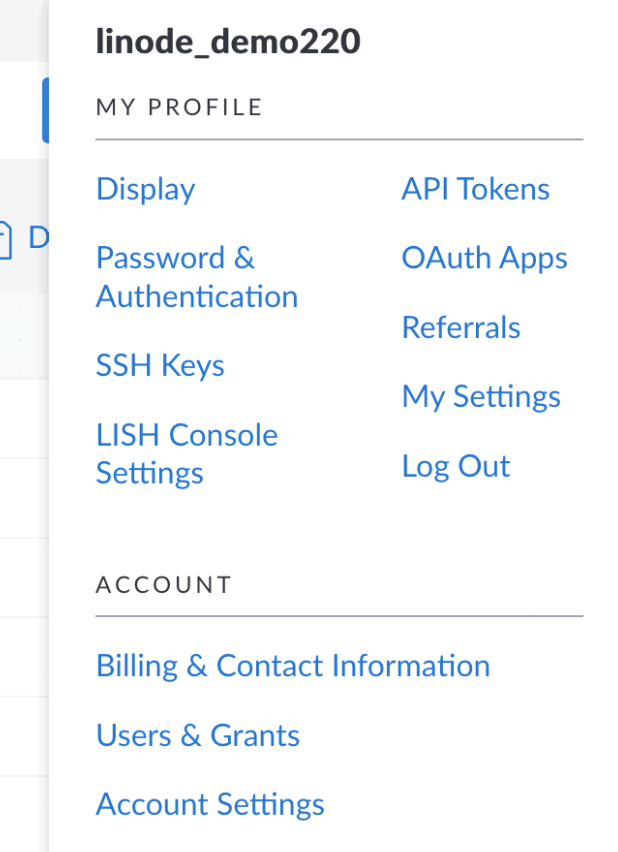

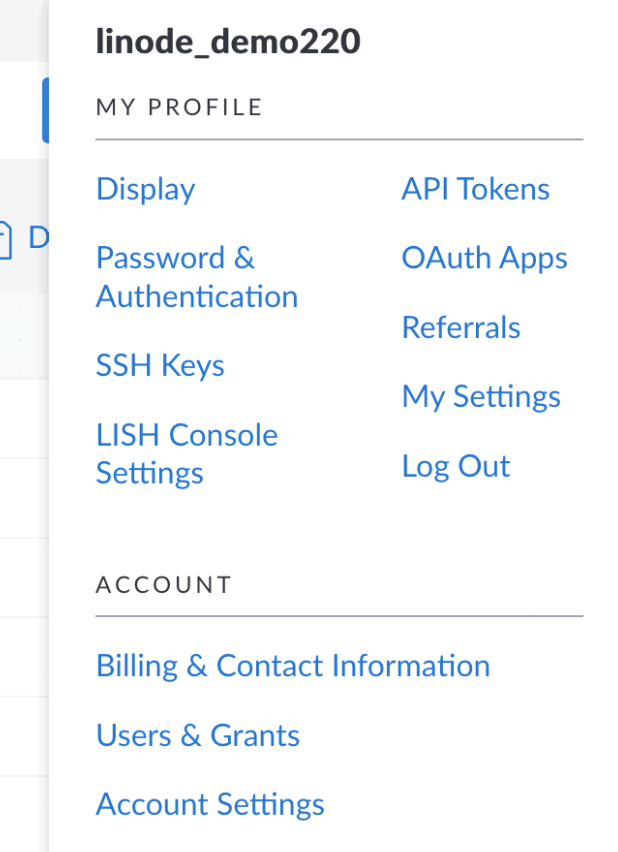

Настройки, которые были разделены на «Учетную запись» и «Мой профиль», были объединены под значком «Мой профиль» в правом верхнем углу навигации.

Где я могу найти:

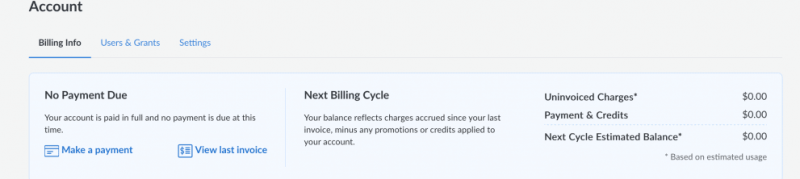

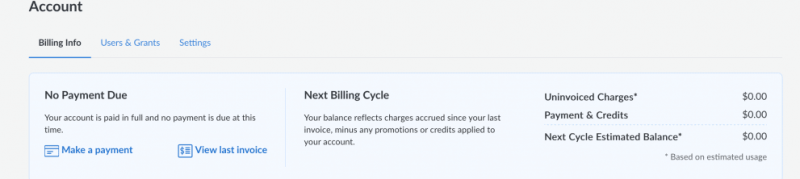

Вы можете быстро получить доступ к биллингу с помощью ссылки «Учетная запись» на главной панели навигации.

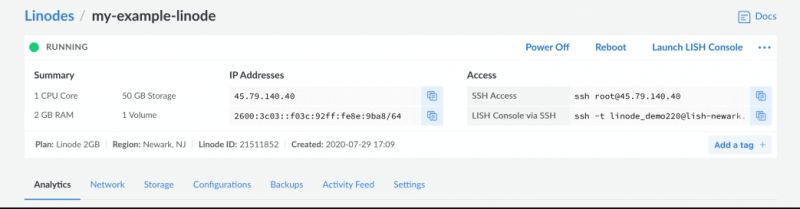

Обновленный индивидуальный вид линода

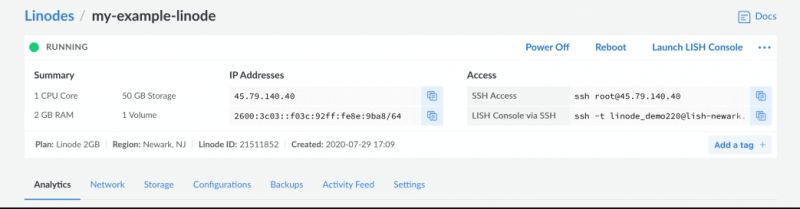

Теперь доступна дополнительная информация об отдельных линодах, включая то, что вы используете, идентификационный номер линода и время создания этого линода. Доступ по SSH теперь отображается на вкладке «Сеть», а элементы управления консолидированы и организованы, чтобы сделать их более интуитивно понятными для пользователей.

Улучшенный ящик уведомлений

Панель уведомлений включает в себя состояние вашей системы, ожидающие действия, список открытых заявок в службу поддержки и информацию о счетах, когда это применимо, чтобы упростить поиск важной информации о вашей инфраструктуре и учетной записи.

Мы всегда работаем над улучшением общего обслуживания клиентов, удобства использования и производительности нашего Cloud Manager. Если вы хотите оставить отзыв об этих обновлениях, напишите нам по адресу feedback@linode.com

- Обновленная навигация и более интуитивно сжатые пункты меню

- Более подробная информация о Linodes (тип плана, дата создания и теги)

- Расширенные показатели использования сети и информация для отдельных Linodes

- Открытые заявки и статус системы включены в панель уведомлений

Хотя интерфейс остается совместимым с предыдущей версией, мы хотели бы выделить несколько областей, которые помогут вам плавно перемещаться в Cloud Manager:

Новая домашняя страница

Ранее при входе в свою учетную запись Linode вы попадали на страницу панели управления. Это было объединено с обзором ваших Linodes, включая визуальный индикатор состояния и увеличение количества видимых элементов управления в стандартном настольном браузере.

Опыт для существующих пользователей

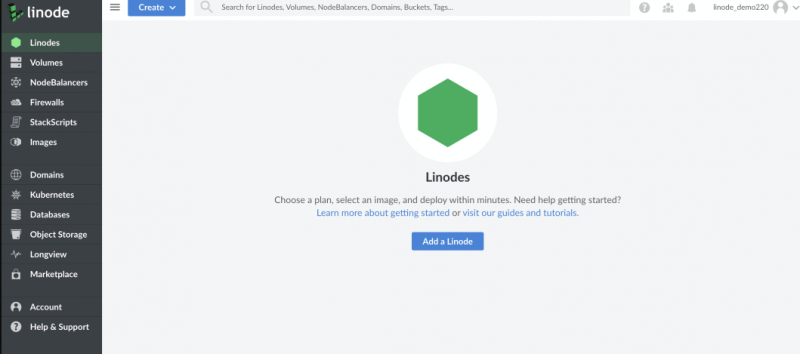

Опыт для новых пользователей

Изменение настроек пользователя и доступ к биллингу

Настройки, которые были разделены на «Учетную запись» и «Мой профиль», были объединены под значком «Мой профиль» в правом верхнем углу навигации.

Где я могу найти:

- Свет против темного режима? В разделе «Настройки» в моем профиле

- Компактный режим? Весь интерфейс стал более компактным; этот параметр был удален.

- Ежемесячный сетевой перенос? Щелкните отдельный линод и перейдите на вкладку «Сеть».

Вы можете быстро получить доступ к биллингу с помощью ссылки «Учетная запись» на главной панели навигации.

Обновленный индивидуальный вид линода

Теперь доступна дополнительная информация об отдельных линодах, включая то, что вы используете, идентификационный номер линода и время создания этого линода. Доступ по SSH теперь отображается на вкладке «Сеть», а элементы управления консолидированы и организованы, чтобы сделать их более интуитивно понятными для пользователей.

Улучшенный ящик уведомлений

Панель уведомлений включает в себя состояние вашей системы, ожидающие действия, список открытых заявок в службу поддержки и информацию о счетах, когда это применимо, чтобы упростить поиск важной информации о вашей инфраструктуре и учетной записи.

Мы всегда работаем над улучшением общего обслуживания клиентов, удобства использования и производительности нашего Cloud Manager. Если вы хотите оставить отзыв об этих обновлениях, напишите нам по адресу feedback@linode.com