Уважаемые клиенты.

Мы открыли представительство в Европе и теперь обслуживаем нерезидентов РФ через новое юридическое лицо:

Systemintegra s. r. o.

Address: Dolná 3 Banská Bystrica 974 01, Slovensko.

IČO: 50 945 297

Уважаемые клиенты.

С 24 июля компания ispsystem больше не продаёт вечные лицензии на панель ISPManager.

Для владельцев действующих лицензий доступен переход на «годовые лицензии».

Условия перехода с бессрочной на годовую версию следующие:

- Если для лицензии доступны обновления — бесплатно 2 года с момента окончания срока действия;

- Если обновления недоступны — бесплатно 1 год с момента обращения (но не позже 31 октября);

- Если обновления куплены на несколько лет вперед — возвращаем деньги за обновления и даем два 2 года годовой лицензии.

Для наших клиентов мы разработали партнёрскую программу, которая позволит вам экономить на наших услугах и даже зарабатывать!

Для этого вам нужно рекомендовать наши услуги, указывая партнерскую ссылку.

Подробная информация указана на нашем сайте

systemintegra.ru/about/partnyorskaya_programma/

Уважаемые клиенты.

С сегодняшнего дня мы предлагаем вам защиту от ДДОС-атак с помощью фильтрации трафика.

Вам требуется лишь направить ваш сайт на указанный нами ip-адрес. После этого, все запросы будут проходить через внешний фильтр и на сервер попадут только «хорошие» посетители.

Услуга включает в себя:

- Неограниченный объём трафика

- Возможность использования CDN (статический контент кэшируется на серверах фильтра и передаётся вашим посетителям, не создавая нагрузку на ваш сервер)

- Поддержка SSL (HTTP/2, SPDY). Можно использовать как бесплатный сертификат, так и ваш собственный.

- Ускоренная проверка посетителей, что позволяет даже не замечать наличие защиты перед вашим сервером.

- Чёрный и белый список ip-адресов.

- Балансировка нагрузки на два сервера сразу.

Заказать услугу можно в разделе «товары/услуги» -> «Защита от ДДОС». Стоимость от 750 рублей за 1 сайт.

При необходимости загрузить ваш SSL-сертификат, после заказа услуги, напишите в нашу техническую поддержку.

Подробнее на странице

systemintegra.ru/uslugi/all/ddos-zawita/fil_traciya_trafika/

Уведомляем вас о том, что с 26.03.2018 г. произошла смена реквизитов ООО «Системные интеграции»», а именно изменился юридический и почтовый адреса компании. А так же, по причине слияния банков ВТБ и ВТБ 24, изменился БИК и Корреспондентский счет.

В связи с этим убедительно просим вас учесть данные изменения при составлении документации, оплате счетов, отправке почтовых сообщений.

Новые реквизиты организации:

Юридический адрес: 664047 г. Иркутск, ул. Карла Либкнехта, д.121, оф. 516 (Бизнес-Центр «Европлаза»). тел. 8(800)100-38-03

Почтовый адрес: 664075, г. Иркутск, ул. Байкальская, д. 178, кв. 48

Банковские реквизиты:

Филиал № 5440 Банка ВТБ (ПАО) Г. НОВОСИБИРСК

БИК Банка: 045004719

Корр. Счёт: 30101810450040000719

ИНН: 3811145860

КПП: 381101001

Расчётный счёт: 40702810923110003732

Уважаемые клиенты и партнёры!

Всместе мы провели еще один год и это не просто оченедные 365 дней нашей круглосуточной работы.

За это время:

- Появилось 544 новых клиента.

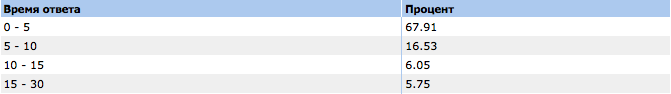

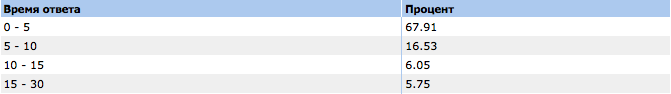

- Мы увеличили штат сотрудников и сократили время ожидания ответа. По статистике за прошедший год, около 68% ответов на ваши вопросы пришлись на первые 5 минут. (статистика)

- Мы внедрили собственную систему резервного копирования ваших данных. Это позволило полностью контролировать процесс и не иметь проблем с восстановлением.

- Добавили централизованную систему обнаружения вторжений, которая позволяет следить за попытками взлома серверов и блокировать злоумышленников.

- Предлагаем на тарифах комплексного обслуживания WAF (Web Application Firewall). Теперь за вашими сайтами следит система и блокирует попытки их взлома.

- Полностью автоматизировали настройку всех систем и постановку на администрирование. Теперь данный процесс занимает считанные минуты.

- Мы от всей души поздравляем всех наших клиентов и партнеров, кто всё это время был и остаётся вместе с нами. Только благодаря вам мы растём и развиваемся!

В честь праздника мы приготовили для вас подарки:

Акция продлится с 22.02.2018 до 28.02.2018.

Проблемы безопасности были обнаружены независимыми группами исследователей еще полгода назад, однако детали уязвимости были обнародованы только 4 января 2018 года.

Стало известно, что все процессоры, выпущенные компанией Intel за последнее десятилетие, имеют критическую уязвимость. Позднее было установлено, что уязвимость имеют процессоры AMD, а так же архитектуры, на которых работают не только Windows, Linux и macOS, но смартфоны в том числе. Обнаруженные проблемы безопаности особенно масштабны, поскольку ошибка содержится не в программном обеспечении, а в самих процессорах.

Meltdown позволяет разрушить изоляцию между пользовательскими приложениями и операционной системой, что позволяет программе-злоумышленнику получить несанкционированный доступ к памяти ядра и прочитать закрытые данные. Ей подвержены процессоры Intel (выпускаемые с 1995 года) и ARM64 (Cortex-A15/A57/A72/A75)

Spectre («Призрак») позволяет вредоносному считывать данные, к которым он не должен быть доступ. Этой атаке подвержены процессоры Intel, AMD (только при включенном eBPF в ядре) и ARM64 (Cortex-R7/R8, Cortex-A8/A9/A15/A17/A57/A72/A73/A75).

Уязвимость также позволяет получить доступ к чужой памяти в системах паравиртуализации и контейнерной изоляции (в том числе Docker, LXC, OpenVZ). Например, пользователь одной виртуальной машины может получить содержимое памяти хост-системы и других виртуальных машин.

Обновление для защиты от Meltdown уже выпущено для RHEL, CentOS и Fedora, Ubuntu (кроме некоторых дистрибутивов) и ожидается для Debian.

Так же, обратите внимание, что одним из инструментов совершения атаки может стать web-браузер (к примеру, через выполнение JavaScript-кода). Разработчики Google Chrome работают над интеграцией защиты прямо в браузер. Исправление будет доступно в релизе Chrome, назначенном на 23 января. Компания Mozilla внесла в Firеfox 57 временные исправления, затрудняющие атаку, ограничив точность работы таймера (performance.now) до 20µs и отключив SharedArrayBuffer.

Дорогие друзья!

Наш коллектив поздравляет вас с приближающимся праздником.

Хотим пожелать огромного счастья, крепкого здоровья и, главное, свершения всех Ваших самых смелых планов и достижения поставленных целей!

Очень надеемся, что в эти праздничные дни у вас получится отдохнуть и запастись новыми силами.

Мы продолжаем работать для вас круглосуточно, чтобы не позволить техническим проблемам повлиять на Ваше праздничное настроение.

С наступающим Новым Годом!

Уважаемые клиенты!

С сегодняшнего дня мы компенсируем все комиссии платежных систем.

Вам больше не нужно беспокоиться о том, что при платеже взымается дополнительная плата.

Сколько заплатили — столько зачисляется на ваш счёт!

Всегда с заботой о клиентах,

SystemIntegra.

Мы не стоим на месте и подготовили для вас приятные новости:

- Скидки на продление услуг стали постоянными:

- 2% при продлении услуг комплексного обслуживания на 2 месяца.

- 4% при продлении услуг комплексного обслуживания на 3 месяца.

- 9% при продлении услуг комплексного обслуживания на 6 месяцев.

- Мы расширили линейку SSL-сертификатов, которая теперь включает и EV (сертификат с полной проверкой организации)

- Была обновлена партнерская программа и теперь вы получаете партнёрские начисления при продаже ssl-сертификатов и программного обеспечения ispsystem.

- Дополнительные услуги на тарифах комплексного обслуживания:

- Первоначальная настройка сервера (оптимизация) на тарифах «оптима» и «премиум» производится бесплатно перед постановкой на обслуживание.

- Аудит безопасности уже включен в тариф «Преимум», а на других тарифах предоставляется с хорошей скидкой.

Systemintegra — у нас ничего не падает!

В текущей ситуации курс доллара растет, в связи с чем существенно выросла стоимость многих товаров и услуг. Мы заботимся о наших клиентах и ищем пути решения проблем в этот сложный момент.

SystemIntegra – стабильная российская компания, предоставляющая услуги в рублях.

Сейчас уже многие компании подняли цены на 20 и более процентов. Мы же в текущей ситуации оставляем цены на прежнем уровне.

Более того, в преддверии Нового Года мы дарим нашим клиентам подарки:

1. Услуга “Оптимизация сервера” – Бесплатно.

При подключении к любому тарифу абонентского обслуживания сервера.

2. Скидка до 20%.

При заказе абонентского обслуживания и оплате авансом сразу нескольких месяцев вы получаете скидки, согласно следующей схеме:

- При продлении любого тарифа абонентского обслуживания сервера на 2 месяца – скидка 10%;

- При продлении любого тарифа абонентского обслуживания сервера на 3 месяца – скидка 15%;

- При продлении любого тарифа абонентского обслуживания сервера на 6 месяца – скидка 20%;

3. Всем нашим клиентам предварительный анализ производительности и рекомендации по настройке сервера Бесплатно!

Вместе с компанией «SystemIntegra» кризис пройдет незаметно! Мы заботимся о том, чтобы наши клиенты не тратили деньги впустую и получали качественные услуги.

Не упустите шанс сэкономить!

Мы с радостью ответим на все ваши вопросы через форму обратной связи на сайте

https://systemintegra.ru Так же вы можете связаться с нами по адресу support@systemintegra.ru

Внимание! Срок действия акции: с 22 декабря по 15 января 2015 года. При оплате банковским переводом средства должны поступить на счет ранее 15 января.