Новые цены на 2026 год: как сохранить свой тариф и даже сэкономить

С 31 декабря 2025 года некоторые услуги RUVDS станут чуть дороже. Среднее повышение составит около 7 %. Мы старались удержать цены на максимально комфортном уровне, но изменения на рынке и в налоговой сфере делают корректировку неизбежной.

Чем вызвано изменение цен

- С 1 января 2026 года НДС в России повышается с 20 % до 22 %, а порог применения льготного режима УСН снижается.

- Растут цены на коллокацию в коммерческих дата-центрах — от 15 до 35 %.

- Становятся выше затраты на комплектующие: оперативная память и другое оборудование уже подорожали в 1,5–2 раза.

Что нас ждёт в новом году

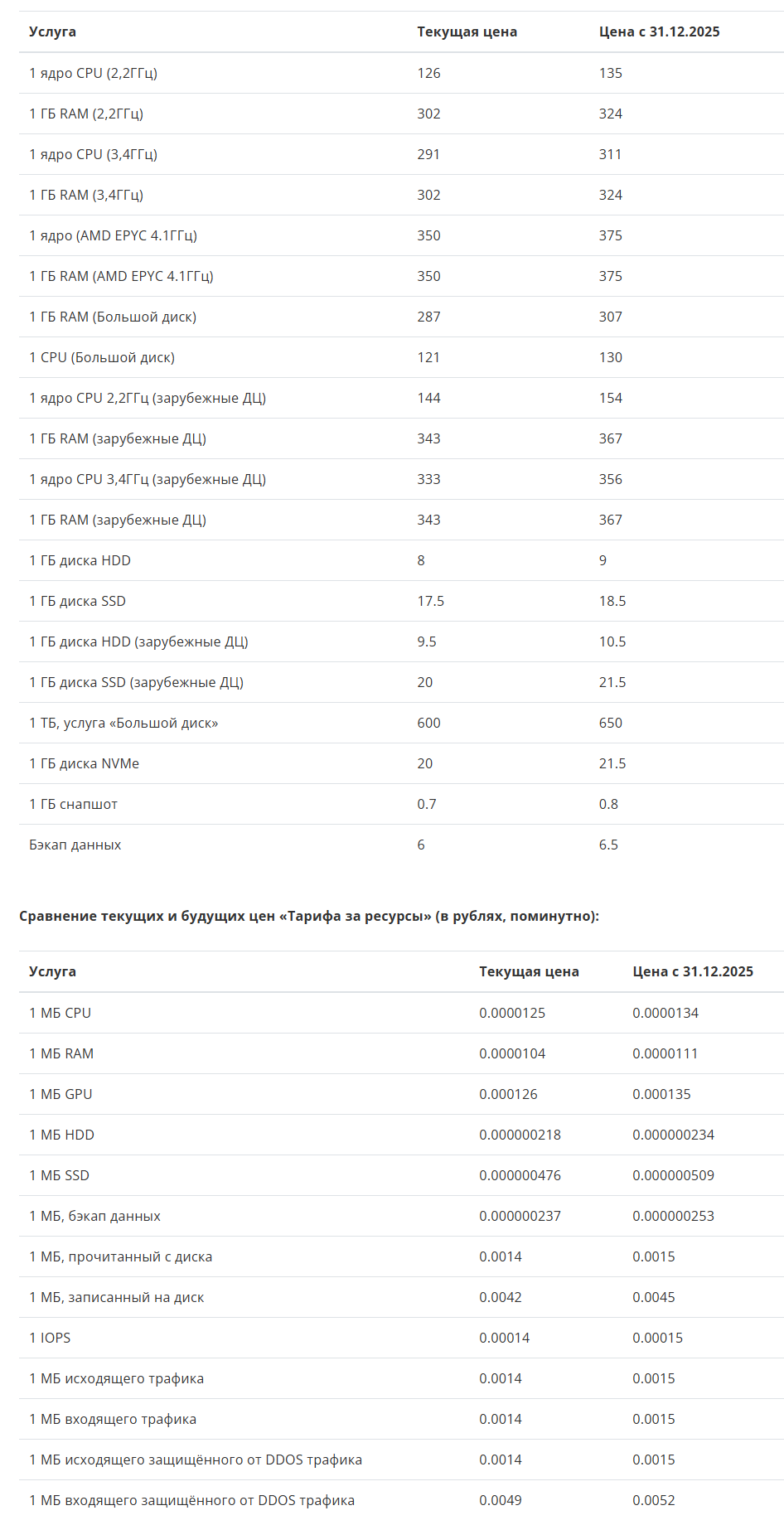

Тарифы RUVDS вырастут в среднем на 7,6 %, максимум — 11,4 %, в зависимости от конфигурации. При этом повышение не затронет тарифы «Старт», «Турбо» и «Драйв», а также аренду IPv4-адресов. Мы продолжаем держать часть расходов на себе, чтобы минимизировать рост цен для наших клиентов.

Как заморозить текущие цены

Вы можете сохранить текущие цены в 2026 году — для этого продлите свои серверы в личном кабинете на любой удобный срок (например, на год или 6 месяцев).

Как сэкономить

Кроме того, при продлении серверов на год вперёд действует скидка 30%. Чтобы воспользоваться ей, пополните баланс и создайте новый сервер или продлите текущий до 30 декабря 2025 года включительно, обязательно списав деньги с баланса личного кабинета.

Сравнение текущего и будущего тарифов «Своя конфигурация» для российских и зарубежных дата-центров (в рублях, в месяц):

Мы благодарим вас за понимание и продолжим предоставлять надёжные и качественные услуги, несмотря на изменения на рынке.

С уважением, команда RUVDS.