Национальное исследование надежности интернет-сегментов 2020 года

Национальное исследование надежности сегмента Интернета объясняет, как отключение одной автономной системы может повлиять на возможность подключения затронутого региона к остальному миру. В большинстве случаев наиболее важная автономная система в регионе является доминирующим интернет-провайдером на рынке, но не всегда.

По мере увеличения числа альтернативных маршрутов между AS (и не забывайте, что Интернет означает «взаимосвязанная сеть» — и каждая сеть является AS), то же самое происходит с отказоустойчивостью и стабильностью Интернета во всем мире. Хотя некоторые пути с самого начала более важны, чем другие, создание как можно большего числа альтернативных маршрутов является единственным жизнеспособным способом обеспечить достаточно надежную сеть.

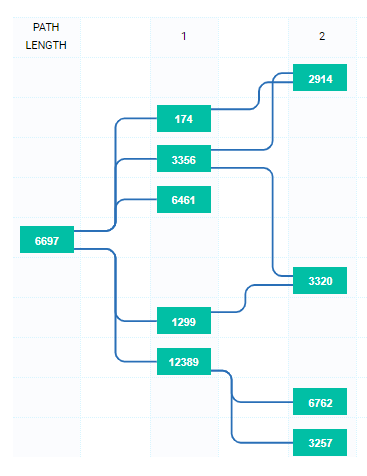

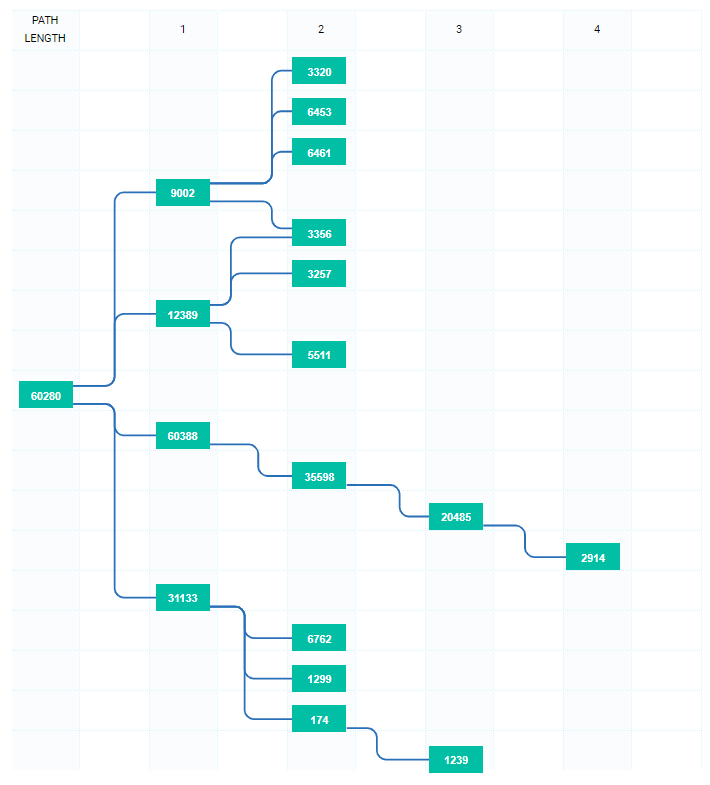

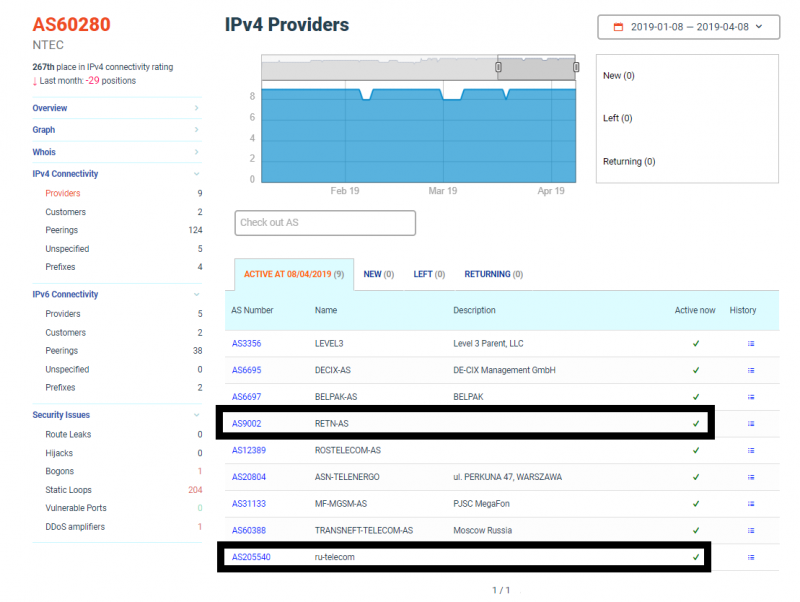

Возможность глобального подключения любой данной AS, независимо от того, является ли она международным гигантом или региональным игроком, зависит от количества и качества ее пути к ISP уровня 1.

Обычно под Tier-1 подразумевается международная компания, предлагающая услуги глобального IP-транзита через соединения с другими провайдерами Tier-1. Тем не менее, нет гарантии, что такое подключение будет поддерживаться все время. Для многих интернет-провайдеров на всех «уровнях» потеря соединения только с одним одноранговым узлом уровня 1, вероятно, сделает их недоступными из некоторых частей мира.

Методология измерения надежности Интернета

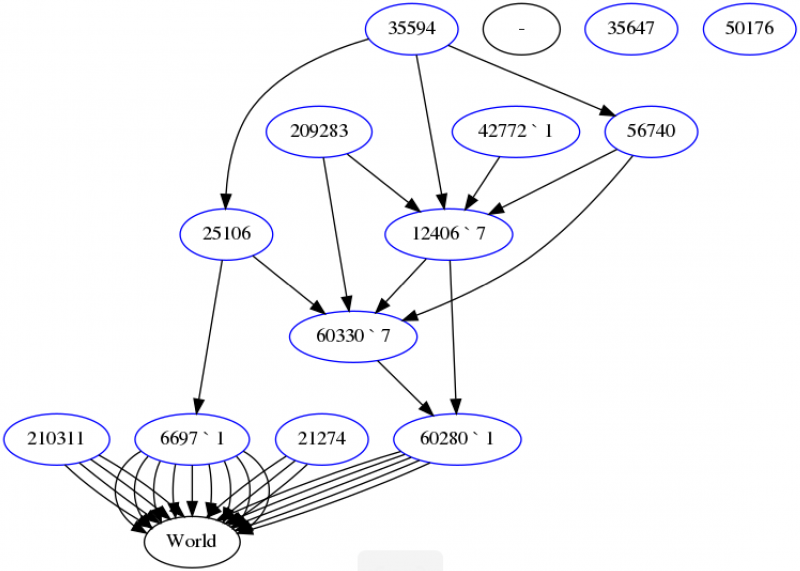

Рассматривая случай, когда в AS происходит деградация сети, мы хотим ответить на следующий вопрос: «Сколько AS в одном регионе потеряют связь с операторами уровня 1 и их глобальную доступность вместе с ним?»

На протяжении многих лет мы моделируем такую ситуацию, потому что на заре BGP и дизайна междоменной маршрутизации его создатели предполагали, что у каждой нетранзитной AS будет как минимум два вышестоящих провайдера, чтобы гарантировать отказоустойчивость в случае отказа одного из них.

Однако нынешняя реальность иная; менее половины всех интернет-провайдеров в мире имеют только одно соединение с восходящим транзитным провайдером. Ряд нестандартных отношений между транзитными интернет-провайдерами еще больше снижает доступность.

Были ли когда-нибудь отказы транзитных интернет-провайдеров? Ответ — да, и это происходит все чаще. Более уместен вопрос — при каких условиях конкретный интернет-провайдер может столкнуться с настолько серьезным ухудшением качества услуг, которое мы бы назвали простоем? Если такие проблемы кажутся маловероятными, возможно, стоит принять во внимание закон Мерфи: «Все, что может пойти не так, обязательно пойдет».

Для моделирования такого сценария мы применяем одну и ту же модель четвертый год подряд. Хотя, опять же, мы не просто повторили предыдущие расчеты — с годами исследования расширяются.

Для оценки надежности AS были предприняты следующие шаги:

Для каждой AS в мире мы исследуем все альтернативные пути к операторам Tier-1 с помощью модели отношений AS, ядра Qrator.Radar;

- Используя базу данных Maxmind GeoIP, мы сопоставили страны с каждым IP-адресом каждой AS;

- Для каждой AS мы рассчитали долю ее адресного пространства, соответствующую соответствующему региону. Были отфильтрованы интернет-провайдеры, которые находятся в точке обмена данными в Интернете в регионе, где они не имеют значительного присутствия. В качестве примера мы используем Гонконг, где трафик обменивается между сотнями членов HKIX — все же крупнейшей азиатской интернет-биржи, большинство из которых не имеют никакого присутствия в местном сегменте интернета;

- Выделив региональные автономные системы, мы проанализировали возможное влияние сбоя одной из них на другие автономные системы, а также на их страны;

- В конце концов, для каждой страны мы определили AS с наибольшим / наибольшим влиянием на другие AS в их регионе. Иностранные AS не рассматривались.

- Мы приняли значение воздействия этой системы как показатель надежности для страны. И использовал этот балл для оценки надежности стран. Чем меньше баллов — тем выше надежность.

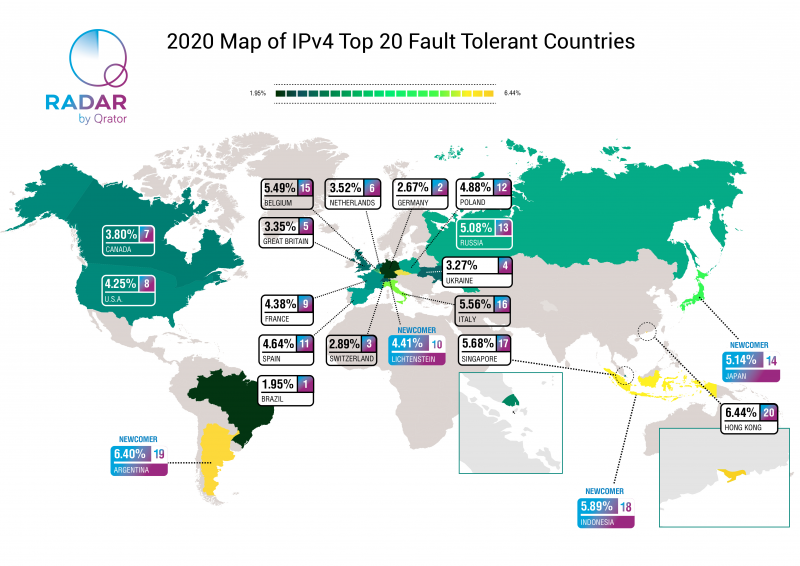

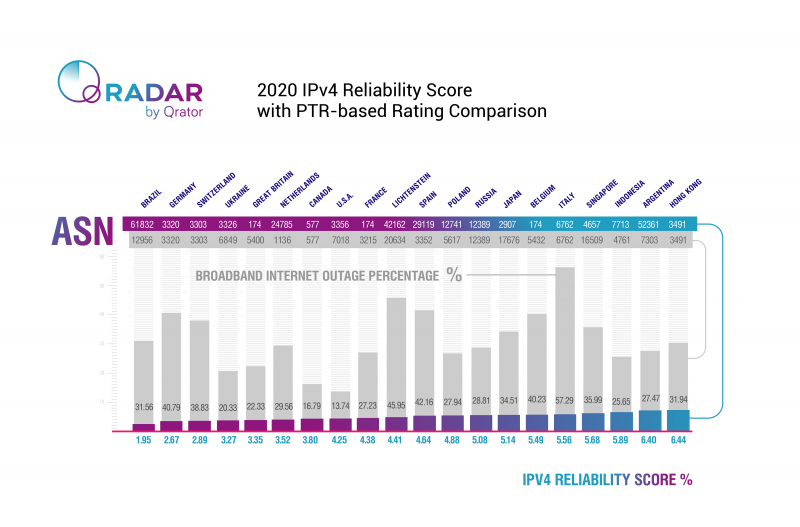

Надежность IPv4

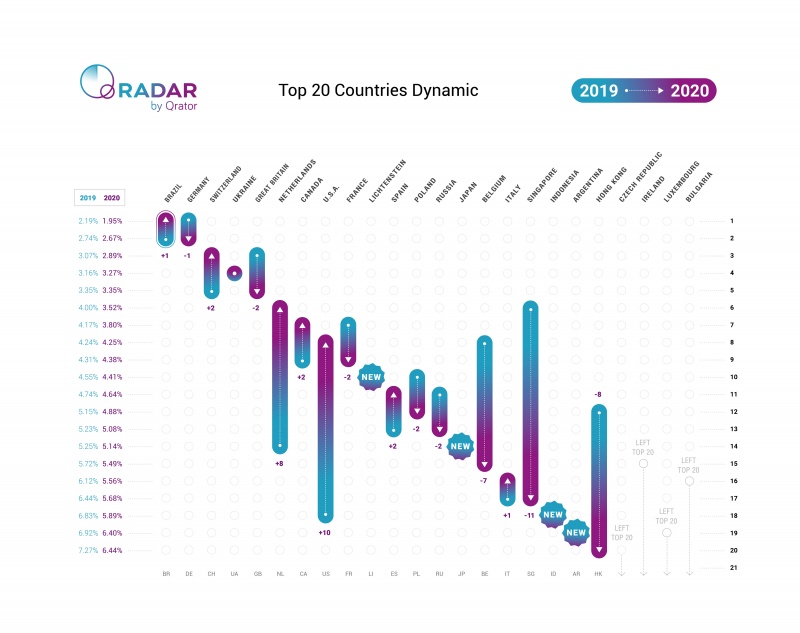

Столбец 2019 представляет собой балл, который отдельная страна имела в рейтинге 2019 года на определенной позиции.

Короче говоря:

Соединенные Штаты восстановили 10 из 11 позиций, которые они потеряли в 2019 году, оставаясь на 8 позиции в 2020 году;

- В ТОП-20 рейтинга надежности вошли четыре новые страны: Лихтенштейн, Япония, Индонезия и Аргентина.

- Четыре страны фактически покинули первую двадцатку: Ирландия, Болгария, Люксембург и Чехия, которая в этом году занимает 21 позицию.

- Гонконг опустился на восемь позиций и замыкает Топ-20 в 2020 году;

- Сингапур потерял 11 позиций.

- Многолетний лидер рейтинга — Германия — уступила место лидеру рейтинга надежности 2020 года Бразилии.

- Каждый год в рейтинге надежности происходят захватывающие сдвиги, зачастую соответствующие тому, что происходит внутри соответствующих регионов.

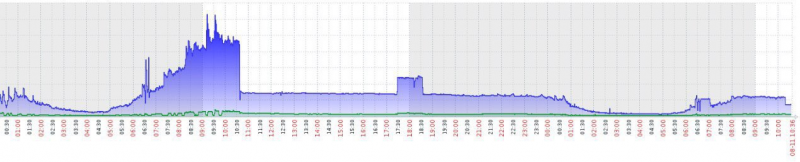

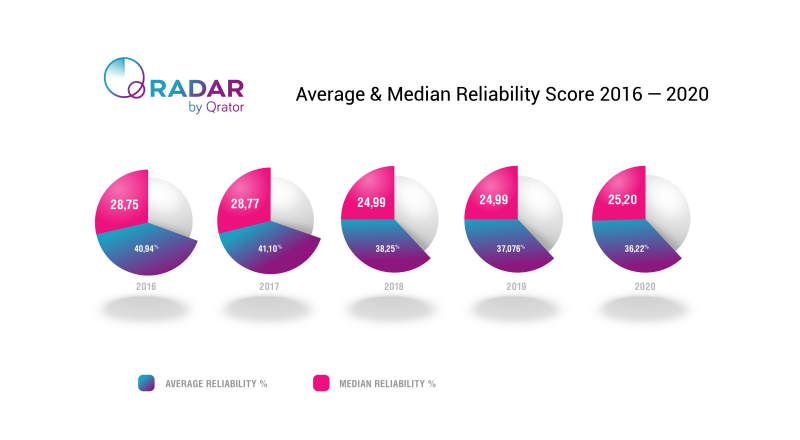

Перво-наперво — общая тенденция глобальной надежности, рассчитанная как средняя и средняя. На этот раз мы смотрим на пять лет непрерывных исследований:

В 2020 году количество стран, которые успешно повысили показатель надежности до менее 10%, что свидетельствует о высокой отказоустойчивости, увеличилось на 5 второй год подряд, достигнув в общей сложности 40.

Как вы также можете видеть, средний показатель надежности со временем улучшается. Однако с 2018 года медиана остается на сопоставимом уровне — нижняя часть рейтинга не улучшается достаточно быстро по сравнению с верхней.

Однако остается самый важный факт — за период нашего исследования и IPv4, и IPv6 показали значительное улучшение надежности. Более того, в будущем неизбежен момент, когда версия рейтинга IPv6 станет основной.

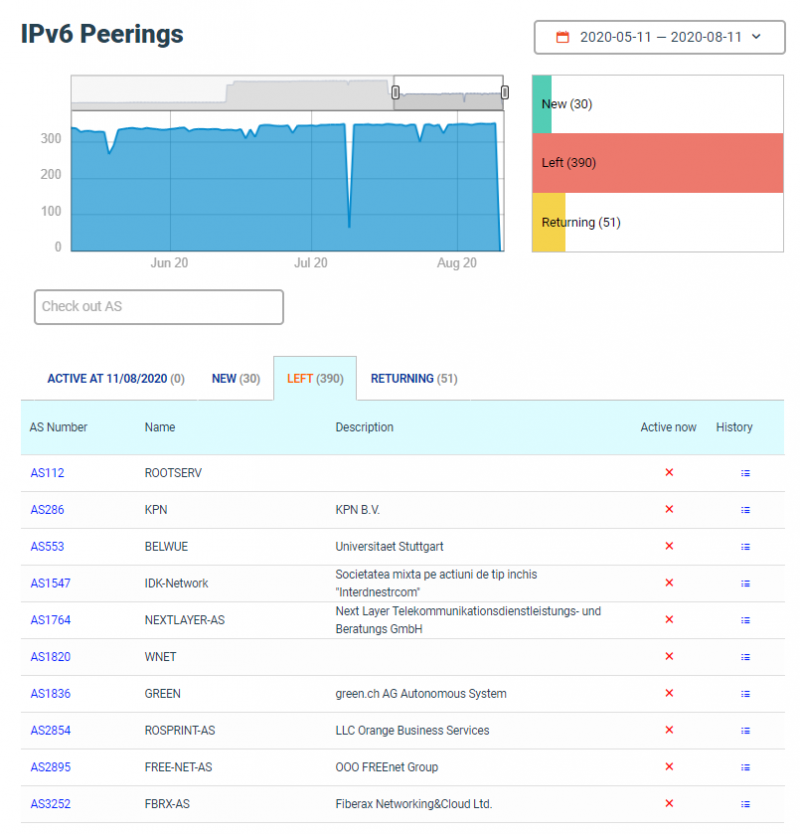

Надежность IPv6

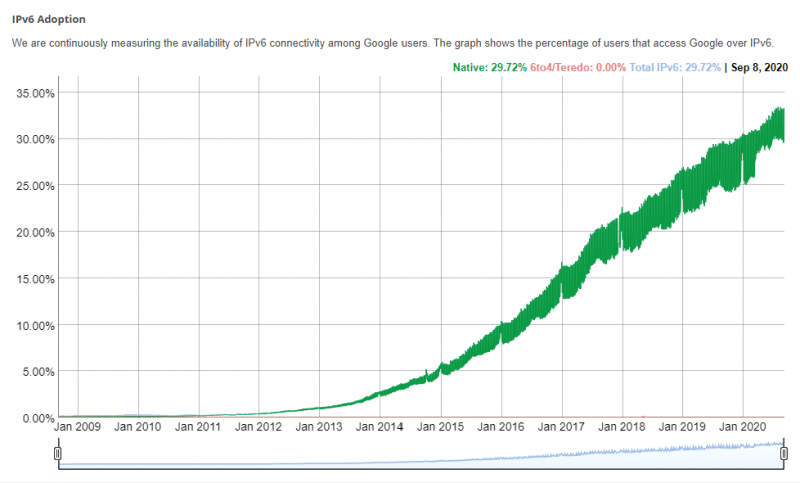

В 2020 году кажется, что что-то изменилось в восприятии и принятии протокола IPv6. Google получает наиболее подходящую статистику, о которой мы хотим упомянуть.

По состоянию на сентябрь 2020 года почти 30% пользователей Google используют собственное соединение IPv6, что фактически означает, что их интернет-провайдеры поддерживают версию IP-протокола v6.

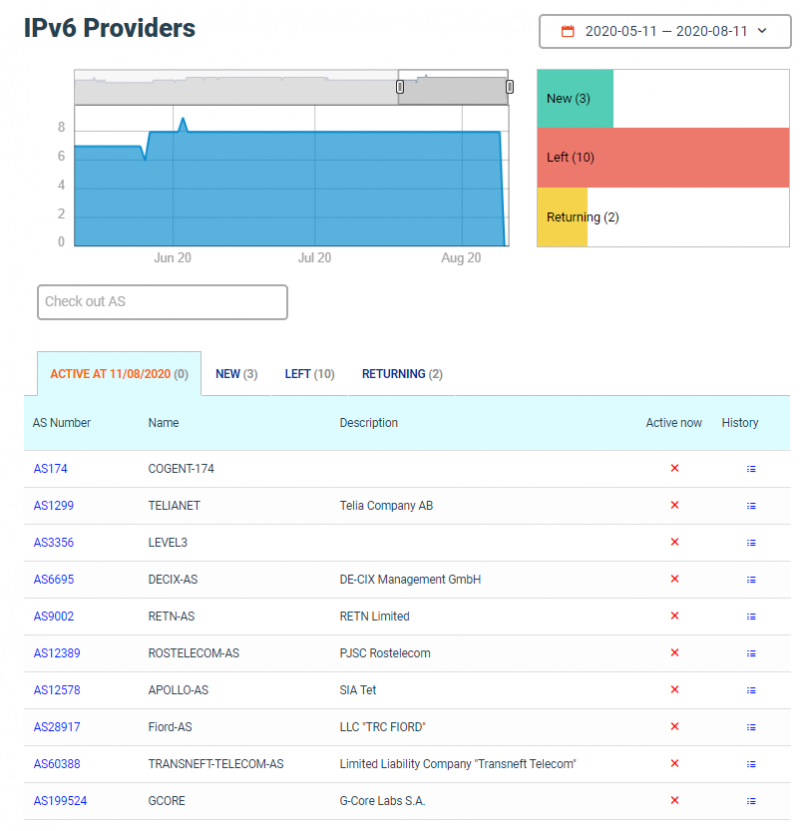

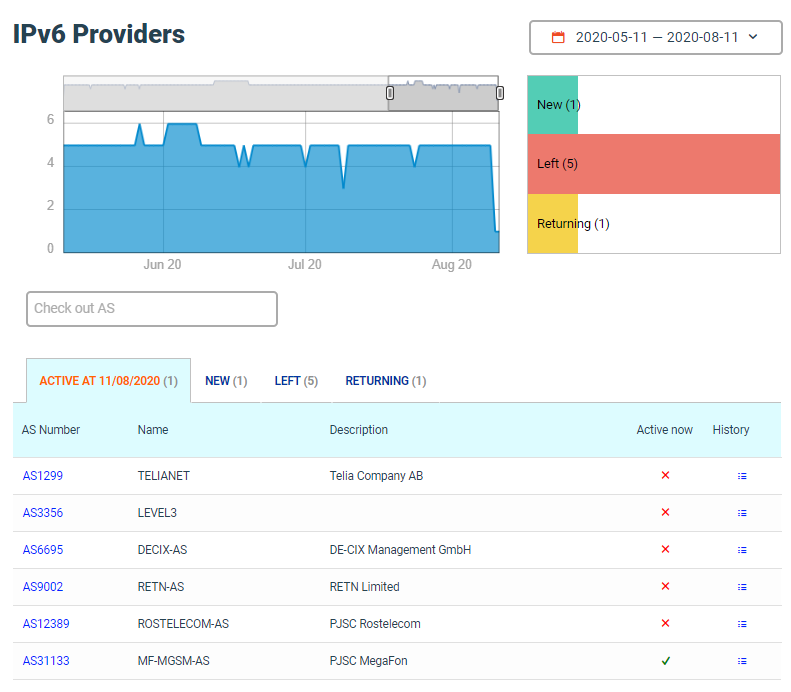

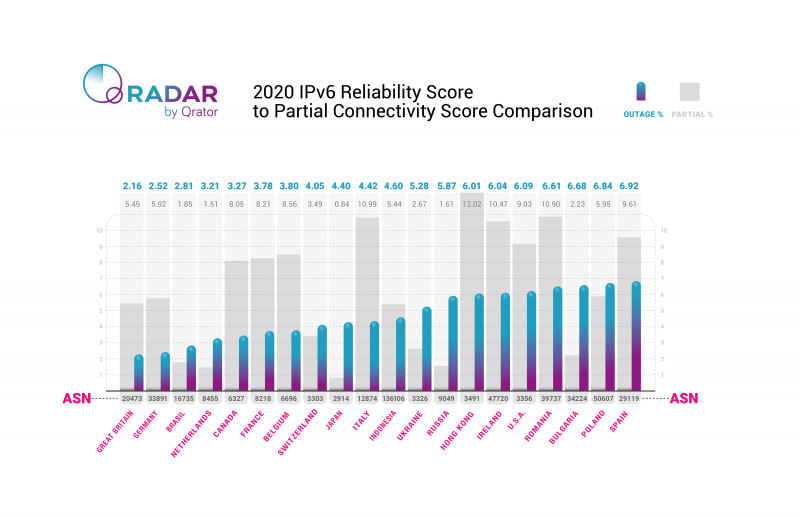

Хотя основная проблема с IPv6 все еще сохраняется — это частичное подключение. Из-за пиринговых войн, а не повсеместного внедрения IPv6 и других проблем, IPv6 все еще имеет проблему ограниченной видимости сети. Чтобы лучше понять это, взгляните на надежность IPv6 в сравнении с частичной скоростью подключения.

Из этой таблицы сравнения надежности и частичного подключения IPv6 очевидно, что есть несколько стран, где частичное подключение по IPv6 превышает 10%: Италия, Гонконг, Ирландия, Румыния.

Рассматривая частичное подключение в сочетании с «классическим» процентом надежности, показывающим долю недоступных в случае сбоя ресурсов, мы могли бы заявить, что только в Гонконге отказ IPv6 AS3491 приведет к тому, что 18% подключенных к IPv6 ресурсов станут недоступными.. 16% в Ирландии; почти то же самое в Италии и Румынии. Эти цифры высоки даже в Великобритании — 7,5%, Германии — 8%, США — 15%.

Наименьшее значение среди IPv6 Top-20 принадлежит Бразилии — 4,66%, Нидерландам — 4,72% и Японии — 5,24%.

Кажется, что в 2020 году ситуация изменилась, и надежность IPv6, даже с учетом частичного подключения, выглядит лучше, чем у IPv4. Средний показатель надежности IPv4 в 2020 году составляет 36,22%, а для IPv6 те же показатели достигают 28,71% — и, когда мы измеряем влияние сбоев, чем ниже показатель, тем лучше. Однако необходимо отметить, что принятие IPv6 в странах в два раза меньше, чем в случае IPv4 — более новой версии протокола еще предстоит пройти долгий путь до полного принятия.

Широкополосный Интернет и записи PTR

«Всегда ли ведущий интернет-провайдер страны влияет на надежность региона больше, чем кто-либо другой?» — на этот вопрос мы пытаемся ответить с помощью дополнительной информации и расследования. Мы предполагаем, что наиболее значительный (по пользовательской или клиентской базе) интернет-провайдер в регионе не обязательно является самым важным для сетевого подключения региона.

Два года назад мы начали анализировать записи PTR. Как правило, записи PTR используются для обратного поиска DNS: использование IP-адреса для определения связанного имени хоста или имени домена.

Поскольку нам уже известны крупнейшие автономные системы для каждой страны мира, мы можем подсчитать записи PTR в их сети и определить их долю в общих записях PTR для соответствующего региона. Мы считали только PTR-записи и не рассчитывали соотношение IP-адресов без PTR-записей к IP-адресам с ними.

Итак, мы говорим строго об IP-адресах, в которых есть PTR-записи. Практика их добавления не универсальна; некоторые провайдеры делают это, а другие нет.

В рейтинге на основе PTR мы смотрим, какая часть IP-адресов с поддержкой PTR перейдет в автономный режим из-за отключения автономной системы каждой страны, и какой процент соответствует соответствующему региону.

Такой подход, учитывающий PTR-записи, дает совсем другие результаты. В большинстве случаев меняется не только основная региональная AS, но и процентное соотношение. Во всех в целом надежных (с точки зрения глобальной доступности) регионах количество IP-адресов с поддержкой PTR, которые отключаются после выхода из строя одной автономной системы, в десятки раз больше. Это может означать, что ведущий национальный интернет-провайдер всегда обслуживает конечных пользователей в тот или иной момент.

Таким образом, мы должны предположить, что этот процент представляет собой часть пользовательской базы и клиентской базы интернет-провайдера, которая перейдет в автономный режим (если переключиться на второго интернет-провайдера невозможно) в случае сбоя. С этой точки зрения страны кажутся менее надежными, чем они выглядят с точки зрения транзита. Мы оставляем читателю возможные выводы из этого рейтинга PTR.

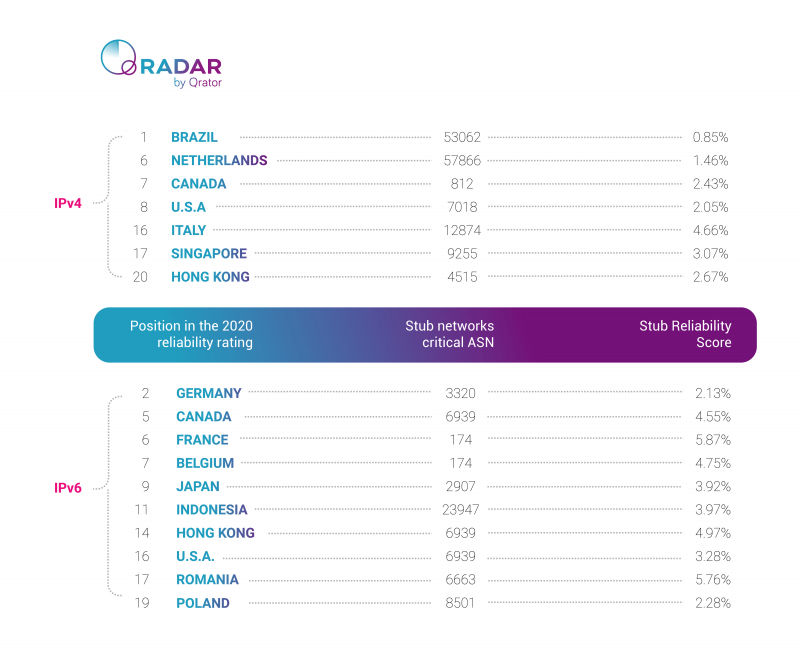

Интернет-провайдеры с одним восходящим потоком (тупиковые сети) и их надежность

В семи из двадцати стран с самым высоким рейтингом надежности IPv4 мы обнаружили интересную деталь. Предположим, мы ищем крупнейшего провайдера для «тупиковых сетей», которые по сути представляют собой сети только с одним восходящим провайдером. В этом случае мы найдем другие AS и ISP, отличные от того, который отвечает за текущую классическую метрику надежности для соответствующего национального сегмента.

Здесь мы выделили страны, входящие в верхнюю часть рейтинга надежности IPv4 и рейтинга надежности IPv6 на 2020 год.

Давайте поговорим о наиболее заметных различиях между критически важной автономной системой с точки зрения глобального транзита и основным вариантом восходящего потока в конкретном регионе. Интересно отметить, что редко критическая AS для тупиковых сетей одновременно не является классической глобальной критической AS.

AS174 — Cogent — особенный в IPv4. Изменения Cogent всегда интересно исследовать — поскольку Tier-1 с сильным присутствием в Европе несет огромную ответственность, поскольку он также является критически важной AS для тупиковых сетей, а также глобального транзита. В 2020 году это критически важная AS для тупиковых сетей IPv6 во Франции и Бельгии, а в IPv4 Cogent отвечает за все показатели надежности в Великобритании, Франции, Бельгии (из первой двадцатки IPv4), а также за глобальные показатели надежности Ирландии и Ватикана.

Однако пример Гонконга несколько выдающийся. Классической критически важной AS для подключения к IPv4 в регионе является AS3491 — PCCW Global, провайдер уровня 1. Однако критически важной AS для тупиковых сетей является AS4515 — ERX-STAR — подключенная как к PCCW Global, так и к Hong Kong IX. Таким образом, для ERX-STAR ситуация следующая: если AS3491 каким-то образом выйдет из строя — он все равно сохранит региональную связь через IX, если, с другой стороны, IX выйдет из строя — данные будут по-прежнему доступны глобально через Tier-1. сеть.

Это частный пример того, как значительный и глубокий Интернет-обмен в одном регионе может заменить второго сильного вышестоящего провайдера. Если поблизости есть большой IX, подключившись к нему и только к одному классическому транзитному провайдеру, вы можете получить почти такую же региональную надежность, как и при подключении к двум транзитным восходящим потокам. Хотя, опять же, IX не может полностью заменить соединение уровня 1 в глобальном смысле — это отличный пример регионального или глобального соединения.

AS6939 — Hurricane Electric — это критически важные автономные системы тупиковых сетей в Гонконге и США для IPv6.

В IPv4 он также меняется — в США классическая надежность проистекает из позиции AS3356, принадлежащей интернет-провайдеру CenturyLink, но критически важной AS для тупиковых сетей в версии 4 является AS7018 от AT&T — еще один уровень 1 в национальном сегменте Соединенных Штатов.

Подробности по регионам

Одним из наиболее важных вопросов, которые нужно задать себе при проведении исследования 2020 года, был: «Каким образом американскому сегменту удалось восстановить некоторую надежность после резкого падения на 11 позиций в прошлом году и повысить отказоустойчивость Интернета в национальном сегменте без подмены? рассматриваемый интернет-провайдер — CenturyLink? »

Ну, во-первых, CenturyLink мог потерять часть своей рыночной стоимости, и это, вероятно, основная причина улучшения показателей. Хотя трудно сказать наверняка, мы склонны думать, что сбои CenturyLink в предыдущие годы и самый последний, вероятно, побудили их клиентов хотя бы попытаться найти некоторые дополнительные возможности транзита, если не отказаться от дальнейшей услуги CenturyLink в все.

Падение позиций Гонконга при переходе с 2019 на 2020 год может быть связано с изменяющейся ситуацией в регионе, хотя доля рынка PCCW в этом году почти очевидно колебалась.

Мы обрисовали в общих чертах сингапурские изменения в критической AS для региона в прошлогоднем исследовании и, глядя на текущее изменение; можно утверждать, что AS4657 может и дальше завоевывать рынок, консолидируясь в качестве основного интернет-провайдера страны — это неизбежно приведет к падению оценки надежности.

Когда мы пишем это исследование из Чешской Республики, мы чувствуем себя обязанными выделить важные детали об интернет-сегменте CZ. Это, вероятно, единственный регион, который мы знаем наверняка, в котором нет ни одного интернет-провайдера, стоящего за критически важной для страны автономной системой. Вместо этого AS47232 — ISPAlliance — который имеет решающее значение для всех показателей (классические глобальные транзитные сети и тупиковые сети), является бесплатным и добровольным объединением небольших интернет-провайдеров в Чешской Республике. Как пишет компания на своей странице «Цели и видение»:

Местные операторы связи сталкиваются с множеством трудностей на рынке, что ставит их в невыгодное положение по сравнению с крупными брендами, ведущими международную конкуренцию, и теми, кто ведет несправедливую игру. ISP Alliance a.s. мы создали его, чтобы преодолеть эти трудности

Это помогает преодолеть присутствие гораздо более значительных игроков в национальном сегменте! Это хороший пример объединения группы ради разумной общей цели, что привело к хорошей оценке надежности, поскольку даже после того, как четыре новые страны вошли в топ-20 в 2020 году, Чешская Республика находится на 21-м месте с рейтингом надежности 6,5%. Более того, такой небольшой (по сравнению с размерами других лидеров) национальный сегмент, занимающий восьмое место по количеству автономных систем с поддержкой IPv6, — это просто вещь, за которую следует поблагодарить всех, кто участвует в построении и обслуживании компьютерных сетей.

Спасибо, что прочитали Исследование надежности! Если у вас возникнут какие-либо вопросы, напишите нам на radar@qrator.net