Запустили услугу «Объектное хранилище S3»

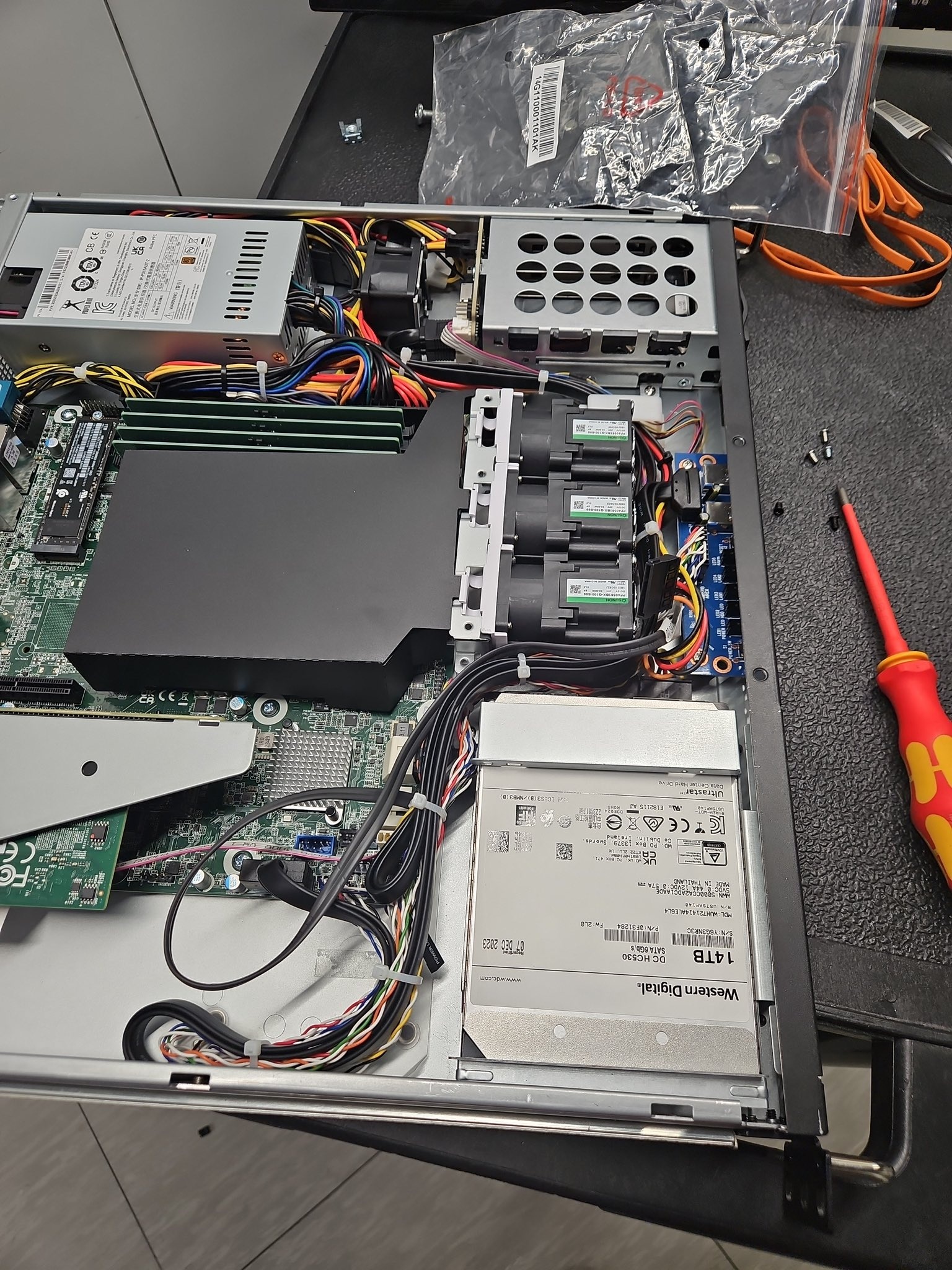

У нас появилась новая услуга «Объектное хранилище S3».

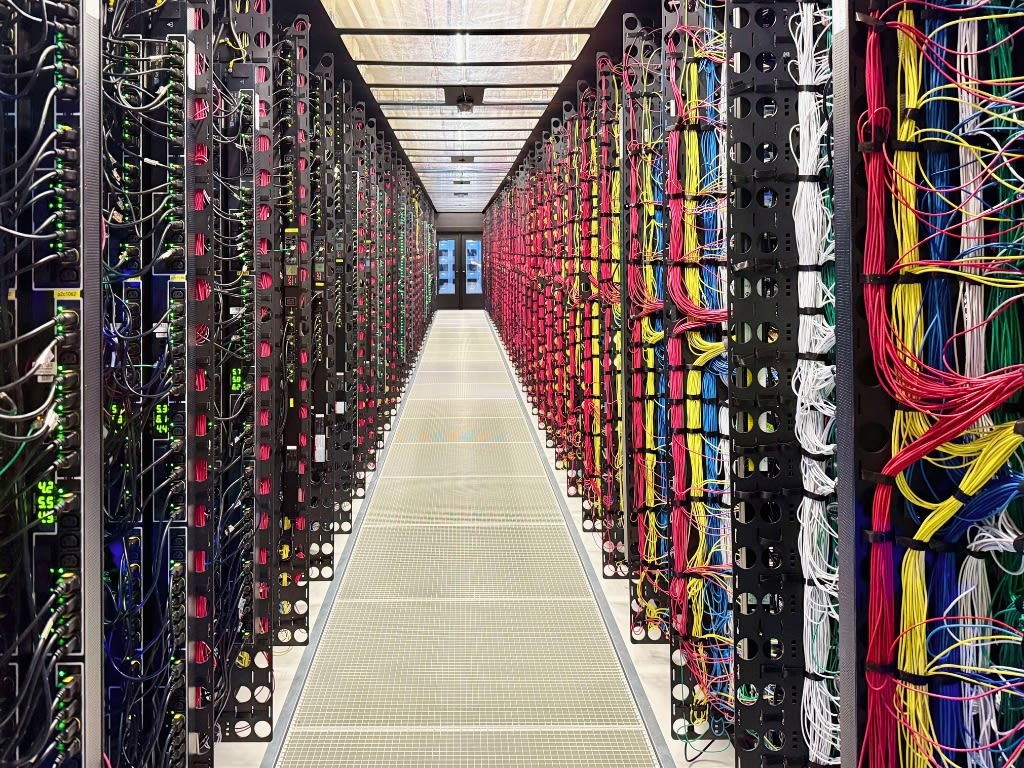

Теперь вы можете хранить большие объёмы данных с гарантией сохранности и быстрого доступа. Наше решение идеально подходит для резервного копирования, хранения медиаконтента, логов и простых веб-сайтов.

Масштабирование происходит без перерывов в работе хранилища. Архитектура обеспечивает высокую доступность и безопасность данных за счет репликации на нескольких узлах хранения.

Стоимость аренды хранилища – 1,9 рублей за 1 Гб хранимых данных в месяц.

Важно: оплата списывается ежедневно по факту максимально потребленного дискового пространства в течение предыдущих суток. Минимальный размер хранилища – 100 Гб.

firstvds.ru/services/s3#calculator-s3