С каждым годом наши продукты становятся более качественными и функциональными. Мы всегда уделяли большое внимание безопасности данных и информации, которую нам доверили пользователи. Примерно раз в полгода заказываем аудит наших систем у сторонних организаций — данное сотрудничество всегда положительно сказывалось на наших продуктах.

А сейчас мы запускаем программу поиска уязвимостей и багов за вознаграждения для всего интернет-сообщества.

Описание программы

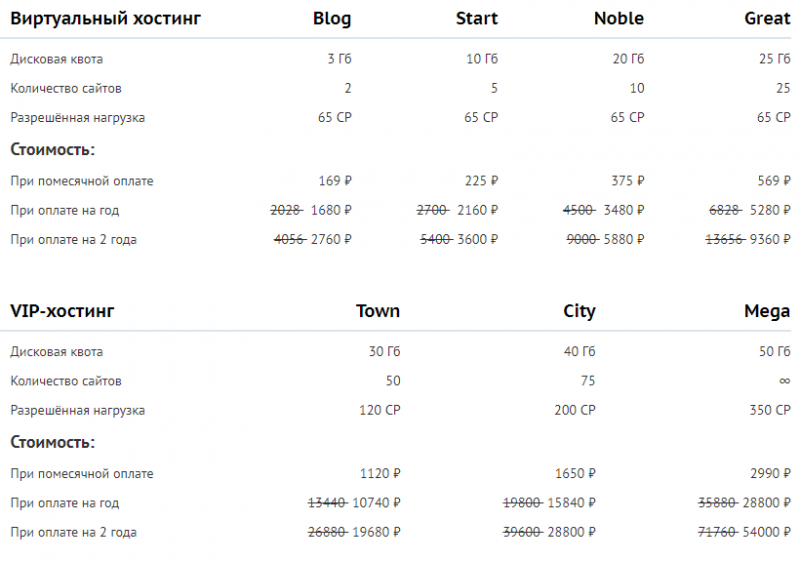

Для участия в программе принимаются уязвимости/ошибки в работе панели управления хостингом cp.beget.com, а также любые способы получения данных, располагающихся на хостинговых серверах. Текущие цены за найденные уязвимости актуальны до 15 апреля 2017 года.

Выплаты и размеры наград

Вознаграждение выплачивается в том случае, если Вы первый, кто сообщил о данной уязвимости, если вы не использовали её для причинения вреда нашей инфраструктуре или пользователям и не публиковали данные об этой уязвимости. До 15 апреля 2017 года предусмотрен следующий уровень вознаграждения за найденные уязвимости:

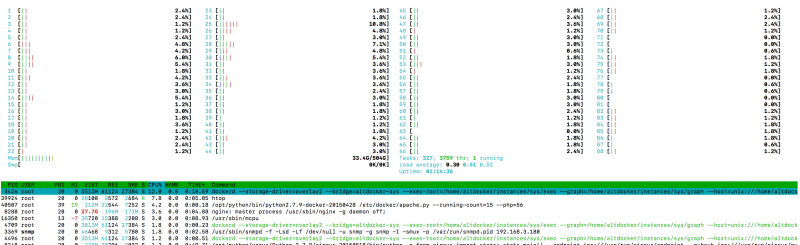

Получение доступа с правами пользователя root на хостинговом сервере — 150 000 рублей.

Получение доступа с правами пользователя root на системном сервере (серверы, где непосредственно не располагаются данные пользователей) — 200 000 рублей.

Получение доступа к БД с системной информацией — 50 000 рублей.

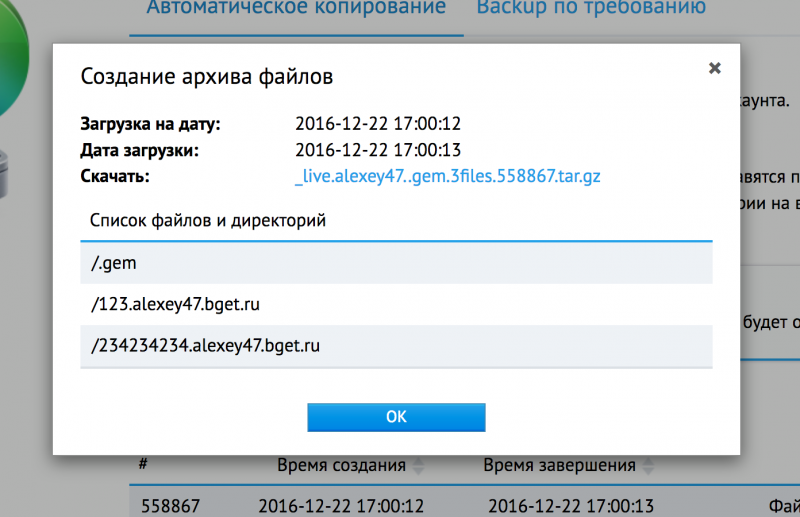

За возможность навредить другому пользователю (кроме XSS) или получить доступ к его данным — от 1000 до 50 000 рублей. В данном случае подразумеваются способы причинить вред или получить доступ данным другого пользователя хостинга через панель управления хостингом или через другие аккаунты на сервере.

Но, безусловно, вы можете сообщать нам о любых других типах уязвимостей, и мы всегда найдём время рассмотреть их и способ отблагодарить вас.

Взаимодействие по найденным уязвимостям

Необходимо отправить отчет о найденной уязвимости по адресу

bugbounty@beget.com или через тикет систему панели управления хостингом.

В отчете должно содержаться:

- Подробное описание найденной уязвимости

- Худший сценарий её использования (желательно)

- Подробное и понятное описание шагов, необходимых для воспроизведения найденной уязвимости или рабочее подтверждение своей концепции

Срок рассмотрения уязвимости составляет 10 рабочих дней. В ходе оценки мы представляем себе наиболее худший сценарий эксплуатации уязвимости, и выплачиваем вознаграждение, исходя из этого.