В то время, как многие облачные провайдеры и дата-центры предпочитают использовать сторонние решения, Selectel делает ставку на свободное ПО и собственные мощности. Лучшим доказательством эффективности такой стратегии является уверенный рост компании. Об этом, а также о том, почему не оправдались надежды на блокчейн, как удерживать конкурентный уровень цен в непростых современных условиях и что ждет облака в будущем, рассказал Олег Любимов, генеральный директор Selectel.

CNews: Какие основные события 2018 года на ИТ-рынке России вы бы выделили?

Олег Любимов: Я остановлюсь на инфраструктурном сегменте ИТ-рынка, который нам наиболее близок — на облаках. Главные события здесь происходили в экономической и регуляторной сферах.

Меняется ландшафт российского облачного рынка. Раньше на нем играли преимущественно специализированные провайдеры, локальные и иностранные. В прошлом году на него вышли несколько крупных российских ИТ-компаний, специализирующихся в других областях, и операторов связи: «Яндекс», Mail.ru, МТС. Обновили свои предложения «Ростелеком» и «Сбербанк». Одновременно с этим начали локализовывать бизнес глобальные игроки. В условиях западных санкций это, прежде всего, китайские компании. В качестве примера можно привести Tencent и Huawei, которые развернули свою облачную платформу в нескольких московских дата-центрах.

На состоянии рынка сказываются вступление в силу «пакета Яровой» и противостояние Роскомнадзора с мессенджером Telegram. Последнее привело к массовым блокировкам IP-адресов западных облачных провайдеров и перебоям в работе российских и зарубежных интернет-сервисов. Пострадавшие компании осознали, насколько рискованно сегодня использовать решения только иностранных поставщиков. Многие начали переносить данные и ИТ-системы в Россию, выбирая для их размещения сервисы локальных провайдеров.

Кроме того, невозможность заблокировать Telegram на основании той законодательной базы и теми техническими методами, которыми регулятор располагал на тот момент, привела к ужесточению политики в области контроля за интернетом.

CNews: Каковы итоги развития Selectel в 2018 году? Насколько компания была успешной в плане финансовых показателей?

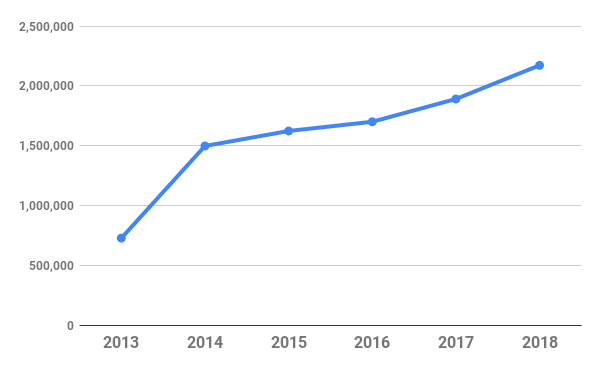

Олег Любимов: Основу нашего бизнеса составляют облачные сервисы, на них приходится 85% выручки компании. Здесь мы продолжаем расти быстрее рынка — по 40-50% ежегодно. По итогам прошлого года, аналитики признали Selectel самым быстрорастущим облачным провайдером в России. При этом мы сохраняем маржинальность, достаточную для поддержания высоких темпов развития и инвестиций в новые инфраструктурные проекты.

CNews: Можете отметить ключевые технологические тренды, которые вы видите сейчас на рынке? На какие технологии делается ставка и насколько это оправдано?

Олег Любимов: Мы внимательно изучаем тренды на Западе, следим за тем, какие технологии для новых проектов выбирают передовые зарубежные компании. На основании этих наблюдений и анализа мы строим собственную продуктовую стратегию.

Очевидно, что классический подход к облаку будет доминировать еще долгое время. Но в новых проектах, то есть основных точках будущего роста, уже преобладают технологии контейнеризации и средства их автоматизации (в первую очередь — Kubernetes) и технологии serverless. В дальнейшем их проникновение будет только расти, а сервисы на их базе станут мейнстримом на облачном рынке.

Пару лет назад весьма перспективным представлялось направление блокчейн-технологий, но пока большая их часть не была реализована. Дело в том, что ни в одном блокчейн-проекте, включая наиболее зрелые, не решена проблема масштабирования. Все они хорошо работают на уровне MVP (minimum viable product). Однако как только нагрузка переваливает за тысячи транзакций в секунду, распределенная система перестает с ней справляться.

CNews: Как изменился бизнес Selectel за прошлый год? Какие новые решения были выведены на рынок?

Олег Любимов: Исторически Selectel предоставлял услуги цифровому бизнесу: онлайн-ритейлерам, разработчикам софта и игр, интернет-медиа. В 2018 году мы сделали упор на работу с большим бизнесом из традиционных секторов экономики, не связанных напрямую с информационными технологиями. Такие заказчики вступают в этап внедрения облачных технологий и активно увеличивают расходы на ИТ. Им не выгодно создавать собственную ИТ-экспертизу, они ждут решений «под ключ» от профессиональных поставщиков.

Крупным компаниям мы предложили новое облако на базе VMware и ряд решений для создания и хранения бэкапов. Также мы начали оказывать услуги интеграции и администрирования, снимая с заказчиков риски внедрения и эксплуатации ИТ-систем.

Многое было сделано для обеспечения отказоустойчивости и информационной безопасности. Здесь, к слову, у Selectel особое положение. У нас шесть дата-центров в трех регионах России, объединенных единой оптоволоконной сетью. На их базе мы организуем для заказчиков географически распределенные отказоустойчивые кластеры любой конфигурации и сложности.

CNews: Расскажите подробнее о запуске облака на базе VMware и итогах первого полноценного года работы Selectel Lab.

Олег Любимов: Облако на базе VMware мы запустили в апреле 2018 года, а через год профессионалы рынка признали его «Облаком года» в рамках отраслевой премии. Оно имеет гиперконвергентную архитектуру, в нем применяется новейшее оборудование от Intel, Brocade, Juniper, HGST. Развернуто облако в дата-центрах Selectel в Москве, Санкт-Петербурге и Ленинградской области с использованием технологии VMware Stretched vSAN.

За год сервис стал коммерчески успешен. Он интересен заказчикам тем, что позволяет быстро масштабировать их ИТ-инфраструктуру за пределами собственных дата-центров без капитальных и организационных затрат. Немаловажным фактором успеха является тарификация по модели «pay as you go».

Проект Selectel Lab развивается также динамично. Практически все новые сервисы Selectel теперь начинают с него, проходя публичное бета-тестирование. Укрепляется и доверие вендоров. Так, например, Intel и AMD выбрали Selectel Lab для продвижения новых поколений своих устройств.

CNews: Компания в прошедшем году, помимо прочего, продолжала расширяться. Расскажите о новом московском дата-центре: об особенностях проекта, проблемах и новаторских решениях.

Олег Любимов: Мы фокусируем усилия на опережающем росте в Москве. В течение прошлого года сформировали там полноценное представительство компании и запустили вторую очередь дата-центра «Берзарина» на 350 серверных стоек.

Московский дата-центр Selectel располагается в отдельно стоящем здании с подведенными 10МВт мощности, в районе с развитой транспортной инфраструктурой. Вторая очередь проектировалась под облачные сервисы и имеет ряд технологических особенностей. Главная — использование системы охлаждения внешним воздухом (прямой фрикулинг) с адиабатическим доохлаждением. По сравнению с традиционными решениями, такая схема потребляет до 80% меньше электроэнергии. Она позволяет поддерживать PUE дата-центра на максимально эффективном уровне — 1,1-1,15. В типичных для российского рынка дата-центрах с фреоновыми кондиционерами этот показатель колеблется в пределах 1,5-1,6.

Отказ от кондиционеров и использование фрикулинга с адиабатикой позволило нам не только уменьшить инвестиции в проект. За счет меньшего потребления энергии на охлаждение дата-центра, мы можем при той же мощности разместить в нем существенно больше ИТ-оборудования. Поэтому на новой площадке используются увеличенные стойки открытого типа емкостью в 52 юнита.

CNews: Расскажите подробнее о стратегии Selectel: в чем ее особенности, преимущества перед конкурентами?

Олег Любимов: Три главных преимущества Selectel — это фокус и экспертиза, собственная инфраструктура и разработка, а также широкая линейка продуктов.

Сегодня для крупных российских игроков облачные сервисы и услуги дата-центров — лишь одно из многих направлений деятельности. А для некоторых — и вовсе экспериментальное. Для Selectel же это основной бизнес, которым мы занимаемся более 10 лет. Мы были первыми участниками глобальной программы Intel Cloud Technology из России, встав в один ряд с Amazon Web Services, Rackspace, OVH. Рыночный фокус и уникальная экспертиза позволяют нам уверенно чувствовать себя по отношению к коллегам по рынку.

При использовании проприоритарных решений до половины выручки провайдера может уходить на лицензионные отчисления вендору. Мы в Selectel в большинстве случаев сами разрабатываем сервисы на базе opensource технологий, а затем разворачиваем и масштабируем их в собственных дата-центрах. Поэтому поддерживаем конкурентные цены — даже в условиях ослабления рубля, растущих энерготарифов и налоговой нагрузки.

У Selectel очень широкая продуктовая линейка: услуги дата-центров, аренда выделенных серверов, публичные облака, частные облака, услуги по интеграции и администрированию и так далее. Это открывает широкие возможности для всех типов клиентов. Крупные заказчики могут создавать в «одном окне» гибридные решения разного уровня сложности. Стартапы могут развиваться в экосистеме одного провайдера, начиная с простых и доступных сервисов, дополняя их более сложными по мере роста.

CNews: Как будет развиваться рынок дата-центров и облачных решений? И как на это будет реагировать Selectel?

Олег Любимов: Наиболее очевидный тренд — выбор компаниями все более высокоуровневых услуг. От on-premise решений, через колокейшн в коммерческих дата-центрах и аренду у провайдеров физического оборудования, бизнес пришел к стратегии cloud first. Следующий шаг — широкое использование микросервисов и serverless-решений. Мы готовы к такому движению рынка и до конца года представим в упомянутых категориях собственные продукты на уровне MVP.

Продолжается консолидация российского облачного рынка, растет число крупных M&A сделок. На этом фоне Selectel остается самостоятельным сфокусированным игроком и продолжает быстрый органический рост. Но мы всегда открыты к совместным проектам и иным видам кооперации с другими игроками рынка.