Среда, полдень, и ваши пользователи сообщают о задержках и ошибках в системе. Вы обращаетесь в службу поддержки своего поставщика инфраструктуры, но вас ставят в очередь тикетов, вы сталкиваетесь с циклом сортировки ботов и готовитесь к долгому ожиданию.

Будь то региональный сбой или сбои в работе во время запуска продукта, отсутствие своевременной и надежной поддержки — это то, с чем рано или поздно сталкивается большинство организаций.

Но когда каждая лишняя минута ожидания ответа эксперта означает, что ваша платформа работает плохо (или не работает вообще), на кону не только время, но и доход, и репутация. Фактически, средняя стоимость простоя IT-системы составляет около 5600 долларов в минуту.

Общеизвестно, что иногда техника дает сбои, но долгосрочный ущерб редко связан с одной ошибкой на диске или DNS; почти всегда причиной являются сбои в работе службы поддержки.

Разрыв в поддержке хостинга инфраструктуры

Стандартные модели поддержки инфраструктуры как услуги (IaaS) имеют тенденцию выходить из строя предсказуемым образом: циклы сортировки ботов замедляют реагирование на инциденты, непрозрачные эскалации оставляют клиентов в неведении, а разрозненность поставщиков перенаправляет клиентов между категориями очереди.

Зачастую эти же клиенты сталкиваются с закрытием магазинов по выходным или в нерабочее время, оставляя их в затруднительном положении именно тогда, когда им больше всего нужна помощь. Если же сузить этот фокус до гигантов рынка, то обнаружится ещё одна, более банальная проблема: неравномерное распределение приоритетов между клиентами.

Одно из самых распространённых заблуждений относительно поставщиков гипермасштабных облачных решений заключается в том, что они по умолчанию должны предоставлять комплексную поддержку. Однако поддержка гипермасштабируемых решений неравномерна, и только пользователи с наибольшим количеством платных услуг (или те, кто готов платить за дополнительные уровни поддержки) получают адекватную поддержку. Для остальных стандартным является «только устранение неполадок», и получение ответа после отправки тикета может занять несколько недель — независимо от того, насколько серьёзна проблема для вашего бизнеса.

В результате ваши инциденты длятся дольше, ваши запуски сопряжены с большим риском, а ваша команда берёт на себя ту самую работу, которую должен выполнять ваш хостинг-провайдер. Как сказал один из глобальных директоров по технологиям ведущей платформы iGaming в интервью для services.com:

«Вы редко уделяете должное внимание вещам, важным для вашего бизнеса, но не критичным для вашего провайдера [гипермасштабных] облачных услуг. Например, пропускная способность между двумя регионами не важна для них просто потому, что она приводит к задержке. Даже если эта задержка приводит к потере дохода, вы не сможете разобраться в произошедшем и найти решение (или хотя бы срочное решение) проблемы».

Короче говоря, службы поддержки хостинг-провайдера просто не являются продолжением вашей команды: вот в чем проблема.

Когда ленивая поддержка становится большой проблемой

Компании, которые ещё не столкнулись с последствиями инфраструктурных проблем без доступа к адекватной поддержке, легко воспринимают их как очередной источник затрат. Однако это одна из самых серьёзных ошибок, допускаемых компаниями при размещении инфраструктуры.

Когда невозможно рассчитывать на быстрое решение проблем со стороны службы поддержки инфраструктуры, возникает эффект домино. Например, если вы впервые выводите на рынок новую платформу, нерешённые проблемы могут задержать весь запуск. Если вам придётся разворачивать дополнительные серверы, чтобы компенсировать это, это также повлечёт за собой дополнительные расходы.

Аналогично, если у вас есть работающая платформа, которая выходит из строя, невозможность быстро решить проблему приводит к недовольству клиентов, задержкам в работе инженеров (поскольку у ваших пользователей накапливаются обращения в службу поддержки) и снижению удержания пользователей. А если проблема касается безопасности, следует учитывать юридические и связанные с соблюдением нормативных требований риски, включая возможные штрафы и взыскания. То, что начиналось как обращение в службу поддержки, быстро начинает сказываться на вашей прибыли.

Как рассчитать общую стоимость инцидента

Но какова реальная цена плохо реагирующего инцидента? Рассмотрим пример. Представьте, что вы — платформа для прямых трансляций. Во время последней прямой трансляции спортивного события произошел 45-минутный сбой. Ваш доход формируется за счет рекламы и платных подписок, а сбои в работе трансляций приводят к серьезным социальным последствиям.

Давайте подставим некоторые цифры, чтобы узнать, во сколько вам может обойтись этот период простоя:

Допустим, ваше мероприятие приносит средний почасовой доход в 200 000 долларов, а фактический простой составляет 0,75 часа. Это означает потерю дохода в размере 150 000 долларов. Если для устранения инцидента потребовалось 15 инженеров и три менеджера, которым выставили счёт по 120 и 160 долларов в час соответственно, это ещё 5700 долларов на обработку инцидента. Сбой также привёл к серьёзным социальным последствиям, поэтому ваши инженеры тратят дополнительно 60 часов на послеаварийное обслуживание, что обошлось им в 7200 долларов.

Вы должны 90 000 долларов США в виде возвратов и кредитов клиентам, включая 120 часов работы дополнительного персонала службы поддержки по ставке 40 долларов США в час, что в общей сложности составляет 94 800 долларов США на устранение проблем клиентов. Вы также должны своим партнерам-рекламодателям 30 000 долларов США в качестве компенсации за потерянные показы, потратили 4200 долларов США на соблюдение требований и отчетность (30 часов по ставке 140 долларов США в час) и оформили подписку на два месяца дополнительных вычислительных мощностей стоимостью 40 000 долларов США.

Наконец, вы прогнозируете, что понесете убытки в размере 144 000 долларов США из-за вероятного оттока клиентов (на основе среднегодовой оценки в размере 12 долларов США в месяц, предполагаемой дельты оттока клиентов, связанной с инцидентом, в размере 0,5 % в месяц и среднего оставшегося срока оплаты за шесть месяцев).

Общая стоимость инцидента составила 475 900 долларов США.

Хотя эти цифры приведены лишь в качестве примера, они демонстрируют, насколько быстро растут затраты, если инцидент остается нерешенным (даже в течение всего 45 минут), и какие дополнительные расходы возникают даже после того, как инцидент устранен.

Если вы ранее не проводили подобных учений, стоит подставить собственные цифры и оценить, во сколько может обойтись вашему бизнесу аналогичный сбой.

Чтобы рассчитать общую стоимость неразрешенного инцидента, рассчитайте сумму следующих показателей:

- Потеря дохода из-за инцидента

- Lost revenue = revenue per hour x business hours down

- Потеря производительности из-за инцидента

- Lost productivity = number of affected staff x loaded rate per hour x hours disrupted

- Стоимость обработки инцидента

- Incident handling = role involved in incident handling x rate per hour x hours

- Стоимость устранения неполадок у клиента

- Customer remediation = value of refunds/ credits + extra support hours x support rate

- Расходы, связанные с оттоком клиентов

- Impacted paying customers x average revenue per user (ARPA) x churn rate x remaining contract months

- Любые дополнительные единовременные выплаты, понесенные непосредственно в результате инцидента

Как определить исключительную поддержку инфраструктуры

Как определить исключительную поддержку инфраструктуры

Делать наших клиентов счастливыми и поддерживать их счастье — вот главная цель нашего сайта на серверах. Мы придерживаемся четырёх принципов поддержки:

Человеческая коммуникация

Когда речь идёт о такой важной вещи, как инфраструктура, лежащая в основе вашего бизнеса, поддержка должна быть человеческой и постоянной. Ввиду сложности и взаимозависимости сред IaaS, для выявления проблем нельзя полагаться исключительно на автоматизированную диагностику. Важно иметь экспертов, готовых помочь в интерпретации системных взаимодействий и решении более сложных проблем.

Аналогично, для критически важных рабочих нагрузок автоматизированная поддержка не обеспечит быстрого восстановления после сбоя, но быстрое взаимодействие с человеком и чёткие дальнейшие действия обеспечат это. Поэтому вам следует рассчитывать на целый ряд точек взаимодействия со службой поддержки: команда поддержки, ориентированная на человека и отвечающая на заявки за считанные минуты, персональный менеджер по работе с клиентами, который будет с вами на протяжении всего срока действия контракта, а также доступ к поддержке архитекторов решений и руководителей высшего звена по мере необходимости.

Для Nitrado именно эта человеческая поддержка стала основой нашего долгосрочного и доверительного партнерства:

У нас сложились очень простые, человеческие отношения с командой server.com, и люди, с которыми мы познакомились на той самой первой встрече, по-прежнему остаются теми же людьми, с которыми мы общаемся и сегодня

поделился Феликс Охслер, технический директор Nitrado.

Индивидуальный, совместный подход

В конечном счёте, лучшие службы поддержки провайдеров инфраструктурного хостинга действуют как продолжение вашей собственной команды. Лучшая поддержка не только реагирует, но и действует проактивно, и лучшие службы поддержки не просто борются с проблемами (хотя это, конечно, важно), но и помогают создать надёжную основу для старта.

Другими словами, ваш поставщик инфраструктуры должен внедрять инновации и решать проблемы вместе с вашей командой, начиная с момента первоначального подключения и проектирования архитектуры и вплоть до поддержки запуска новых продуктов и изменений в вашем бизнесе.

Когда ваш хостинг-провайдер знает ваш бизнес досконально, производительность можно оптимизировать, а серьёзные проблемы можно предотвратить ещё на ранней стадии. Именно это мы и сделали с компанией Ceeblue, предоставляющей услуги потокового вещания в режиме реального времени:

Мы сотрудничали в целях совместной разработки всего оборудования, которое мы в настоящее время развертываем, и многие из наших последних передовых достижений были реализованы на оборудовании server.com

сказал Йонас Блётц, вице-президент по инжинирингу компании Ceeblue.

Требования к инфраструктуре также могут значительно различаться в разных отраслях, поэтому комплексный подход к разработке решения и постоянной поддержке редко бывает эффективным. Лучшие поставщики продемонстрируют глубокое понимание специфики вашей отрасли и помогут вам оптимизировать оборудование в соответствии с этими уникальными требованиями. Обратите внимание на команды по управлению аккаунтами, обладающие опытом в конкретной отрасли.

24/7/365 ответов

24/7/365 ответов

Инфраструктура работает не в обычном режиме, поэтому преимущества круглосуточной поддержки хостинга нельзя недооценивать. Когда время буквально означает деньги в условиях технических сбоев или простоев, крайне важно рассчитывать на то, что служба поддержки вашего провайдера всегда готова прийти на помощь.

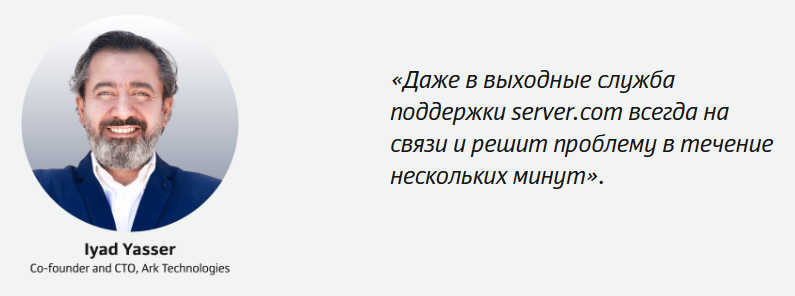

Итак, независимо от того, есть ли у вас простой запрос или сложная проблема, вы можете (и должны) рассчитывать на доступ к поддержке в течение нескольких минут, даже если это происходит в нерабочее время или в выходные. Для одного из наших финтех-клиентов, Ark Technologies, такой прямой подход к поддержке «всегда на связи» стал настоящим спасением:

Даже в выходные служба поддержки server.com всегда доступна, и решение проблемы будет принято в течение нескольких минут

сказал Ияд Яссер, соучредитель и технический директор Ark Technologies.

Непрерывность этих точек контакта со службой поддержки также нельзя недооценивать. Вам не захочется перескакивать из одного отдела в другой, чтобы получить необходимые ответы. Наличие доступа к одному и тому же менеджеру по работе со всеми вашими глобальными контрактами означает меньше пересечений и более быстрое устранение неполадок. Йонас продолжает:

«В отличие от предыдущих поставщиков, с которыми мы работали, в Servers.com наш менеджер по работе с клиентами обрабатывает все наши контракты по всему миру, что значительно упрощает нам задачу».

Нет «любимых» аккаунтов

Нет «любимых» аккаунтов

Размер вашего аккаунта не должен влиять на уровень поддержки, которую вы получаете от вашего провайдера инфраструктурного хостинга. Независимо от того, сколько вы платите ежемесячно, вы должны получать одинаковое качество и обслуживание. Конечно, проверять провайдеров по этому вопросу может быть сложно, но есть некоторые признаки, на которые стоит обратить внимание.

Одним из признаков успеха является согласование чёткого и прозрачного соглашения об уровне обслуживания (SLA) перед подписанием договора. Также стоит поискать отзывы от компаний аналогичного размера, которые пользовались услугами поставщика.

Как говорит Айзек Дуглас, директор по управлению рисками компании servers.com

Независимо от того, используете ли вы один сервер или целый парк, инфраструктура мирового класса требует поддержки мирового класса, и именно так мы работаем в services.com. Здесь нет места фаворитизму — каждый клиент имеет приоритет и получает одинаковое обслуживание, ориентированное на человека

Исключительная поддержка способствует развитию бизнеса

Исключительная поддержка способствует развитию бизнеса

Исключительная поддержка инфраструктуры должна быть стандартом, но часто происходит обратное. Безличные системы тикетов, неэффективные процессы эскалации, поддержка, ориентированная только на устранение неполадок, и неравный приоритет учётных записей — всё это обычное явление.

Это означает, что для компаний, которые рассматривают, где разместить свои приложения, выбор подходящего провайдера хостинга инфраструктуры зависит не только от характеристик оборудования или цены, но и от людей. Круглосуточная поддержка инфраструктуры, человеческий подход и равное внимание к каждой учетной записи — вот что действительно защищает ваш бизнес от скрытых затрат, связанных с простоями, и формирует прочную основу для устойчивости.

www.servers.com