Размещение GPU ферм и ASIC’ов в холодном дата-центре по адресу улица Свободы, д. 35.

itsoft.ru/data-center/mining/

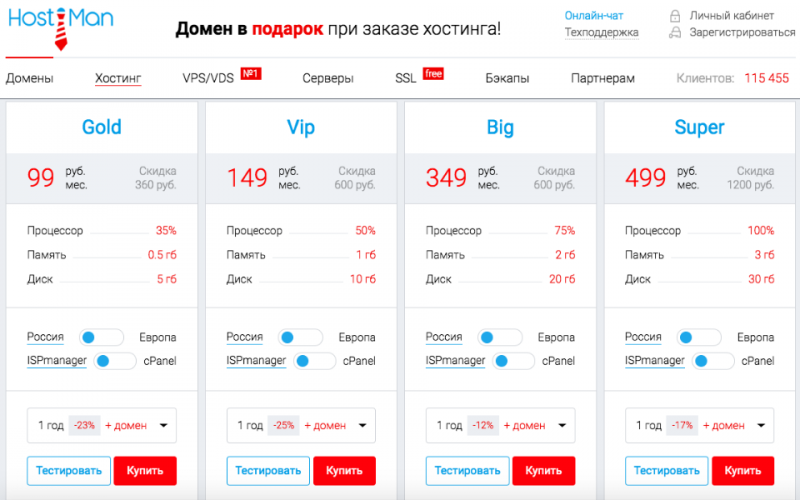

Друзья, уже

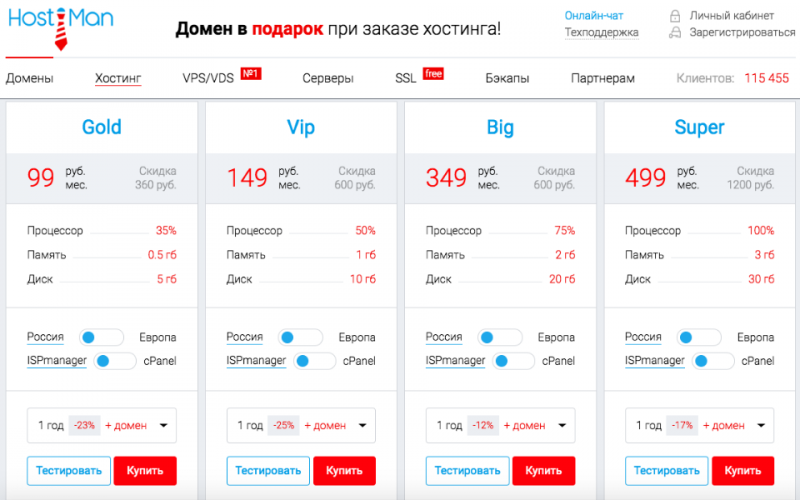

более 115 000 клиентов воспользовались нашими услугами!

Спешим сообщить, что мы улучшили таблицу тарифов хостинга — теперь она еще удобнее и информативнее.

Для тарифов Vip и RuVip мы

увеличили лимит процессора до 50% —

hostiman.ru/hosting

С уважением, ваш HostiMan.

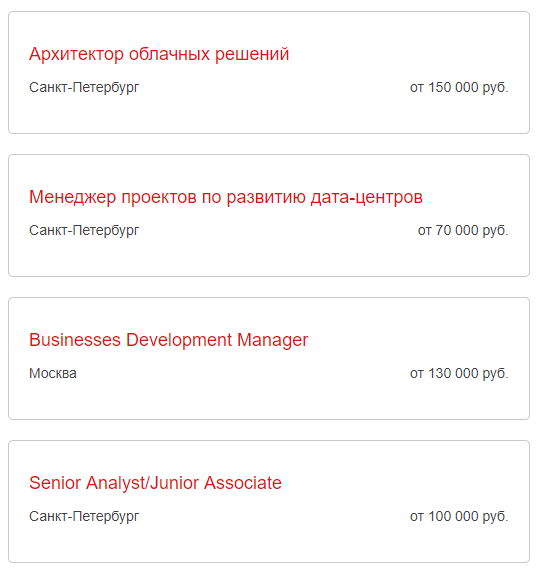

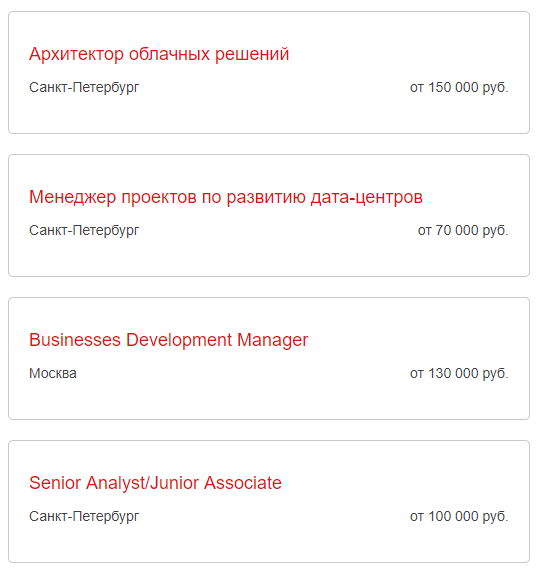

Это рассылка Selectel — рассказываем о важных новостях мая. В сегодняшнем выпуске: новая услуга «Облачный репозиторий Veeam Cloud Connect», лучшие цены на выделенные серверы и новые тарифы на защиту от DDoS. В конце письма подборка горячих вакансий нашей компании.

«Облачная» команда Selectel

Сформировали группу облачной интеграции для реализации проектов с использованием сервисов гиперпровайдеров (Microsoft Azure, AWS, Alibaba Cloud, Google Cloud Platform), наших выделенных серверов, Selectel VMware Cloud и VPC. Наши специалисты помогут осуществить проекты миграции и оптимизации расходов на инфраструктуру и развернуть новые информационные системы в облаке. Если уже есть задачи для нашей «облачной» команды, пишите на sales@selectel.ru

Облачный репозиторий резервных копий

Запустили новую услугу «

Облачный репозиторий Veeam Cloud Connect». Вы можете хранить бэкапы физических серверов, виртуальных машин и рабочих станций в облаке Selectel. Данные реплицируются в трех копиях на разных дисках. В случае потери данных на вашей площадке, всегда можно будет восстановиться из копии, хранящейся в облаке. Подключение и настройка проходит в вашей консоли Veeam.

Гарантия лучшей цены

Предоставляем надежные выделенные серверы по самым низким ценам. Если увидите дешевле, снизим цену до найденного вами предложения и дополнительно дадим скидку 5%.

Посмотрите все конфигурации, участвующие в акции, и выберите свою.

Новые тарифы на защиту от DDoS

У нас хорошие новости ― вводим новую линейку тарифов

защиты от DDoS-атак. Цены снижены в два раза, условия действуют для новых подключений. Клиенты, которые пользовались услугой защиты от DDoS-атак ранее, могут перейти на новые условия. Необходимо отключить действующую услугу и подключиться к новым тарифам. Внимание: при переключении обязательна смена защищенного IP-адреса. Подробности уточняйте в службе технической поддержки support@selectel.ru

Вместе сделаем наш сайт лучше

Мы хотим сделать наш сайт еще удобнее и полезнее, поэтому ваше мнение для нас очень важно. Подготовили небольшую анкету с вопросами. Их немного и нет обязательных, можно закончить в любой момент. Будем рады вашим ответам.

selectel.ru/careers/all/

selectel.ru/careers/all/

Российский хостинг-провайдер Selectel (ООО «Селектел») совместно с международной платформой по автоматизации бизнеса Resello (Нидерланды) будут развивать в России облачный сервис Azure Stack Network по сервисной модели. Как партнер Resello по проекту в России Selectel готов предоставить инфраструктурные мощности для организации узлов сети Azure Stack в Москве и Петербурге, а также участвовать в ее продвижении. Помимо того, Selectel заинтересован продавать свои облачные продукты в Европу через маркетплейс Resello.

Как рассказали в пресс-службе Selectel, вместе с Resello Selectel рассматривает ряд общих проектов, в том числе совместное развитие облачного сервиса Azure Stack Network в России. Соответствующий меморандум о намерениях компании подписали 25 мая, в ходе Петербургского международного экономического форума.

Как партнер Resello в России при развитии на ее территории Azure Stack Network Selectel готов предоставить инфраструктурные мощности для организации узлов сети в Москве и Петербурге. При этом компании планируют совместно продвигать облачный сервис Azure Stack Network на локальном рынке.

Напомним, что Resello управляет глобальной сетью Azure Stack. Внутри сети клиенты могут запускать географически распределенные ресурсы на платформе Azure Stack, пользуясь при этом единой системой учета потребленных ресурсов и биллинга. Проект объединяет дата-центры, облачных провайдеров и реселлеров из разных стран. В свою очередь, Selectel активно развивает собственную облачную платформу, включающую сервисы на базе технологий VMware и Openstack.

Что касается глобальной сети Azure Stack Network на платформе Resello, то на одной платформе Resello объединяет различные локации Azure Stack по всему миру. Реселлеры, зарегистрированные на платформе, могут использовать ресурсы любой из локаций, которая находится под управлением непосредственно Resello либо одного из ее стратегических партнеров. Платформа позволяет создавать и подключать собственные локации Azure Stack, а также предоставляет функционал для биллинга и учета потребленных конечными клиентами облачных ресурсов.

«Сотрудничество с Resello открывает перед провайдером новый канал взаимодействия с потенциальными заказчиками и реселлерами из Европы», — заметили относительно общих с Resello проектов в пресс-службе Selectel.

«Иностранные компании, ведущие бизнес в России, все чаще ищут локальных инфраструктурных партнеров. Это продиктовано необходимостью соблюдать местное законодательство, а также стремлением улучшать качество услуг, ускорять работу бизнес-приложений. Мы с интересом наблюдаем, как Resello развивает свой облачный маркетплейс, и видим потенциал для реализации через него своих сервисов», — заявил директор по продуктам Selectel Петр Щеглов. При этом он заметил, что Selectel заинтересован в том, чтобы европейские потребители имели доступ ко всем продуктам компании, включая новое облако Selectel Vmware Cloud, виртуальное частное облако, облачное хранилище, выделенные серверы и др.

«Resello участвовала в разработке Azure Stack на протяжении нескольких лет. Мы одни из первых развернули гибридное облако Microsoft в Западной Европе. Россия — очень перспективный регион для развития гибридных облачных вычислений. Поддержка Selectel, ключевого российского игрока в своем сегменте, исключительно важна для нас», — прокомментировал генеральный директор Resello Юрий Борстлап.

Относительно того, какие перспективы и почему ждут Azure Stack в России, Петр Щеглов сказал следующее: «Бизнес по всему миру, в том числе и в России, меняет свое отношение к планированию, построению и управлению ИТ-инфраструктурой. Если раньше компании стремились к владению и полному контролю над ней, то сейчас все чаще арендуют вычислительные мощности у профессионалов. Им же передают и задачи по администрированию. Многие заказчики при этом предпочитают пользоваться услугами более чем одного провайдера. Это приводит к тому, что практически каждая крупная компания сегодня использует гибридную ИТ-инфраструктуру, то есть комбинацию on-premise и облачных решений. Azure Stack позволяет клиентам использовать облачные сервисы Microsoft Azure из локального дата-центра. У Microsoft нет собственных дата-центров в России, и это решение поможет заказчикам получать здесь качественные сервисы с минимальными сетевыми задержками и соблюдать требования законодательства». Иными словами, как сказал Петр Щеглов, так как раньше среди партнеров Resello не было российских сервис-провайдеров, то Selectel заполняет эту нишу.

При этом Петр Щеглов пояснил корреспонденту ComNews, что суть сервисной модели для Azure Stack в том, что сервис-провайдер берет на себя подготовку аппаратной базы и развертывание программного обеспечения Microsoft, а клиент получает готовые локальные сервисы на этой платформе. «Сейчас мы с Resello исследуем рынок и опрашиваем потенциальных заказчиков, — добавил Петр Щеглов. — Помимо того, мы с партнером рассчитываем оптимальную конфигурацию первого пула и ведем переговоры с потенциальными поставщиками оборудования».

Он также обратил внимание на то, что корпоративные клиенты, а также многие интеграторы давно и активно используют программное обеспечение Microsoft. Они глубоко интегрировали свои прикладные системы с интерфейсами и API этого разработчика. Даже первые робкие успехи импортозамещения в нашей стране не смогут в ближайшее время снизить спрос на сервисы Azure. Именно на этот сегмент рынка и ориентирован Azure Stack.

Менеджер по продуктам облачного провайдера «Техносерв Cloud» Алексей Дежанов в разговоре с корреспондентом СomNews отметил, что, безусловно, Azure и решения, построенные на его основе, популярны в мире и находятся в лидерах квадранта Гартнера, уступая разве что Amazon.

«Востребованность продуктов, в частности Azure Stack, обусловлена несколькими факторами, среди которых высокая производительность и скорость приема и передачи данных, наличие инструментов для мониторинга, аварийного восстановления, обеспечения безопасности и непрерывности деятельности, а также возможность запускать Azure-приложения в автономных или изолированных средах. Для заказчиков из России одним из основных требований к размещению в облаке остаются требования федерального законодательства, в частности ФЗ-144, поэтому появление Azure Stack, развернутого в облаке на территории РФ, будет способствовать росту его востребованности у заказчиков, строящих свои гибридные облака с использованием технологий Microsoft», — указал Алексей Дежанов.

Эксперт по облачным услугам компании «Крок» (ЗАО «Крок инкорпорейтед») Сергей Зинкевич, беседуя с корреспондентом ComNews, указал, что российский облачный рынок находится в фазе роста, поэтому добавление новых сервисов абсолютно уместно. «Между тем нужно заметить, что Azure Stack — это продукт, рассчитанный в первую очередь только на тех заказчиков, которые уже используют облако Microsoft. Для других клиентов переход на Azure Stack будет связан с определенными техническими трудностями. В частности, если заказчик использует другую облачную платформу, Azure Stack будет для него попросту непривычен в применении», — заметил Сергей Зинкевич.

Он также обратил внимание на то, что «Крок» в составе своих облачных услуг уже предлагает сегмент, построенный на базе Microsoft. В данный момент для обеспечения потребностей облачных заказчиков этого сегмента вполне достаточно. «Мы с большим интересом следим за игроками облачного рынка, которые не боятся применять подобные Azure Stack новые продукты и предлагать их своим клиентам», — заявил Сергей Зинкевич.

Российский провайдер ИТ-инфраструктурных решений Selectel и международная платформа по автоматизации бизнеса Resello объявили о начале сотрудничества. Партнеры рассматривают ряд общих проектов, в том числе совместное развитие облачного сервиса Azure Stack Network в России. Меморандум о намерениях между Selectel и Resello был подписан 25 мая, во время Петербургского международного экономического форума.

Resello управляет глобальной сетью Azure Stack. Внутри сети клиенты могут запускать географически распределенные ресурсы на платформе Azure Stack, пользуясь при этом единой системой учета потребленных ресурсов и биллинга. Проект объединяет дата-центры, облачных провайдеров и реселлеров из разных стран. Как партнер Resello в России, Selectel готов предоставить инфраструктурные мощности для организации узлов сети Azure Stack в Москве и Санкт-Петербурге. Кроме того, стороны планируют совместно продвигать облачный сервис Azure Stack Network на локальном рынке.

«Resello участвовала в разработке Azure Stack на протяжении нескольких лет. Мы одни из первых развернули гибридное облако Microsoft в Западной Европе. Россия — очень перспективный регион для развития гибридных облачных вычислений. Поддержка Selectel, ключевого российского игрока в своем сегменте, исключительно важна для нас», — заявил Юрий Борстлап, генеральный директор Resello.

Selectel активно развивает собственную облачную платформу, включающую сервисы на базе технологий VMware и Openstack. Сотрудничество с Resello открывает перед провайдером новый канал взаимодействия с потенциальными заказчиками и реселлерами из Европы.

«Иностранные компании, ведущие бизнес в России, все чаще ищут локальных инфраструктурных партнеров. Это продиктовано необходимостью соблюдать местное законодательство, а также стремлением улучшать качество услуг, ускорять работу бизнес-приложений. Мы с интересом наблюдаем, как Resello развивает свой облачный маркетплейс, и видим потенциал для реализации через него своих сервисов», — отметил Петр Щеглов, директор по продуктам Selectel.

О платформе Resello

Resello — это платформа по автоматизации бизнеса и облачный маркетплейс для реселлеров, которые получают простой и быстрый доступ к облачным решениям. В настоящий момент портфель продуктов Resello включает в себя регистрацию доменов, виртуальный хостинг и электронную почту, SSL-сертификаты, VPS, решение для резервного копирования и восстановления Acronis Backup Cloud, облачные продукты Microsoft (Microsoft Cloud Solutions) и гибридное облако Azure Stack. Будучи платформой Resello предоставляет партнерам витрину, где представлены услуги; интерфейс управления для партнера; систему биллинга и управления техподдержкой и удобную панель управления услугами для клиента.

Глобальная сеть Azure Stack Network на платформе Resello

На одной платформе Resello объединяет различные локации Azure Stack по всему миру. Реселлеры, зарегистрированные на платформе, могут использовать ресурсы любой из локаций, которая находится под управлением непосредственно Resello, либо одного из ее стратегических партнеров. Платформа позволяет создавать и подключать собственные локации Azure Stack, а также предоставляет уникальный функционал для биллинга и учета потребленных конечными клиентами облачных ресурсов. Использование сети открывает новые возможности для бизнеса и позволяет предложить клиентам уникальный облачный сервис.

Домены .ORG за 299 рублей до 30 июня!

Домены .ORG за 299 рублей до 30 июня!

Подчеркните статус серьёзной организации, зарегистрировав адрес в зоне .ORG за 299 рублей. Имя подойдёт компаниям, некоммерческим проектам и благотворительным фондам. Торопитесь, акция заканчивается!

www.reg.ru/company/promotions/5109

Получите бесплатные DNS-серверы

При покупке услуг хостинга категорий VPS или Dedicated вы получите бесплатные DNS-серверы для всех доменных имён. Предложение действует даже в том случае, если домены обслуживаются у другого регистратора.

www.reg.ru/company/promotions/544

Домены для IT-cферы от 64 рублей!

Зарегистрируйте или продлите домен в любой из 8 тематических зон на специальных условиях. Выберите доменное имя по выгодной цене и акцентируйте внимание пользователей на уникальности вашего проекта и оригинальности идей!

www.reg.ru/company/promotions/5123

Протестируйте ISPmanager 5 Lite бесплатно!

Упростите свою работу с хостингом, используя ISPmanager 5 Lite. Оформите заказ на любой тарифный план VPS или аренду сервера Dedicated и получите бесплатно на один месяц удобную и современную панель управления сервером.

Зарегистрируйте .SHOP и .CLUB по цене от 595 рублей

Успейте выбрать самое продающее имя для интернет-магазина в зонах .SHOP и .CLUB по акционной цене до 30 июня 2018 года. Благодаря звучному названию клиенты легче запомнят адрес вашего интернет-магазина.

www.reg.ru/company/promotions/5127

Эксклюзивные предложения для участников клуба REG.Friends!

Выберите подходящий вам статус в клубе друзей REG.RU и получайте ещё больше уникальных скидочных предложений и специальных условий на сервисы и услуги. Чем выше статус — тем больше экономия. Вступайте и зарабатывайте больше вместе с нами.

www.reg.ru/club/tariffs

Последнее время мы активно работали над новым сайтом нашего хостинга.

Хоть мы и любили старый, да и казался он в принципе хорошим, но уж слишком простым. Как-то не очень солидно, подумали мы. Да перемен очень хотелось. К тому же, вот-вот и наступит лето.

Поэтому было принять решение всё изменить и сделать нашу визитную карточку-наш сайт красивым и современным.

По технической части сайт остался неизменным, это всё тот же BootStrap, правда уже 4, тот же jQuery и PHP по ту сторону экрана.

Итак, получилось вот что:

Новый сайт значительно ярче, удобнее, мы также переделали многие моменты и обновили всю важную информацию.

Формы заказа стали лаконичнее, мы убрали лишние дублирующие подписи полей.

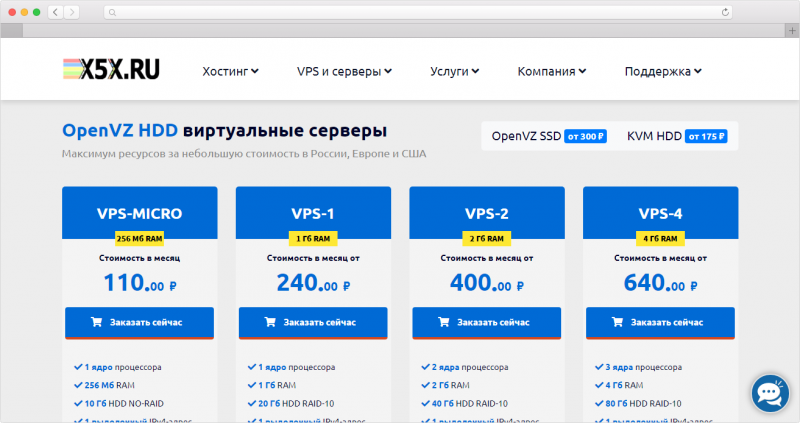

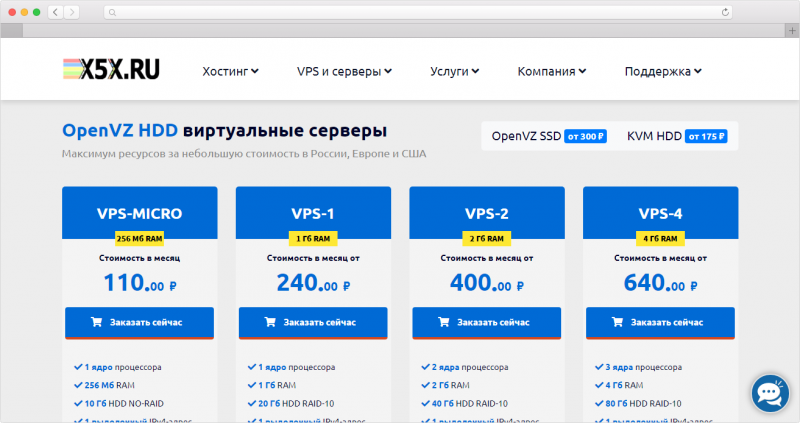

Например, тарифы VPS теперь выглядят вот так. Сначала показываются основные тарифы OpenVZ HDD, а с помощью кнопок можно переключаться на SSD и KVM тарифы.

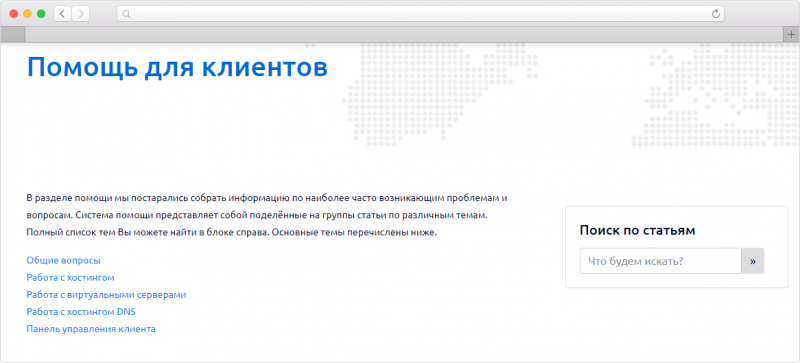

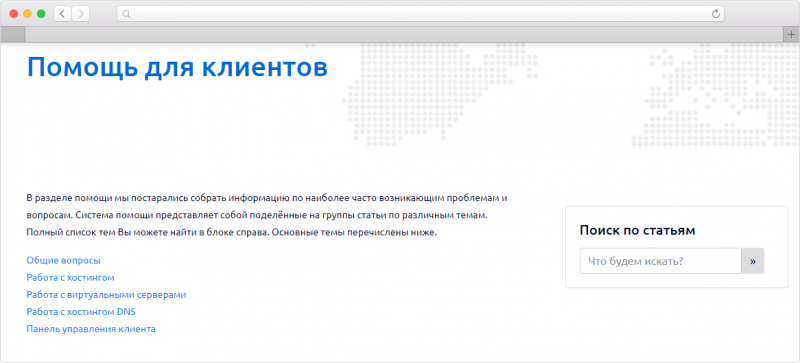

Также на сайте есть база знаний, которую мы визуально подкорректировали.

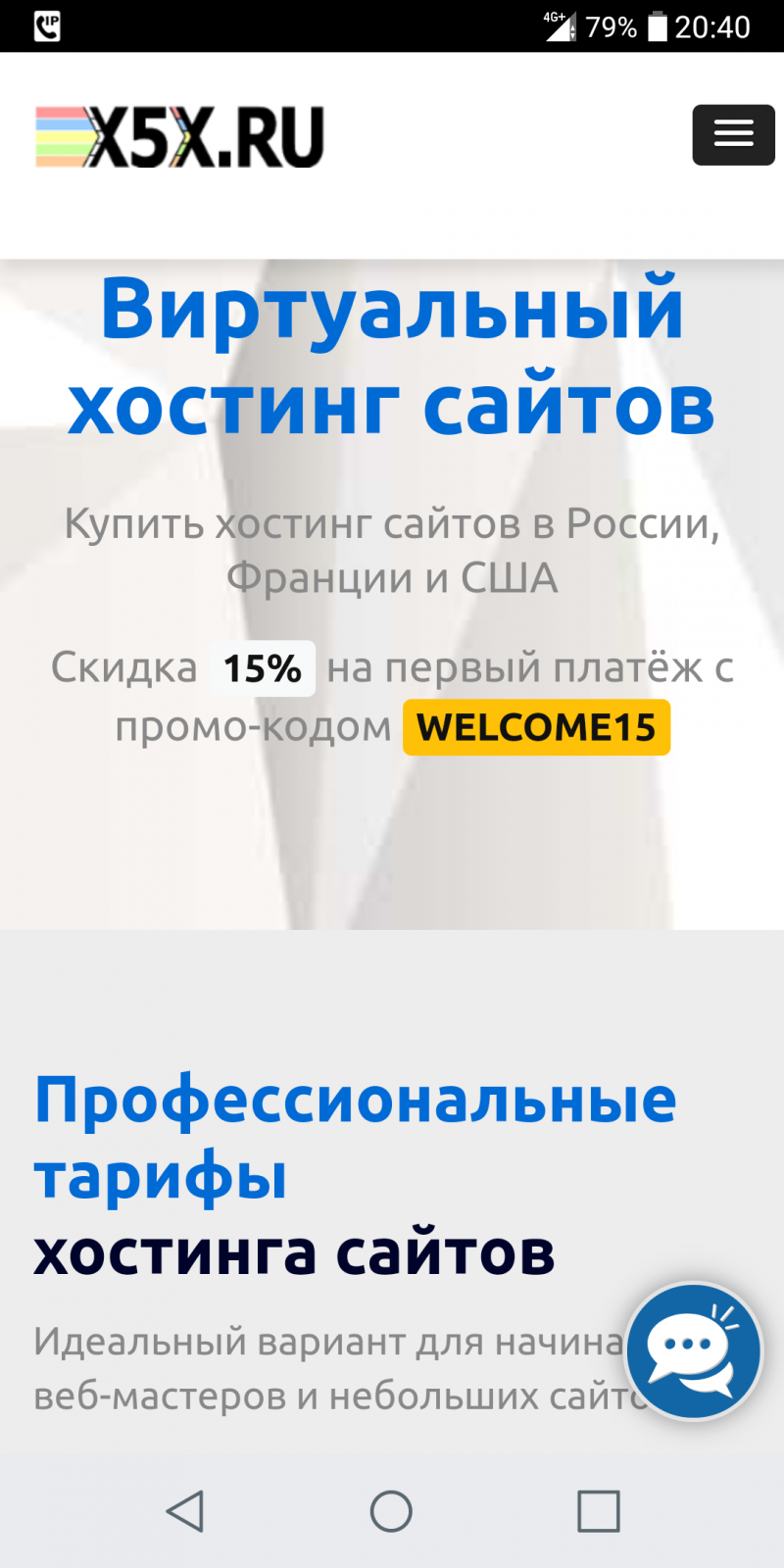

А ещё важным моментом является то, что сайт теперь можно использовать на мобильных устройствах. В отличие от предыдущей версии сайта, новый адаптируется под устройство посетителя.

Произвели апгрейд имеющихся, доставили 1.3Тб оперативной памяти и жестких SSD/SAS дисков.

firstbyte.ru

Hi Guys

Got a sale on for this weekend only, limited stock available.

Intel Xeon E3-1270v5/v6

- 32GB DDR4 ECC

- 2 x 240GB SSD

- 1Gbps port with 30TB transfer

- 100Gbps DDoS Protection

- Dedicated IPMI

- Dual A+B PSU/Feeds

Hosted: London Docklands, UK

Price: £39.95/m ex VAT

Order Link:

zare.com/dedicated-servers/info/77

Intel Core i7-6700K

- 32GB DDR4

- 1 x 240GB SSD

- 1Gbps port with 20TB transfer

- 100Gbps DDoS Protection

- Dual A+B on ATS

Hosted: London Docklands, UK

Price: £39.95/m ex VAT

Order Link:

zare.com/dedicated-servers/info/81

Terms — Cannot replace existing servers!

Наша команда в Финляндии растет. Вы можете стать частью начала чего-то великого в Хельсинки и помочь нам построить будущее.

Helsinki Tuusula Suomi