30 мая 2020 года истёк срок действия корневого сертификата Удостоверяющего Центра Sectigo

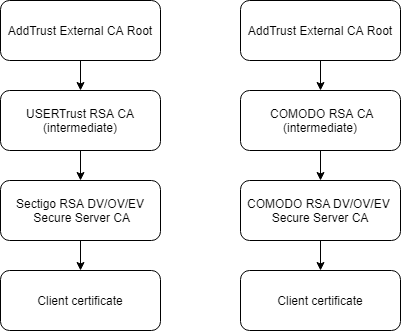

30 мая 2020 года истёк срок действия корневого сертификата Удостоверяющего Центра Sectigo (ранее Comodo) AddTrust External CA Root, а также промежуточных сертификатов USERTrustRSA и Comodo RSA CA, подписанных им.

Если у Вас проблема с сертификатами Sectigo или Comodo – перевыпуск не требуется. Нужно заменить цепочку. Цепочка немного отличается в зависимости от сертификата, поэтому Вы можете направить запрос нам на info@leaderssl.ru, указав Ваш домен и тип ПО – и мы направим Вам корректную цепочку.

Если вы не обнаружили проблем с Вашими сертификатами, никаких действий от Вас не потребуется.

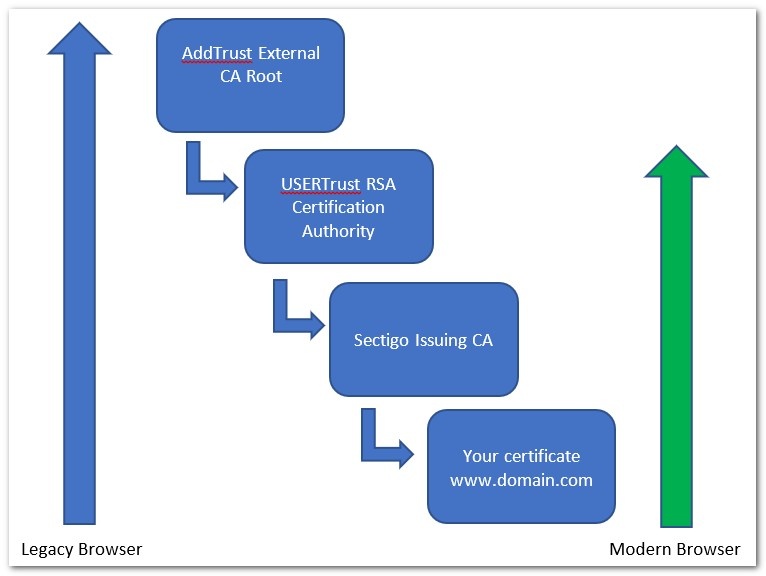

AddTrust External CA Root использовался в цепочках для поддержки устаревших устройств, где ещё не был включен корневой сертификат USERTrustRSACA.

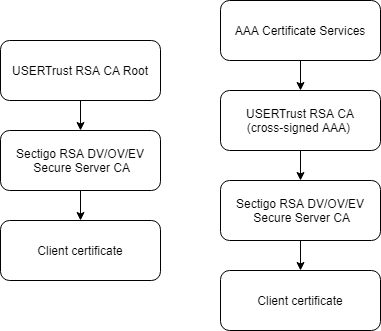

Окончание действия сертификата AddTrust External CA Root означало окончание поддержки устаревших систем, например, Windows XP, iOS9, Android 2.3, но при этом оставалась вторая актуальная цепочка, которая поддерживается всеми современными системами:

После истечения AddTrust выявились проблемы с проверкой подписи у клиентов OpenSSL 1.0.x, GnuTLS и LibreSSL, не использующих браузеры, где скрипты обращаются по HTTPS, т.е. по API.

При использовании браузера никаких ошибок не возникает.

Sectigo ранее заверяли, что проблем при истечении AddTrust не будет, но всё же проблемы возникают.

Актуальными цепочками являются:

Повторим ещё раз:

Если у Вас проблема с сертификатами Sectigo или Comodo – перевыпуск не требуется. Нужно заменить цепочку. Цепочка немного отличается в зависимости от сертификата, поэтому Вы можете направить запрос нам на info@leaderssl.ru, указав Ваш домен и тип ПО – и мы направим Вам корректную цепочку.

Если вы не обнаружили проблем с Вашими сертификатами, никаких действий от Вас не потребуется.