В связи с последними событиями востребованность удаленных рабочих мест, предоставляемых по модели VDI (Virtual Desktop Infrastructure), значительно выросла. Однозначно можно сказать, что пользовательский опыт от использования VDI может существенно различаться, в зависимости от используемых приложений и нагрузок.

Преимущества использования VDI

Среди основных преимуществ внедрения VDI можно отметить следующие:

- снижение затрат на рабочие места — в случае VDI приобретаются тонкие клиенты или моноблочные решения, что не только уменьшает затраты, но и повышает эстетику офисного пространства за счет меньшего количества проводов;

- удаленные рабочие места из коробки — сотрудник с ноутбуком или планшетом может работать в безопасной среде из любой точки мира, при условии нормального «ping-а»; на практике, имеет смысл говорить о любой точке стран СНГ и Европы;

- затраты на управление уменьшаются — администратор больше не настраивает десятки рабочих мест, а управляет одним; настройка тонких клиентов на местах элементарная;

- информационная безопасность повышается — данные больше не хранятся в офисе, а хранятся в датацентре, выход компьютера сотрудника из строя больше не проблема, единые политики безопасности позволяют быстрее реагировать на различные происшествия;

- повышается физическая безопасность — кража или техногенное происшествие в офисе не влияют на работоспособность инфраструктуры.

Многие современные приложения активно используют графические процессоры для того, чтобы ускорять отрисовку интерфейса, кодировать и декодировать видео, выполнять обработку звука. Многие приложения, в принципе, не могут эффективно работать без производительного GPU.

В том случае, если VDI организован на базе сервера без специализированного GPU, службы удаленного рабочего стола выполняют эту нагрузку на CPU, что снижает его доступную производительность, причем, в зависимости от нагрузки, достаточно существенно, например, если производится кодирование, декодирование видео.

Как результат, пользователи могут испытывать существенные затруднения или ограничения при использовании VDI, считать, что система имеет слабый отклик или неудобна.

Кроме того, даже сама служба RDP может использовать возможности аппаратной GPU для повышения производительности передачи картинки с сервера на клиентское устройство, что может существенно улучшить качество работы с мультимедийными данными. Однако, при использовании эмуляции GPU процессором, эта функция не может работать эффективно — нужна специализированная дискретная GPU.

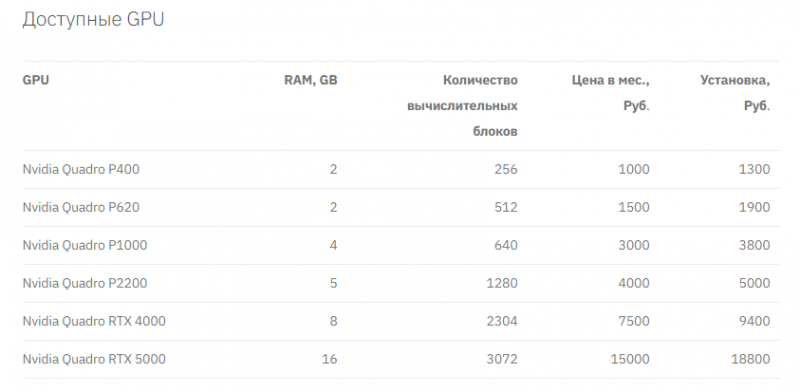

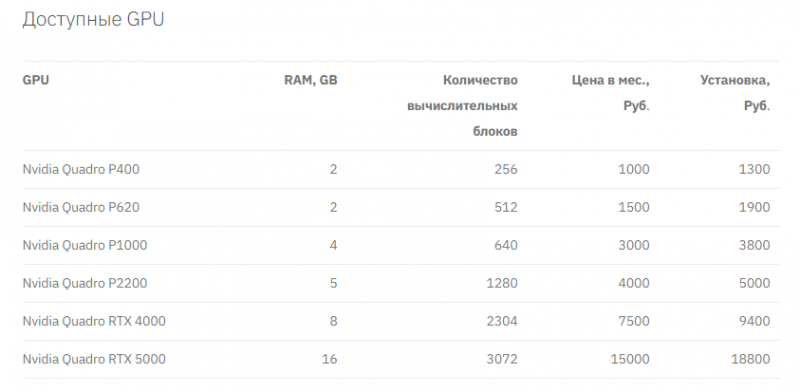

Сегодня мы предлагаем вам ряд графических ускорителей на базе профессиональных GPU Quadro от Nvidia, которые позволят вам построить VDI на базе серверов в аренду. Установка данных GPU позволит значительно улучшить пользовательский опыт от использования интерфейса удаленного рабочего стола. Одна GPU может эффективно обслуживать как нескольких пользователей, подключенных к одному серверу, так и применяться для организации персонального удаленного рабочего места для сотрудников, которым необходима вся мощность сервера, например, для приложений проектирования и визуализации.

GPU P400, P620, P1000 и P2200 могут успешно применяться для решения большинства мультимедийных задач пользователей в VDI. GPU RTX 4000, RTX 5000 представляют собой высокопроизводительные устройства, которые эффективны при использовании VDI для решения научных задач, тяжелых задач проектирования, видеообработки, кодирования, декодирования, искусственного интеллекта.

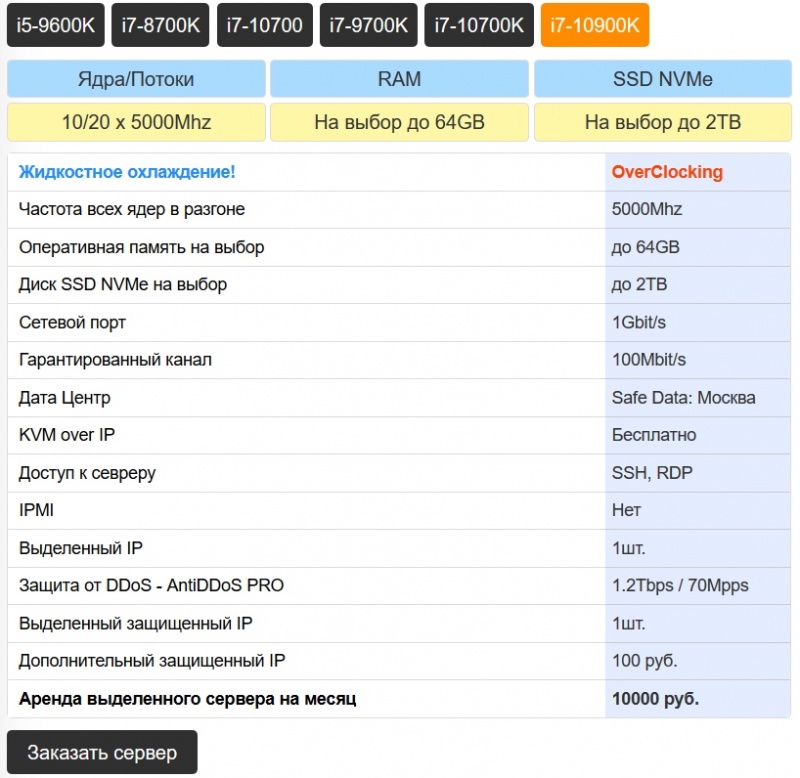

Поддерживаемые серверы

GPU серии PXXXX можно установить в практически любые серверы, которые мы выделили в аренду, при условии доступного слота PCI-Ex16.

GPU серии RTX 4000 и RTX 5000 можно установить лишь в некоторые шасси на базе CPU Xeon E-2200, Core I3-9100F и любые вновь заказываемые серверы при условии комплектации для установки данной GPU.

Можно ли использовать несколько мониторов с VDI?

Обычно пользователям достаточно одного монитора, однако, для некоторых пользователей важно использовать несколько мониторов. Стандартная служба RDP позволяет активировать режим работы с несколькими мониторами.

Пример конфигурации сервера VDI для работы 8 пользователей с нетребовательными насыщенными приложениями

Предполагаем, что каждый пользователь будет использовать 8 GB оперативной памяти в своей работе.

- Сервер: Supermicro Intel Xeon E-2236 (6 ядер 3.6 GHz, HT), до 4 дисков 2.5/3.5”, 2xNVMe M.2, 64GB RAM;

- GPU: Nvidia Quadro P620 2GB RAM;

- Диски: 2×960 GB NVMe Micron 7300 PRO (100 GB NVMe RAID1 на пользователя);

- Лицензия Windows Server — 3 шт. (одна лицензия на 2 ядра);

- Лицензия RDP — 8 шт. (по количеству сеансов RDP).

Итого

- стоимость решения: 16240 Руб./мес;

- стоимость на пользователя: 2030 Руб./мес.

Разовые затраты

- стоимость выделения услуги: 20300 Руб.

- ноутбук Dell Inspiron 3595 8 шт: 276800 Руб. (возможно, ваши сотрудники обладают своими PC или ноутбуками, которые будут использоваться для подключения к виртуальному рабочему месту, поэтому эти затраты могут отсутствовать).

Пример конфигурации сервера VDI для работы 8 пользователей с требовательными насыщенными приложениями

Предполагаем, что каждый пользователь будет использовать 16 GB оперативной памяти в своей работе.

- Сервер: Supermicro Intel Xeon E-2288G (8 ядер 3.7 GHz, HT), до 4 дисков 2.5/3.5”, 2xNVMe M.2, 128 GB RAM;

- GPU: Nvidia Quadro P1000 4GB RAM;

- Диски: 2×960 GB NVMe Micron 7300 PRO (100 GB NVMe RAID1 на пользователя);

- Лицензия Windows Server — 4 шт. (одна лицензия на 2 ядра);

- Лицензия RDP — 8 шт. (по количеству сеансов RDP).

Итого

- стоимость решения: 22080 Руб./мес;

- стоимость на пользователя: 2760 Руб./мес.

Разовые затраты

- стоимость выделения услуги: 27600 Руб.

- ноутбук Dell Inspiron 3595 8 шт: 276800 Руб. (возможно, ваши сотрудники обладают своими PC или ноутбуками, которые будут использоваться для подключения к виртуальному рабочему месту, поэтому эти затраты могут отсутствовать).

Начать пользоваться

Чтобы воспользоваться услугой, пожалуйста обратитесь через биллинговую систему, или отправьте сообщение по электронной почте на support@netpoint-dc.com. Если вы работаете с конкретным сотрудником компании, можно обратиться непосредственно к нему.