Привет!

Мы с вами живем в динамичную эпоху, когда информационные технологии развиваются стремительно, а события в мире накладывают отпечаток на бизнес, поэтому владельцам и разработчикам проектов, так или иначе, приходится учитывать множество нюансов – например, что любой зарубежный инструмент может внезапно стать недоступен.

Вот почему в это турбулентное время набирают популярность продукты, помогающие не зависеть от решений уходящих с рынка иностранных вендоров и других непредвиденных ситуаций. Одним из продуктов, которые помогают решить эту проблему, является виртуальный сервер – благодаря его возможностям можно спокойно развивать и масштабировать бизнес, несмотря на геополитические и прочие события в мире.

Сегодня мы хотели бы немного подробнее остановиться на сфере применения таких серверов и на конкретных примерах разобрать, как VPS помогает развитию бизнеса и для каких именно целей его можно использовать.

Возможно, среди наших примеров окажется тот, который послужит для вас надежным подспорьем и поможет при развитии проекта или даже масштабировании бизнеса.

Итак, перейдем к самим кейсам.

Автоматизировать всё

Автоматизация рабочих процессов с каждым днем становится всё востребованнее – 74% российских организаций активно запускают подобные проекты, а к 2028 году, по прогнозам, темпы роста мирового рынка автоматизации процессов составят 5,9%.

Особенно остро необходимость в автоматизации ощущается, когда проект растет, ведь если, например, обработку 10 заявок с сайта в день можно поручить сотруднику, то 100, а тем более 1000 вручную обработать он уже не сможет.

Возможным вариантом, позволяющим закрыть потребность в автоматизации любых бизнес-процессов, может стать создание VPS с готовым решением для этой задачи. Например, на виртуальном сервере можно буквально в пару кликов развернуть платформу n8n.

Эта интеграционная чудо-платформа поддерживает более 300 различных приложений (среди них есть даже Почта России), которые можно использовать одновременно. Скажем, вы хотите получать сообщение в Telegram при изменении документа в Google Docs или создавать тикеты в Freshdesk на основе записей в Airtable – это и многое другое возможно с n8n.

Что именно можно автоматизировать с n8n? По правде сказать, всё что угодно.

Вот лишь несколько примеров:

- управление серверами – например, можно автоматизировать процесс мониторинга состояния сервера, запуск/остановку служб, а также регулярное создание резервных копий на сервере или в облачном хранилище;

- аналитика – собирайте данные из различных источников, создавайте отчеты и настраивайте отправку уведомлений о ключевых метриках;

- управление проектами – с n8n можно автоматизировать обработку заказов, обновление их статусов, отправку оповещений сотрудникам и клиентам и другие операции;

- синхронизация файлов между облачными хранилищами – например, можно копировать файлы из Google Drive в Dropbox и таким образом всегда иметь под рукой их актуальную версию на всех устройствах;

- управление контентом в соцсетях – отслеживайте активность пользователей и упоминания бренда, настраивайте публикацию в нескольких соцсетях одновременно для экономии времени и увеличения охватов;

- интеграция CRM-системы с другими сервисами – например, электронной почтой и социальными сетями для добавления новых контактов и отправки персонализированных сообщений.

Если вашим бизнес-процессам поможет автоматизация, то мы поможем с виртуальным сервером для этой задачи. Разверните VPS с n8n – и автоматизируйте всё, что пожелаете.

beget.com/ru/cloud/marketplace/n8n

Настройка рабочего пространства

Компании, вне зависимости от масштаба и сферы деятельности, одновременно используют для работы и коммуникаций разные инструменты. Например, планируют задачи в Google Tasks, изображения хранят в Dropbox, а общаются в Telegram. Подобная разрозненность может снизить эффективность взаимодействий, кроме того, в свете геополитических событий, когда с рынка уходят зарубежные компании, использование разных инструментов может обернуться крахом кропотливо выстроенных процессов.

Одним из решений в подобных реалиях может стать настройка рабочего пространства с помощью виртуального частного сервера. Используя VPS для бизнеса, можно создавать и настраивать собственные окружения с нужными программами, приложениями и сервисами, обеспечивая гибкость и контроль над рабочим процессом.

Например, на VPS можно развернуть бесплатное облачное хранилище Nextcloud. Эта платформа станет удобной заменой Dropbox, Google Drive, Office 365 и проч., позволяет хранить и редактировать файлы, работать и общаться в команде, настраивая уровни доступа для пользователей. Уже после установки Nextcloud предлагает целый набор готовых возможностей: персональное хранилище файлов, менеджер фотографий, конференции, календарь и таск-трекер. Кроме того, в Nextcloud предусмотрен встроенный маркетплейс дополнительных решений и приложений, за счет чего можно расширять функциональность ПО, адаптируя его под себя.

Nextcloud является Open Source решением и предоставляется абсолютно бесплатно.

beget.com/ru/cloud/marketplace/nextcloud

Если настройка собственного рабочего пространства для вас и вашей команды актуальна, предлагаем ознакомиться с нашим решением для этой задачи.

Ну а если платформа, объединяющая сразу несколько полезных инструментов, вам не по душе, на VPS-сервере можно отдельно развернуть ПО с прицелом на решение конкретной задачи.

Вот лишь несколько примеров такого ПО:

- Rocket.Chat – удобный настраиваемый мессенджер для видеозвонков и обмена сообщениями в распределенной или корпоративной среде.

- Zulip – корпоративный чат с возможностью создания тредов, который сделает коммуникацию внутри отдельной команды или всей компании быстрой и эффективной.

- Bitwarden – простой и функциональный бесплатный менеджер паролей с клиентами для всех популярных платформ.

- BigBlueButton + Moodle – сборка для создания образовательных проектов, тренингов и онлайн-курсов, которая сделает процесс обучения более доступным и вовлекающим.

beget.com/ru/cloud/marketplace/rocketchat

beget.com/ru/cloud/marketplace/zulip

beget.com/ru/cloud/marketplace/bitwarden

beget.com/ru/cloud/marketplace/bigbluebuttonmoodle

И это – далеко не полный список готовых решений, которые могут пригодиться вам при развитии проекта. Еще больше ПО – в нашем маркетплейсе.

beget.com/ru/cloud/marketplace

Когда нужен полный контроль

Бывает так, что для развития проекта необходимо иметь возможность самостоятельно управлять всей инфраструктурой.

Обычно такая потребность возникает, если:

- количество пользователей сайта или приложения растет и ресурсов обычного хостинга уже недостаточно;

- нужна изолированная среда для тестирования и деплоя кода;

- планируется установка и настройка специализированного и/или специфического ПО;

- требуется гибкий и настраиваемый уровень доступа к серверу;

- необходимо самостоятельно управлять хранилищем данных.

В этих и других аналогичных случаях имеет смысл задуматься о переходе на VPS.

Благодаря выделенному IP и root-доступу на VPS можно развернуть любое ПО и настроить его под себя и при этом полный контроль над виртуальным сервером будет в ваших руках. С сервером можно делать всё, что может требоваться вашему проекту: устанавливать любые приложения, выбирать, настраивать и изменять ПО под ваши проекты и при этом не чувствовать себя скованным лимитами трафика или конфигурацией.

Таким образом, VPS-сервер станет оптимальным решением для всех, кто хочет иметь полный контроль над серверным окружением, настройками ОС и установкой ПО и управлять всем этим так, как душе угодно.

beget.com/ru/vps

Волшебная палочка для аналитика

Как известно, кто владеет информацией, тот правит миром. Вот почему сбор и анализ данных с каждым днем становятся всё актуальнее для любого бизнеса. Но что делать, если данные хранятся разрозненно и в результате их сложно собирать из разных источников и к тому же их так много, что обработка данных занимает часы, а то и дни?

Для этого и многих других случаев мы специально подготовили сборку Superset+Airflow, которая позволяет хранить, визуализировать и обрабатывать любой объем данных без необходимости самостоятельно настраивать и интегрировать ПО.

В сборку входит сразу три полезных и готовых к работе инструмента:

- Superset – открытое ПО для исследования и визуализации, ориентированное на большие данные.

- Airflow – открытое ПО для создания, выполнения, мониторинга и оркестровки потоков операций по обработке данных.

- Clickhouse – система управления базами данных для интерактивной аналитической обработки (OLAP).

Сборка позволяет настроить мощную конфигурацию VPS-сервера, которая даст возможность выполнять сложные вычисления и обрабатывать огромные массивы данных за считанные минуты. Словом, всё, что нужно для аналитиков и других сотрудников, которые занимаются анализом данных. И конечно, сборка устанавливается в пару кликов и, как и другие наши VPS, доступна с посуточной оплатой.

beget.com/ru/cloud/marketplace/supersetairflow

Заключение

Сейчас VPS на пике популярности – по прогнозам, мировой рынок таких серверов к 2030 году достигнет 7,8 млрд долл. Это и неудивительно, с учетом преимуществ использования VPS для бизнеса (гибкость, масштабируемость, производительность, надежность, контролируемость и др.) и возможностей, которые предоставляют виртуальные серверы, в первую очередь – развиваться, несмотря на уход с рынка иностранных вендоров и мировые события в целом.

Разумеется, приведенный нами перечень примеров использования виртуальных выделенных серверов для бизнеса не является исчерпывающим, есть и другие. Например, чего только стоят создание и запуск веб-приложений, построение тестовых площадок и сред разработки, почтовые и игровые серверы, VPN, IP-телефония и т. д. – с VPS можно буквально всё.

Надеемся, кейсы, которыми мы сегодня поделились, принесут пользу вашему проекту

beget.com/

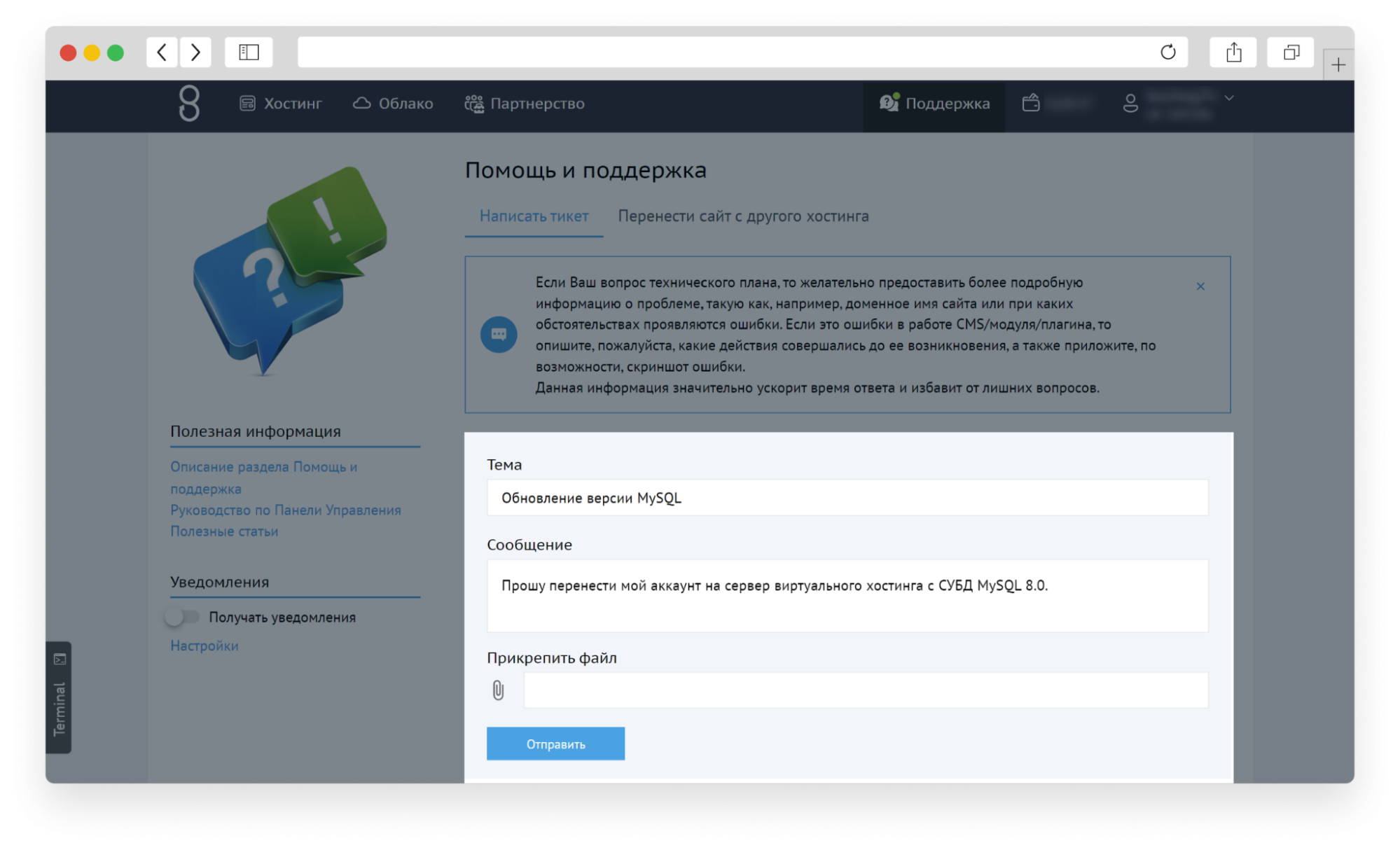

Если у вас возникли какие-либо вопросы, свяжитесь с нами удобным для вас способом – и мы обязательно ответим. Также ждем вас в нашем официальном Telegram-канале

t.me/beget_official а обсудить выгоды использования VPS в бизнесе или просто пообщаться с коллегами по цеху и сотрудниками Бегета вы можете в нашем чате.

t.me/beget_chat