Это рассылка Selectel — важные новости, отчеты о мероприятиях и все, что может быть полезно и интересно. В сегодняшнем выпуске: новые услуги, лучшие публикации блога и отчет о конференции SelectelTechDay. А также специальное предложение для наших клиентов — бесплатное подключение номера 8 (800).

Новости услуг

Новости услуг

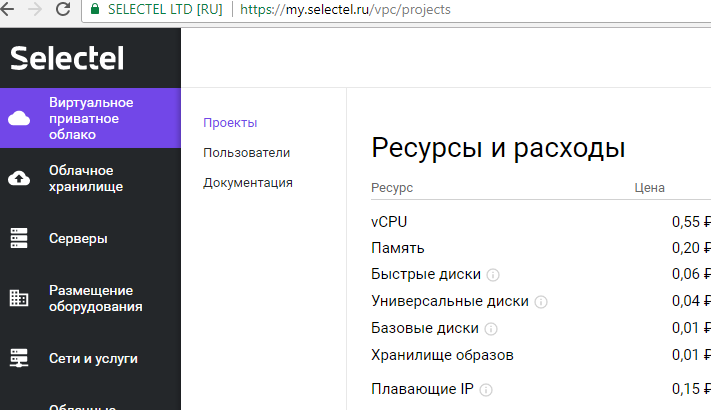

Новый раздел в my.selectel.ru

Новый раздел в my.selectel.ru

Добавили раздел «Облачные приложения» в панель управления — доступны подписки на SaaS-продукты Microsoft:

- пакет офисных приложений Office 365,

- почту Exchange Online,

- Skype for Business,

- службу управления учетными записями Azure Active Directory,

- хранилище OneDrive for Business,

- графический редактор Visio Online.

Мы планируем расширять количество партнерских продуктов и обязательно будем сообщать об обновлениях.

Новая услуга: Incapsula

Selectel стал официальным поставщиком продуктов

Incapsula — теперь вам доступна лучшая защита от сетевых атак и уязвимостей. Платформа Imperva Incapsula — это защита от DDoS, Web Application Firewall и Content Delivery Network с защищенным трафиком. Протестируйте услугу бесплатно в

разделе Selectel Lab.

Номер «8 (800)» в подарок

Номер «8 (800)» в подарок

Специальное предложение для клиентов Selectel от компании MTT, которая предоставляет телефонию с инструментами для роста продаж и снижения расходов. В предложении много привлекательных условий:

- бесплатное подключение федерального номера 8 (800) и городского номера,

- без гарантированного платежа,

- месяц без абонентской платы,

- виджеты, которые привлекают покупателей на сайт,

- скидка на услугу «Виртуальная АТС»,

- специальные условия на услуги связи.

Оставьте заявку

на промо-странице — телефония начнет работать в тот же день.

Новости компании

«На первый план выходит непрерывность»

Технический директор Selectel Кирилл Малеванов рассказал в

интервью TelecomDaily о специфике рынка, мобильных дата-центрах, гонке технологий и о том, что крен рынка в сторону аренды IT-инфраструктуры постепенно меняет сам профиль потребления услуг.

Selectel в тройке

«Коммерсант» ожидает, что по итогам 2018 года Selectel войдет в топ-3 крупнейших операторов дата-центров.

В статье издание изучило планы расширения участников рынка.

Мероприятия

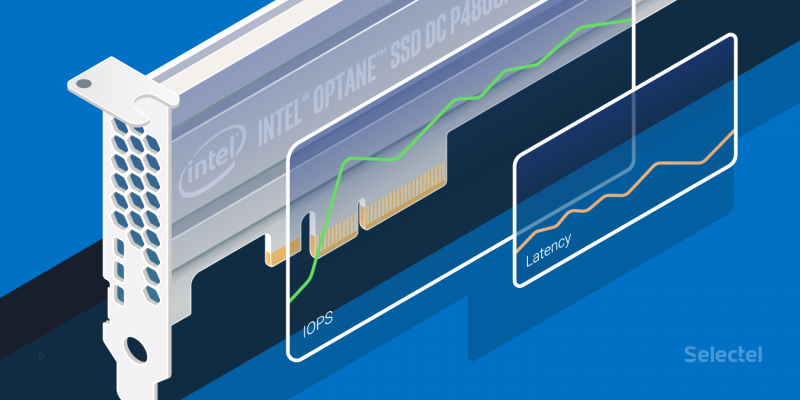

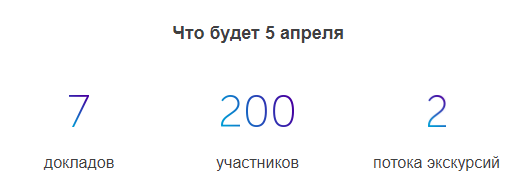

SelectelTechDay

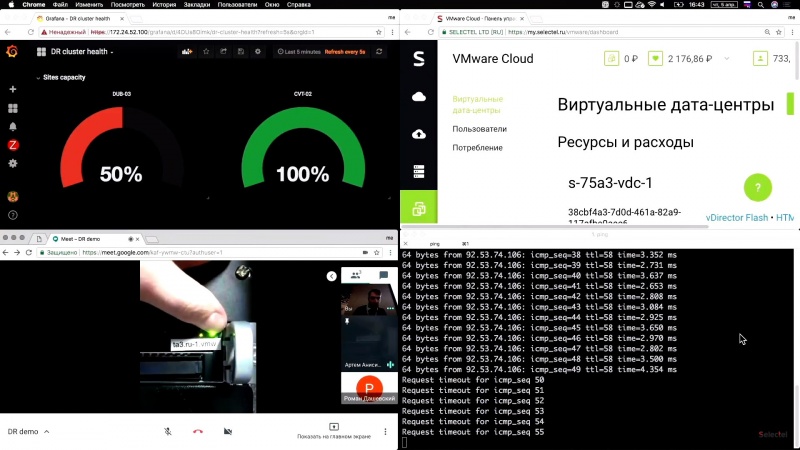

5 апреля в конференц-холле петербургского дата-центра Selectel «Цветочная 2» прошла традиционная конференция SelectelTechDay. Главная тема конференции — расширение корпоративной инфраструктуры в облако. О том, как все прошло, читайте в нашем отчете.

blog.selectel.ru/selecteltechday-3/

Блог Selectel

blog.selectel.ru/majning-v-professionalnom-code

blog.selectel.ru/majning-v-professionalnom-code

blog.selectel.ru/backups-proxmox-ve/

blog.selectel.ru/backups-proxmox-ve/

blog.selectel.ru/fpga-uskoriteli-uxodyat-v-oblaka/

blog.selectel.ru/fpga-uskoriteli-uxodyat-v-oblaka/

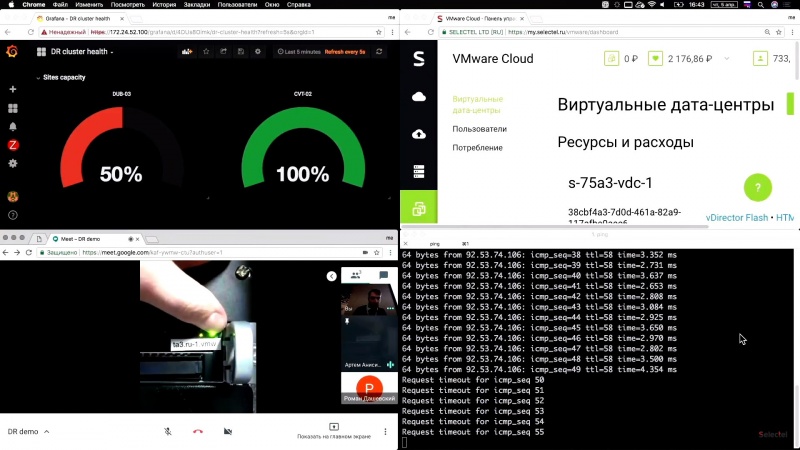

blog.selectel.ru/oblachnye-servisy-selectel-vmware-cloud/

blog.selectel.ru/oblachnye-servisy-selectel-vmware-cloud/

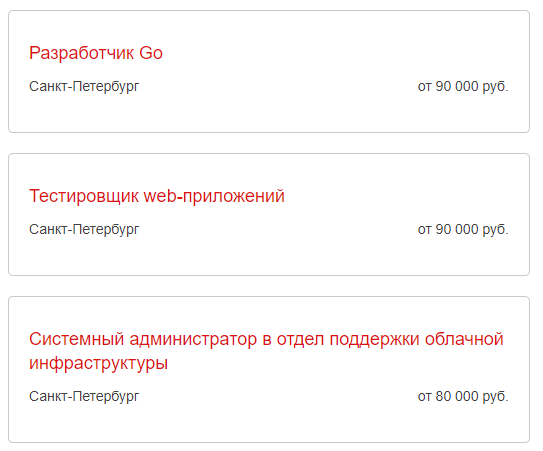

Работа в Selectel

Присоединяйтесь к нашей команде! В Санкт-Петербурге есть открытые вакансии, посмотреть полный перечень можно здесь.

selectel.ru/careers/all/

#Selectel

Подписывайтесь на наш Инстаграм!

Подписывайтесь на наш Инстаграм! Отслеживать упоминания нас можно по тегу #selectel