Гранты от облачного проекта CLO

На проекте CLO появилась система грантов. Чтобы максимально близко познакомиться с проектом, новые пользователи могут получить грант до 100 000 рублей на первый месяц.

Что нужно для получения гранта?

- Заполнить форму — рассказать, под какие задачи и сколько ресурсов вам требуется.

- Обсудить со специалистом CLO нюансы получения гранта и согласовать необходимые детали.

- Дождаться начисления средств (до 100 000 рублей) и использовать эту сумму для заказа услуг. Сумма гранта выдаётся на один календарный месяц, через 31 день остаток на балансе аннулируется.

Важно: получить грант могут только новые пользователи проекта CLO.

clo.ru/grant

https://lk.clo.ru/

Storage HDD VDS теперь и в Нидерландах

Дорогие друзья, рады сообщить, что полюбившиеся многим Storage HDD VDS теперь доступны и в Нидерландах.

Storage HDD VDS — это виртуальные серверы с большим дисковым пространством. Данные VDS станут хорошим решением в случаях когда необходим сервер для хранения большого объёма информации. Отличительной особенностью данных тарифных планов является то, что они используют HDD диски. Это позволяет каждому VDS получить значительный объём дискового пространства, но в тоже время нужно помнить, что HDD диски работают значительно медленней, чем SSD диски. Поэтому, Storage HDD VDS следует заказывать только в тех случаях, когда Вам действительно необходим большой объём дискового пространства. Во всех остальных случаях, наиболее эффективным решением будут Progressive SSD VDS.

https://friendhosting.net/vps.php

v1.7

- Добавлено: система резервного копирования LXC и KVM полностью обновлена.

- Когда пользователь создает новую резервную копию, страница автоматически обновляется и постоянно проверяет статус задания резервного копирования.

- Добавлена улучшенная логика, когда ProxCP выбирает, какие образы резервных копий показывать пользователям.

- Теперь пользователи могут просматривать конфигурацию резервного копирования, которая использовалась для создания образа резервной копии их виртуальной машины.

- Новый лимит резервного копирования для каждой ВМ; для каждой отдельной виртуальной машины резервное копирование может быть отключено, включено с глобальным ограничением или включено с пользовательским ограничением. Лимит можно установить при создании ВМ из ProxCP, WHMCS или Blesta. Лимит можно изменить в любое время на страницах администрирования ProxCP.

- Добавлен новый планировщик резервного копирования; пользователи могут создать 1 запланированное задание резервного копирования для каждой виртуальной машины. Запланированное задание будет соответствовать ограничениям резервного копирования, удаляя самую старую резервную копию ВМ при достижении предела (ПРИМЕЧАНИЕ. Планировщику резервного копирования требуются права администратора proxmox, PVEAdmin недостаточно)

- Добавлено: возможность для пользователей ProxCP Admin входить в систему как другие пользователи ProxCP; эта функция регистрируется и не раскрывает пароли других пользователей

- Добавлено: опция языка DE.

- Добавлено: поддержка LVM-thin для типов хранилищ KVM.

- Добавлено: новое диалоговое окно подтверждения для администраторов ProxCP при удалении пользователя.

- Добавлено: на страницах сведений о виртуальных машинах LXC и KVM теперь отображается максимальный размер диска.

- Изменено: Панель администратора ProxCP теперь показывает имя узла Proxmox и имя хоста.

- Изменено: обновлен синтаксис хранилища для создания новых виртуальных машин LXC на узлах Proxmox VE 7.x.

- Изменено: Менее ограничительные разрешенные типы файлов для пользовательских загрузок ISO KVM.

- Изменено: обновлены различные библиотеки, зависимости и база данных Geolite.

- Изменено: дополнительная функция 2FA изменена с «Google Authenticator» на «2FA Authentication» (можно использовать любое приложение 2FA, а не только Google).

- Исправлено: ошибка, из-за которой ProxCP выбирал неправильный шаблон KVM, если два шаблона имели одинаковое имя на разных узлах Proxmox.

- Исправлено: ProxCP Daemon больше не будет аварийно завершать работу при получении или отсутствии неожиданного пакета.

proxcp.com/licenses

CloudPanel Updates

CloudPanel 2.0.2 выпущен!

Основные моменты выпуска CloudPanel 2.0.2

1. Переводы

CloudPanel 2.0.2 поддерживает переводы на португальский (Бразилия) и турецкий языки. Вы можете размещать переводы на Github, делая программное обеспечение доступным для всех во всем мире.

2. Поддержка MariaDB 10.8

MariaDB 10.8 была выпущена в конце мая 2022 года и будет поддерживаться в течение одного года. Стабильная версия включает улучшения производительности и удобства использования.

CloudPanel 2.0.2 предлагает поддержку MariaDB 10.8 для Ubuntu и Debian.

Вот некоторые из особенностей MariaDB 10.8.x:

Получите настройки WordPress по умолчанию для ограничения памяти.

В CloudPanel 2.0.2 исправлены следующие ошибки:

Примечания к выпуску CloudPanel 2.0.3

1. Удаленное резервное копирование

Основные моменты выпуска CloudPanel 2.0.3

Удаленное резервное копирование (или внешнее резервное копирование) — это процесс резервного копирования данных на удаленный сервер или носитель, перемещаемый за пределы площадки.

Это помогает защитить данные от вредоносных атак. Вы получаете резервную копию на случай повреждения основного сайта.

Распространенной формой удаленного резервного копирования является облачное резервное копирование. Копия данных отправляется по сети на внешний сервер.

CloudPanel v2.0.3 предлагает функцию удаленного резервного копирования. Вы можете хранить копии своих сайтов в таких сервисах, как:

www.cloudpanel.io/docs/v2/admin-area/backups/

2. Переводы

CloudPanel 2.0.3 теперь поддерживает следующие языки:

3. Исправления ошибок

В CloudPanel 2.0.3 исправлены следующие ошибки:

Примечания к выпуску CloudPanel версии 2.0.4

Основные сведения о выпуске CloudPanel 2.0.4

1. Поддержка MariaDB 10.9

MariaDB 10.9 — это текущая серия разработок и эволюция MariaDB 10.8 с новыми функциями.

CloudPanel 2.0.4 поддерживает MariaDB 10.9 для Ubuntu и Debian.

Вот некоторые из особенностей MariaDB 10.9.x:

CloudPanel 2.0.4 теперь поддерживает следующие языки:

www.cloudpanel.io/docs/v2/update/

www.cloudpanel.io/docs/v2/getting-started/

www.cloudpanel.io/docs/v2/getting-started/hetzner-cloud/installation/installer/

Основные моменты выпуска CloudPanel 2.0.2

1. Переводы

CloudPanel 2.0.2 поддерживает переводы на португальский (Бразилия) и турецкий языки. Вы можете размещать переводы на Github, делая программное обеспечение доступным для всех во всем мире.

2. Поддержка MariaDB 10.8

MariaDB 10.8 была выпущена в конце мая 2022 года и будет поддерживаться в течение одного года. Стабильная версия включает улучшения производительности и удобства использования.

CloudPanel 2.0.2 предлагает поддержку MariaDB 10.8 для Ubuntu и Debian.

Вот некоторые из особенностей MariaDB 10.8.x:

- поддержка GTID в mysqlbinlog

- Параметры хранимых процедур INOUT

- ALTER TABLE без задержек в репликации

- Убывающие индексы

- Улучшения журнала повторов InnoDB

- Автоматически создавать раздел

- Гистограммы JSON

- Улучшения механизма хранения Spider

Получите настройки WordPress по умолчанию для ограничения памяти.

- WP_MEMORY_LIMIT: 256M

- WP_MAX_MEMORY_LIMIT: 512M

В CloudPanel 2.0.2 исправлены следующие ошибки:

- Генерация имени пользователя сайта не работала с двухуровневым субдоменом, таким как wp.blog.eu.org — исправлено.

- Исправления переводов

Примечания к выпуску CloudPanel 2.0.3

1. Удаленное резервное копирование

Основные моменты выпуска CloudPanel 2.0.3

Удаленное резервное копирование (или внешнее резервное копирование) — это процесс резервного копирования данных на удаленный сервер или носитель, перемещаемый за пределы площадки.

Это помогает защитить данные от вредоносных атак. Вы получаете резервную копию на случай повреждения основного сайта.

Распространенной формой удаленного резервного копирования является облачное резервное копирование. Копия данных отправляется по сети на внешний сервер.

CloudPanel v2.0.3 предлагает функцию удаленного резервного копирования. Вы можете хранить копии своих сайтов в таких сервисах, как:

- Амазонка S3

- Васаби

- Цифровые океанские просторы

- Дропбокс

- Гугл Диск

- SFTP

- Другие варианты хранения

www.cloudpanel.io/docs/v2/admin-area/backups/

2. Переводы

CloudPanel 2.0.3 теперь поддерживает следующие языки:

- итальянский

- индонезийский

- испанский

- румынский

- Русский

- польский

- вьетнамский

3. Исправления ошибок

В CloudPanel 2.0.3 исправлены следующие ошибки:

- Использование " в конфигурации дополнительных директив приводит к поломке CloudPanel

- Число в доменном имени не может установить WordPress

- Запрос объекта слишком велик, загрузка файла файлового менеджера превышает 512 МБ с использованием личного домена

Примечания к выпуску CloudPanel версии 2.0.4

Основные сведения о выпуске CloudPanel 2.0.4

1. Поддержка MariaDB 10.9

MariaDB 10.9 — это текущая серия разработок и эволюция MariaDB 10.8 с новыми функциями.

CloudPanel 2.0.4 поддерживает MariaDB 10.9 для Ubuntu и Debian.

Вот некоторые из особенностей MariaDB 10.9.x:

- JSON_OVERLAPS добавлен в MariaDB 10.9.

- Реализовать нотацию диапазона для JSONPath

- Поддержка отрицательного индекса JSONPath

- InnoDB: размер innodb_log_file_size теперь динамический

- Плагин управления ключами Hashicorp используется для реализации шифрования с помощью ключей, хранящихся в KMS Hashicorp Vault.

- Улучшения репликации и Galera

- Расширен синтаксис SHOW EXPLAIN для поддержки SHOW ANALYZE [FORMAT=JSON].

- Список новых системных переменных, добавленных в серию MariaDB 10.9.

CloudPanel 2.0.4 теперь поддерживает следующие языки:

- арабский

- украинец

- Исправления удаленного резервного копирования

- Удаленные резервные копии не удаляются по истечении настроенного срока хранения. Это влияет только на поставщика хранилища SFTP.

- Вход администратора WordPress

- Вход в систему администратора WordPress не работает с паролями, содержащими специальные символы.

www.cloudpanel.io/docs/v2/update/

www.cloudpanel.io/docs/v2/getting-started/

www.cloudpanel.io/docs/v2/getting-started/hetzner-cloud/installation/installer/

Корректировка цен на отдельные услуги

С осени прошлого года цена на электроэнергию для бизнеса и сопутствующих услуг выросла на 400-500%, что существенно повлияло на все отрасли и уровень инфляции на всех рынках. Кажется, нет оснований ожидать, что стоимость этих ресурсов упадет до уровня лета 2021 года в ближайшее время, поэтому мы вынуждены внести коррективы в цены на некоторые услуги, чтобы обеспечить высокий уровень доступности услуг и ожидаемую производительность. Вместе с этим мы окончательно изменим основную валюту расчетов на доллары США — это означает, что с 26 сентября все цены в системе и на нашем сайте будут представлены в долларах США. Соответственно, остатки на счетах также будут конвертированы в доллары США. Все платежные системы и шлюзы будут доступны, как и раньше.

Как и когда изменится стоимость услуг? Мы внесем необходимые корректировки цен на некоторые услуги. Эти изменения будут внесены 26 сентября, они коснутся новых заказов и продления существующих услуг.

Наши SSD VDS будут иметь новую базовую цену, указанную ниже. Но это еще не все — в большинстве локаций для новых заказов этих услуг мы очень скоро добавим дополнительные ресурсы!

Если у вас есть какие-либо вопросы, пожалуйста, свяжитесь с нашей службой поддержки. Мы будем рады помочь!

Как и когда изменится стоимость услуг? Мы внесем необходимые корректировки цен на некоторые услуги. Эти изменения будут внесены 26 сентября, они коснутся новых заказов и продления существующих услуг.

Наши SSD VDS будут иметь новую базовую цену, указанную ниже. Но это еще не все — в большинстве локаций для новых заказов этих услуг мы очень скоро добавим дополнительные ресурсы!

- SSD VDS 1G — $3,99

- SSD VDS 2G — $7,99

- SSD VDS 4G — $15,99

- SSD VDS 8G — $31,99

- SSD VDS 16G — $63,99

- SSD VDS 32G — $127,99

- SSD VDS 48G — $169,99

- SSD VDS 64G — $219,99

- HD VDS 100G — $3,99/3 месяца

- HD VDS 500G — $3,99/1 месяц

- HD VDS 1000G — $5,99/1 месяц

- HD VDS 2000G — $11,99/1 месяц

- Серия LC/32, серия PROMO E3/32 – $59,90/месяц

- Однопроцессорная серия с E5/Scalable — +9,75% или 10 долларов США в месяц, в зависимости от энергопотребления.

- Двухпроцессорная серия с E5/Scalable — +9,75% или 15 долларов США в месяц, в зависимости от энергопотребления.

- Colo 1U, 250 ВА, TDP до 95 Вт — 49 долларов + 10 долларов за питание и охлаждение

- Colo 1U Single CPU, 400 ВА, TDP до 135 Вт — плата за питание и охлаждение 69 долларов + 20 долларов

- Colo 1U Dual CPU, 600 ВА, TDP до 300 Вт — 69 долларов + 40 долларов за питание и охлаждение

Если у вас есть какие-либо вопросы, пожалуйста, свяжитесь с нашей службой поддержки. Мы будем рады помочь!

https://itldc.com

i7-6700k OVH есть пустые серверы (такие уже не купить)

i7-6700k [4c/8t] / 64 ddr4 / 480 SSD

4900р/мес

в наличии 8 штук

Заказать можно тут

asuka.onl/billmgr

Мошенники рассылают счета администраторам доменов

С недавних пор в общедоступной информации сервиса Whois о владельцах доменов в зонах .RU и.РФ, в случае если администратором домена является юридическое лицо, отображается поле taxpayer-id с указанием ИНН. Как это часто бывает, дополнительной информацией не преминули воспользоваться мошенники.

Зафиксирована массовая рассылка поддельных счетов от организаций со сходными до смешения наименованиями, подобных крупным российским регистраторам доменов. Предметом счёта указан «Оплата для информационных услуг для домена www.********.ru по тарифу Базовый плюс» (стилистика сохранена), стоимость 990 руб.

За эту сумму согласно публичной оферте информация о сайте плательщика будет размещена на мусорном ресурсе получателя платежа. К продлению регистрации домена услуги отношения не имеют. Очевидно, что мошенники пытаются ввести в заблуждение относительно оказываемых услуг и рассчитывают на невнимательность бухгалтера или генерального директора при оплате счёта.

Компания-«исполнитель» ООО «РЕГРУ» ИНН 9724075134 создана всего полгода назад — 16 марта 2022. Учредитель компании некий Ильин Дмитрий Александрович ИНН 591106607207, он же является и генеральным директором ООО «РЕГРУ», уставный капитал 10 000 руб. Той же датой 16 марта 2022 этим предпринимателем было зарегистрировано ООО «РСИЦ» ИНН 9724075127, по наименованию схожее с другим крупным регистратором доменов. Всего Ильин Дмитрий Александрович является генеральным директором и/или учредителем в 8 организациях, 4 из которых ликвидированы.

Таким образом, жертвами двух мошеннических компаний на пару могут стать до 2/3 всех владельцев доменов-юридических лиц. Общее число зарегистрированных доменов составляет на сегодня 4 967 961, из них у лидера — 2 140 737, у второго по популярности регистратора — 1 119 130. И это только в зоне .RU

Юридическим лицам администраторам доменов .RU и.РФ следует быть внимательными при оплате счетов и проверять ИНН получателя платежа. Если же компания продлевает и регистрирует домены через партнёра регистратора, то подобные счета вообще следует игнорировать.

Остаётся только гадать по какой причине координационный центр доменов .RU/.РФ решил так недальновидно раскрыть ИНН администраторов в Whois и дать козырь в руки мошенникам. Проверить ИНН регистрации домена своей организации можно в сервисе Whois.

Реанимируем старые серверные корпуса с блоками питания HP Common Slot

Мы в HOSTKEY много лет используем блоки питания HP Common Slot мощностью от 460 до 1400 Вт. Они эффективны, надежны в эксплуатации и легко интегрируются с серверами различных производителей. Если у вас скопились ненужные серверные корпуса, не торопитесь сдавать их в утиль: есть шанс сэкономить €500 – €600 на покупке новой платформы.

О чем пишут хакеры?

Как этим воспользоваться?

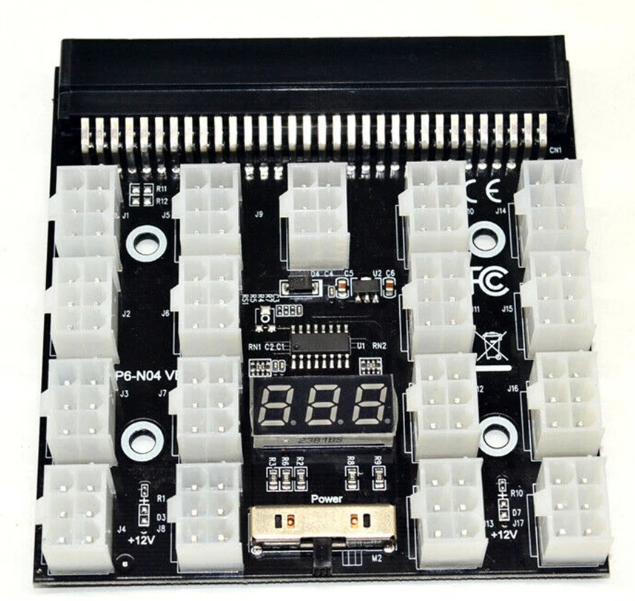

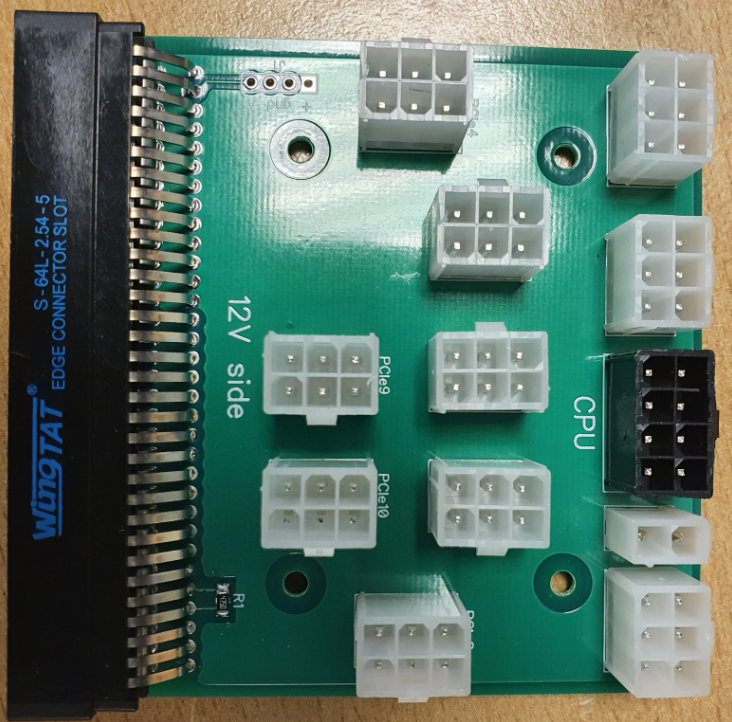

Самый простой вариант — купить на AliExpress или в другом онлайн-магазине готовую распределительную плату такого типа:

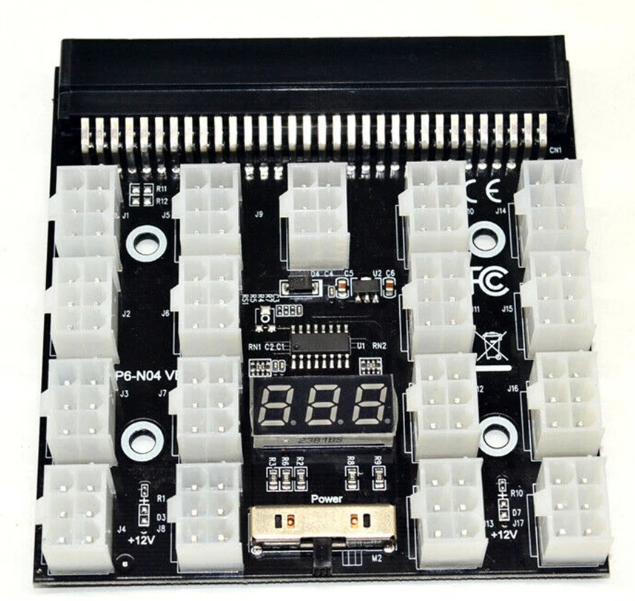

Или немного другую:

Обратите внимание, что на первой плате есть кнопка включения — будет неудобно, если убрать ее в корпус сервера. На второй плате установлен переключатель, который можно включить и больше не трогать. Цена вопроса — примерно €9.

Если нам не нравятся готовые платы, можно сделать собственную. Для этого потребуется разъем питания производства Wingtat модели 2.54 EDGE SLOT DIP 180° SINGLE LEAF TYPE WITHOUT EAR High Power S-64M-2.54-5 slots. Компания быстро реагирует на запросы и отправляет заказы на 50+ разъемов примерно по $2 за штуку. В рознице они есть на AliExpress. Если предполагается использовать блок питания все 1200 Вт, плату лучше заказывать с медью повышенной толщины. Паять разъем на ней стоит феном и тонким припоем с флюсом: так получается быстрее всего, обычный паяльник подобные платы нормально не берет.

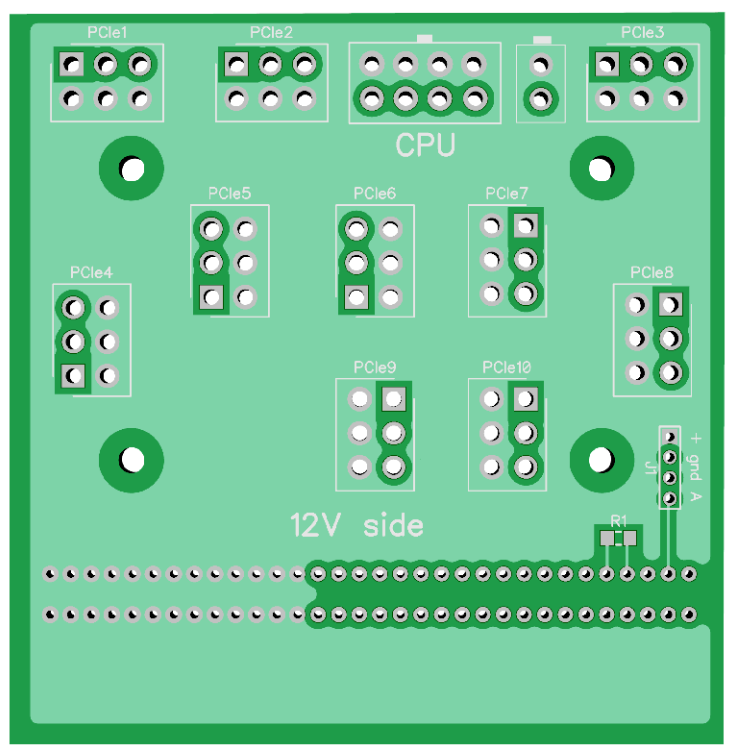

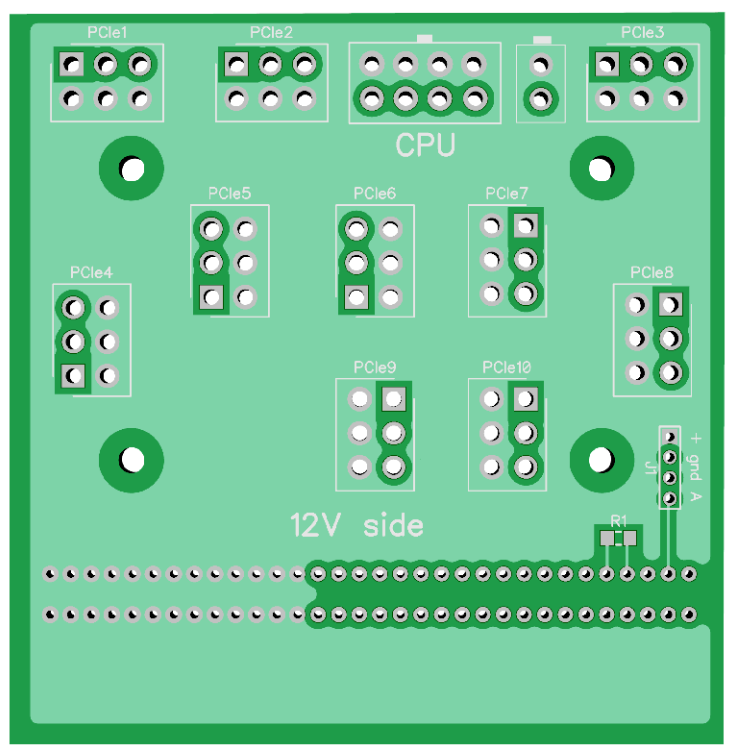

Мы используем платы примерно такого дизайна:

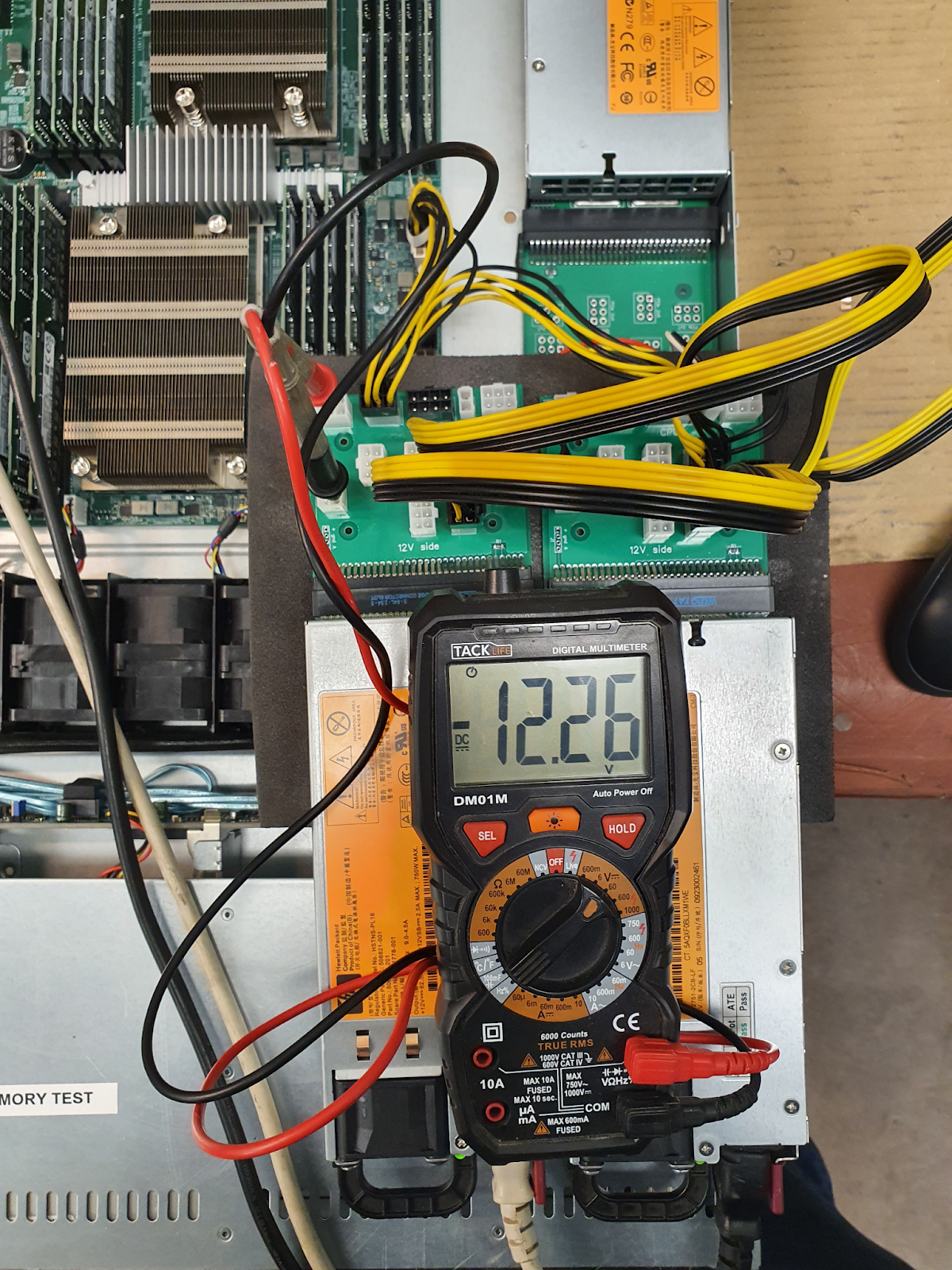

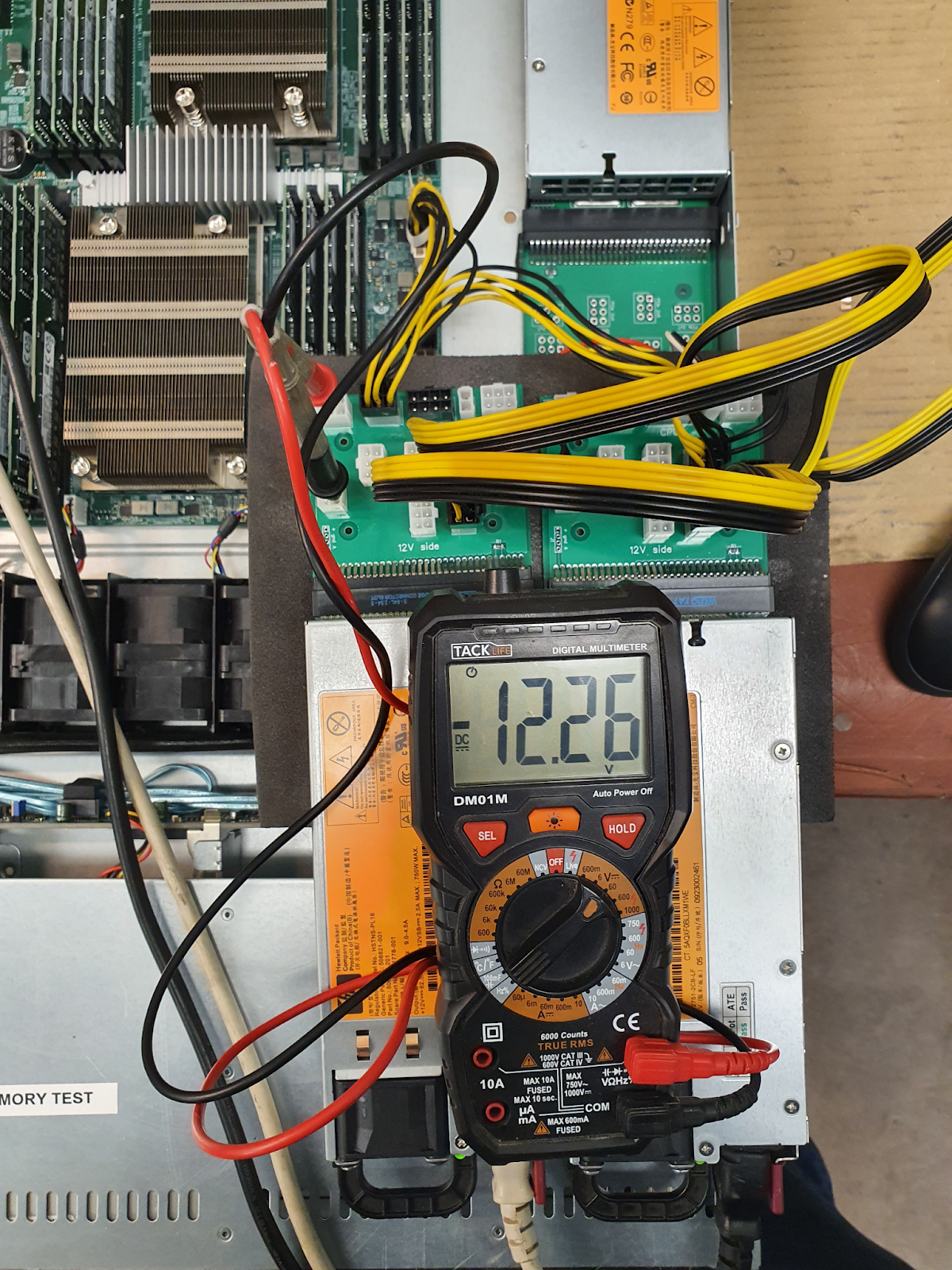

Схема доступна в нашем репозитории на GitHub. На разъеме J1 можно измерить напряжение и понять текущую нагрузку на блок питания — 60,15 мВ на каждый ампер мощности по шине 12 В.

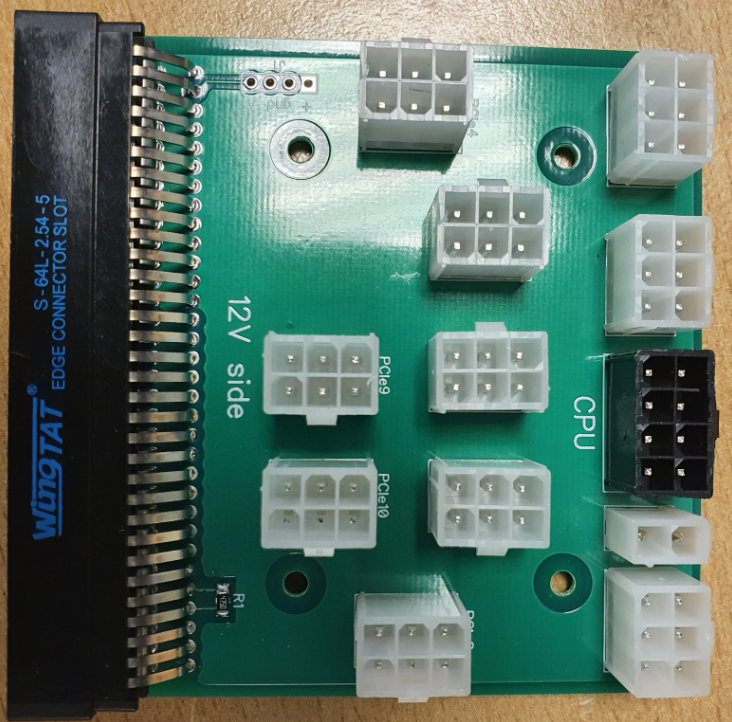

Готовый экземпляр:

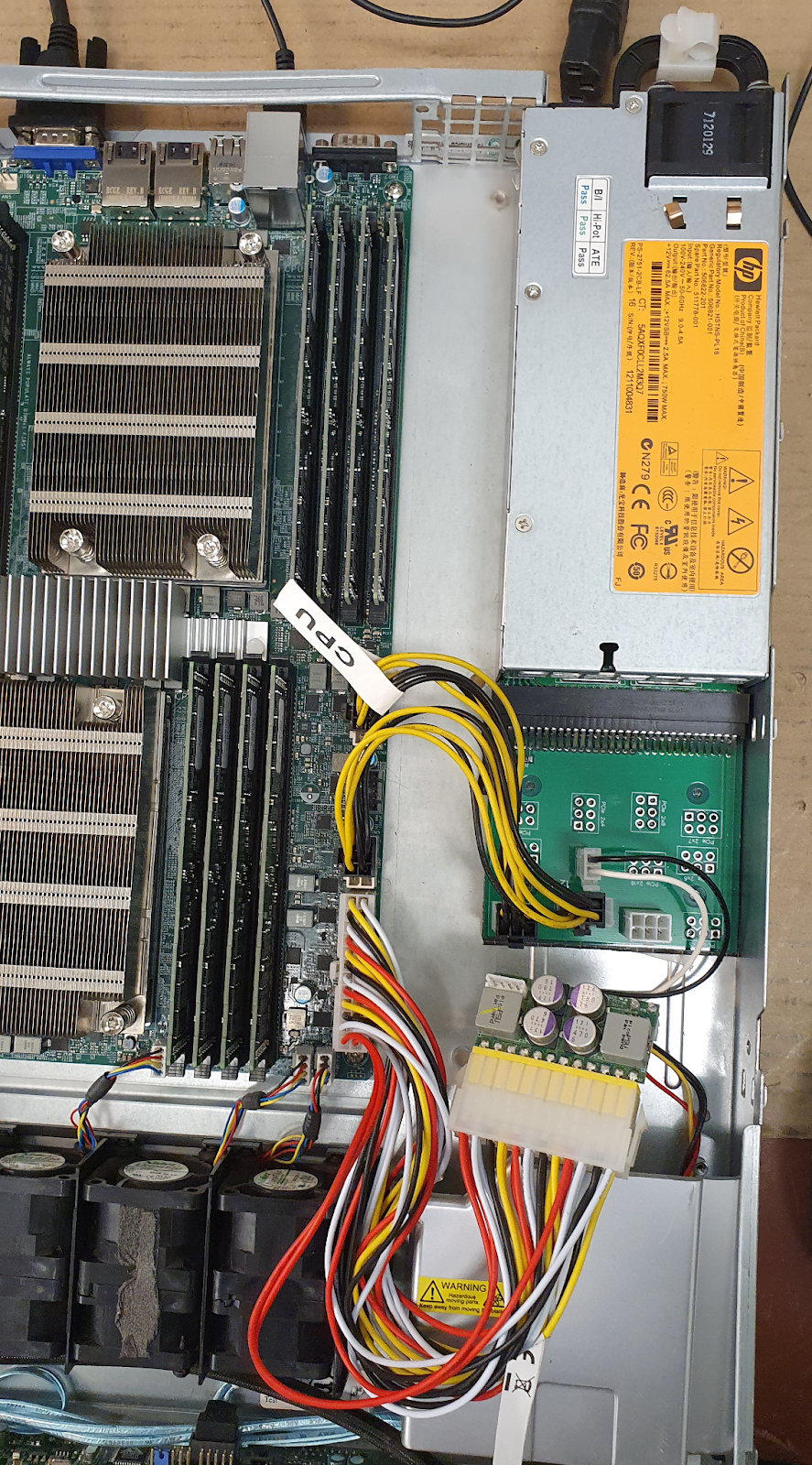

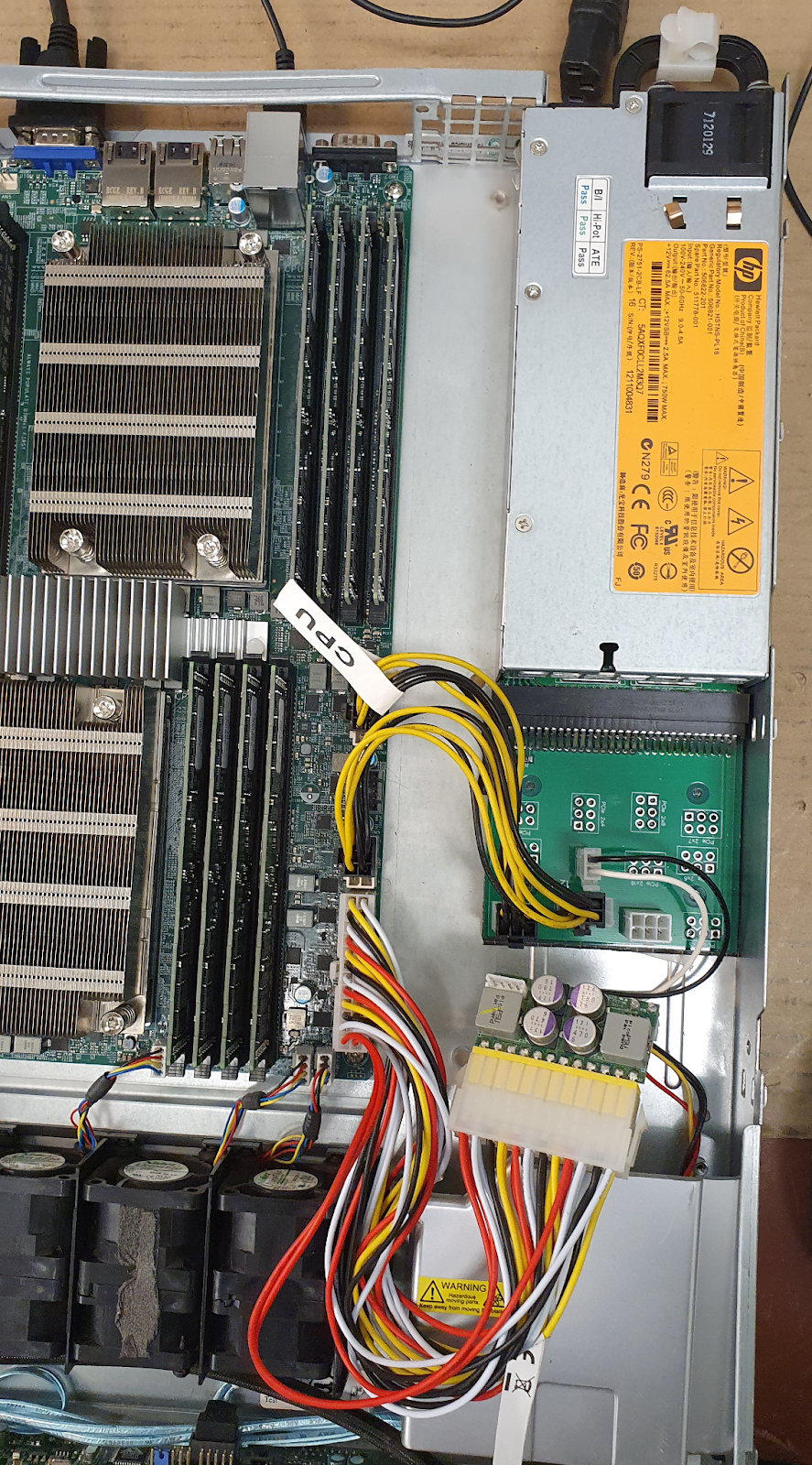

Как это выглядит на сервере?

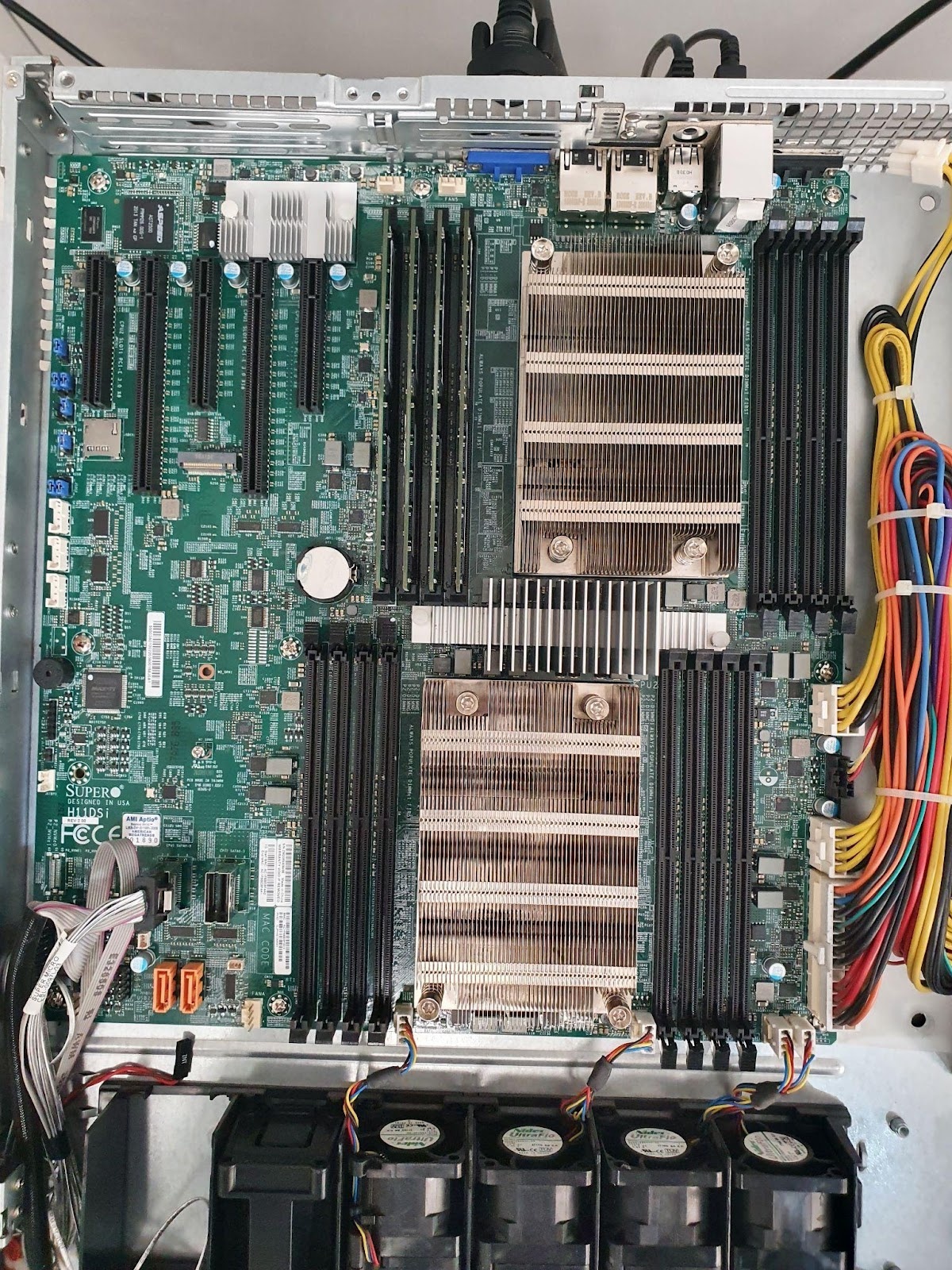

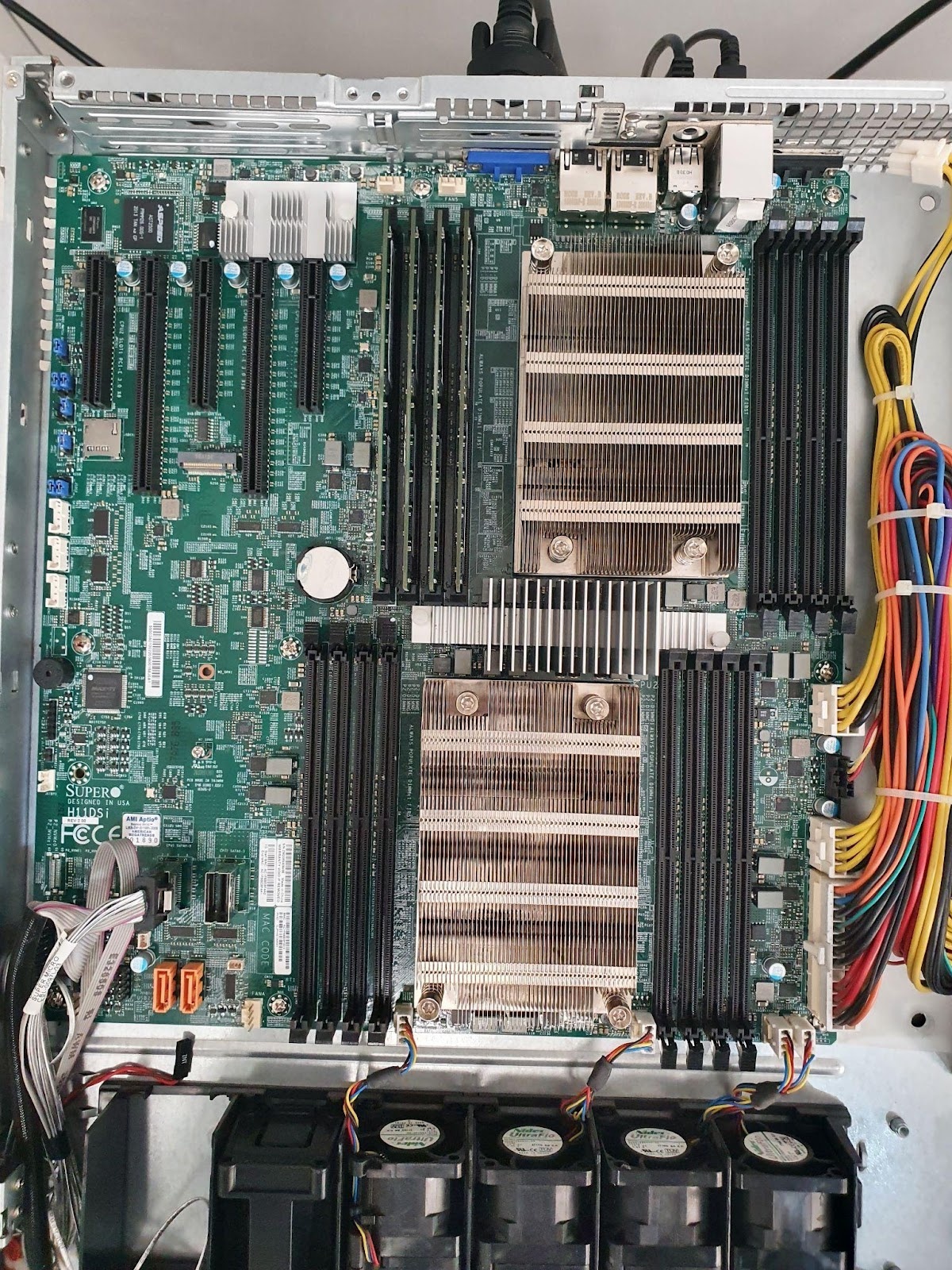

В этом случае родной блок питания пришел в негодность и был заменен на универсальный HP Common Slot мощностью 750 Вт. Лишнее мы обрезали и закрепили блок в корпусе на двухсторонний монтажный скотч. Для преобразования 12 В в необходимое для работы ATX24 напряжение используются родные PicoPSU или их китайские аналоги. На фото сервер на Supermicro H11DSi с двумя процессорами AMD Epyc и потреблением около 400 Вт. С китайскими аналогами он категорически отказался работать, а родная PicoPSU не влезла по высоте и была включена через переходник. Питание процессоров включено напрямую, это ничему не мешает.

Вид сзади. Блок питания немного не влез по ширине, но на скорость и удобство эксплуатации это не влияет.

Зачем это нужно?

Мы экономим на новых платформах примерно €500 – €600. Это позволяет держать стоимость аренды выделенных серверов на рыночном уровне, плюс мы не выбрасываем старые корпуса в утиль со всеми вентиляторами и бэкплэйнами, чтобы зря не загрязнять окружающую среду.

По надежности: обычно блок питания выходит из строя при первом включении. У нас для этого есть специальный тестовый стенд с автоматом категории А на 5 А. Если БП включился, дальше он будет работать годами. Выход из строя БП подобного класса при эксплуатации в ЦОД на нашем парке из нескольких тысяч машин происходит примерно раз в полгода, как правило при модернизации оборудования. PicoPSU в обычных серверах из строя практически не выходят.

Попробуем использовать блоки питания парой и соберем для этого тестовый стенд на базе нашего сервера.

Здесь два блока питания с нашими переходными платами подключены параллельно. Платы соединены между собой прямыми проводами-удлинителями GPU. Пара кабелей по 3 провода в каждом обеспечивают перемычку как раз на 400 Вт (на пределе). Важно, чтобы соединительные кабели были качественными: нужного сечения и хорошо обжатыми (у нас как раз такие). Для пущей надежности на 400 Вт нужна перемычка из трех кабелей по 3 провода. Процессоры подключены каждый в свой блок питания.

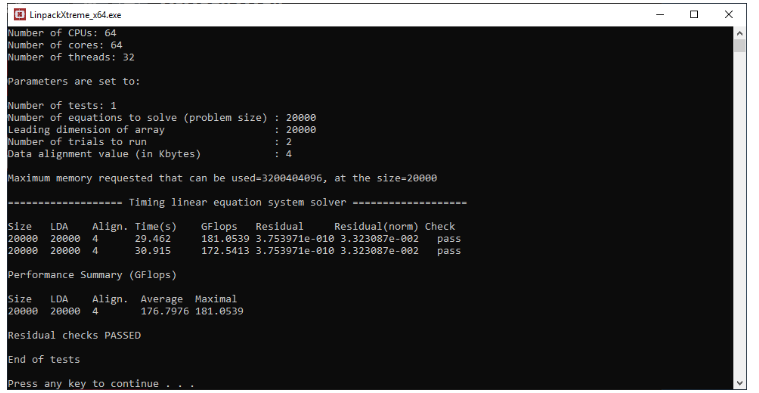

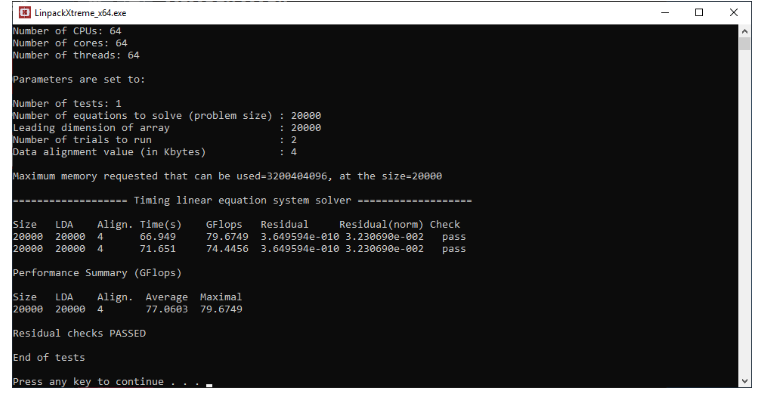

Это действительно работает?

На видео мы запустим Linpack на сервере с обеими подключенными блоками питания и будем под нагрузкой отключать их от сети по очереди, включая обратно через некоторое время. Мы убедимся, что напряжение остается в норме и сервер не перезагружается под стресс-тестом. Нагрузка по данным сервера — около 400 Вт под стресс-тестом на процессорах, значит из сети уходит около 500Вт.

Как видите, схема рабочая: кабели и разъемы не греются, все функционирует в штатном режиме и без родных для сервера блоков питания. Поскольку HP Common Slot предназначены для работы парами, в них есть вся защита и блокировки.

Почему нужно использовать два БП?

Многие думают, будто избыточность нужна для отказоустойчивости: если при эксплуатации сервера в ЦОД один блок питания сломается, второй обеспечит работу. Это мнение отчасти правильно, но есть и другие нюансы.

Важно, чтобы у сервера было два блока питания, или придется использовать стоечный АВР — довольно дорогое устройство с твердотельным быстродействующим реле, которое может быстро и незаметно для нагрузки переключаться между несинхронизированными по фазам вводами.

Итоги

Если в вашем хозяйстве образовались пустые серверные корпуса, не торопитесь их выбрасывать: старое железо несложно привести в порядок. Описанное в статье решение позволит оперативно и без существенных затрат организовать сборку с гарантированным или резервированным питанием.

Впервые стандартные блоки питания Common Slot появились примерно в 2010 году в Proliant G6 и в большинстве остальных серверов HP того времени. Эти массовые устройства стоят на eBay/AliExpress крайне недорого (€20 – €50 за штуку), а на Авито — приблизительно ₽5000 – ₽6000. Как правило блоки питания исправны: случаи их выхода из строя или смерти при включении наблюдаются крайне редко. Нет проблем и с оптовыми партиями: мы покупаем более 100 штук за раз.Блоки питания Common Slot работают тихо: при малой и средней нагрузке их шум теряется за шумом обычного компьютера. При полной нагрузке маленький вентилятор издает характерный громкий визг на 65 дБ (впрочем, в ЦОД он не слышен). Сайт HP содержит мало информации по спецификациям: схему использования и распиновку там найти невозможно, но есть подозрительно похожее устройство Murata Power Solution другого производителя. На его сайте обнаружились нужные нам документы, включая подробные мануалы для блоков питания на 460 Вт и на 1600 Вт. В сети также доступны результаты исследований энтузиастов, видимо HP Common Slot пришлись по вкусу не только нам.

О чем пишут хакеры?

- Эффективность HP Common Slot при средней нагрузке составляет 92 – 94%.

- Для включения нужно соединить пины 36 (Power Supply Present Signal — короткий пин) и 37 (12V Standby Output) на шине через резистор примерно на 22 кОм, чтобы БП решил, будто он вставлен в слот, а пин 33 (Power Supply on/off control signal — крайний справа) подключить к защитному проводнику (заземлить).

- До восьми HP Common Slot могут работать параллельно.

- Для включения БП параллельно нагрузке никаких специальных действий не требуется: основная нагрузка отдельно, линии Vsb — отдельно (см. таблицу в документации Murata Power Solution).

- В БП есть интерфейс I2C и аналоговый выход индикации мощности (60,15 мВ/А).

Как этим воспользоваться?

Самый простой вариант — купить на AliExpress или в другом онлайн-магазине готовую распределительную плату такого типа:

Или немного другую:

Обратите внимание, что на первой плате есть кнопка включения — будет неудобно, если убрать ее в корпус сервера. На второй плате установлен переключатель, который можно включить и больше не трогать. Цена вопроса — примерно €9.

Если нам не нравятся готовые платы, можно сделать собственную. Для этого потребуется разъем питания производства Wingtat модели 2.54 EDGE SLOT DIP 180° SINGLE LEAF TYPE WITHOUT EAR High Power S-64M-2.54-5 slots. Компания быстро реагирует на запросы и отправляет заказы на 50+ разъемов примерно по $2 за штуку. В рознице они есть на AliExpress. Если предполагается использовать блок питания все 1200 Вт, плату лучше заказывать с медью повышенной толщины. Паять разъем на ней стоит феном и тонким припоем с флюсом: так получается быстрее всего, обычный паяльник подобные платы нормально не берет.

Мы используем платы примерно такого дизайна:

Схема доступна в нашем репозитории на GitHub. На разъеме J1 можно измерить напряжение и понять текущую нагрузку на блок питания — 60,15 мВ на каждый ампер мощности по шине 12 В.

Готовый экземпляр:

Как это выглядит на сервере?

Мы часто используем универсальные корпуса Supermicro и во многих из них уже нет выбывших из строя или модернизированных под новые материнские платы оригинальных блоков питания. Искать родные БП нецелесообразно, поскольку они дорогие и такие же поношенные.

В этом случае родной блок питания пришел в негодность и был заменен на универсальный HP Common Slot мощностью 750 Вт. Лишнее мы обрезали и закрепили блок в корпусе на двухсторонний монтажный скотч. Для преобразования 12 В в необходимое для работы ATX24 напряжение используются родные PicoPSU или их китайские аналоги. На фото сервер на Supermicro H11DSi с двумя процессорами AMD Epyc и потреблением около 400 Вт. С китайскими аналогами он категорически отказался работать, а родная PicoPSU не влезла по высоте и была включена через переходник. Питание процессоров включено напрямую, это ничему не мешает.

Вид сзади. Блок питания немного не влез по ширине, но на скорость и удобство эксплуатации это не влияет.

Зачем это нужно?

Мы экономим на новых платформах примерно €500 – €600. Это позволяет держать стоимость аренды выделенных серверов на рыночном уровне, плюс мы не выбрасываем старые корпуса в утиль со всеми вентиляторами и бэкплэйнами, чтобы зря не загрязнять окружающую среду.

По надежности: обычно блок питания выходит из строя при первом включении. У нас для этого есть специальный тестовый стенд с автоматом категории А на 5 А. Если БП включился, дальше он будет работать годами. Выход из строя БП подобного класса при эксплуатации в ЦОД на нашем парке из нескольких тысяч машин происходит примерно раз в полгода, как правило при модернизации оборудования. PicoPSU в обычных серверах из строя практически не выходят.

Попробуем использовать блоки питания парой и соберем для этого тестовый стенд на базе нашего сервера.

Здесь два блока питания с нашими переходными платами подключены параллельно. Платы соединены между собой прямыми проводами-удлинителями GPU. Пара кабелей по 3 провода в каждом обеспечивают перемычку как раз на 400 Вт (на пределе). Важно, чтобы соединительные кабели были качественными: нужного сечения и хорошо обжатыми (у нас как раз такие). Для пущей надежности на 400 Вт нужна перемычка из трех кабелей по 3 провода. Процессоры подключены каждый в свой блок питания.

Это действительно работает?

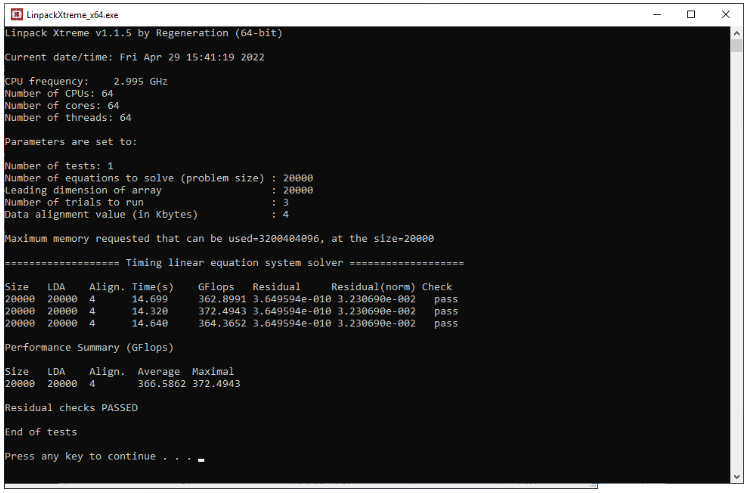

На видео мы запустим Linpack на сервере с обеими подключенными блоками питания и будем под нагрузкой отключать их от сети по очереди, включая обратно через некоторое время. Мы убедимся, что напряжение остается в норме и сервер не перезагружается под стресс-тестом. Нагрузка по данным сервера — около 400 Вт под стресс-тестом на процессорах, значит из сети уходит около 500Вт.

Как видите, схема рабочая: кабели и разъемы не греются, все функционирует в штатном режиме и без родных для сервера блоков питания. Поскольку HP Common Slot предназначены для работы парами, в них есть вся защита и блокировки.

Почему нужно использовать два БП?

Многие думают, будто избыточность нужна для отказоустойчивости: если при эксплуатации сервера в ЦОД один блок питания сломается, второй обеспечит работу. Это мнение отчасти правильно, но есть и другие нюансы.

Часто при выходе из строя блока питания выбивает автомат в ПДУ или в щитке (по короткому замыканию или по перегрузке). Если оба блока включены в одну ПДУ, избыточность не поможет. ЦОДы обычно устроены так, что в стойку приходят два не пересекающихся между собой луча питания. У них разные распределительные шкафы, они идут к разным ИБП, а эти ИБП подключены к разным трансформаторам и дизелям. Все это переключается с некоторой задержкой, а ЦОД гарантирует, что питание будет на одном из лучей всегда, но не на обоих одновременно.

Важно, чтобы у сервера было два блока питания, или придется использовать стоечный АВР — довольно дорогое устройство с твердотельным быстродействующим реле, которое может быстро и незаметно для нагрузки переключаться между несинхронизированными по фазам вводами.

Итоги

Если в вашем хозяйстве образовались пустые серверные корпуса, не торопитесь их выбрасывать: старое железо несложно привести в порядок. Описанное в статье решение позволит оперативно и без существенных затрат организовать сборку с гарантированным или резервированным питанием.

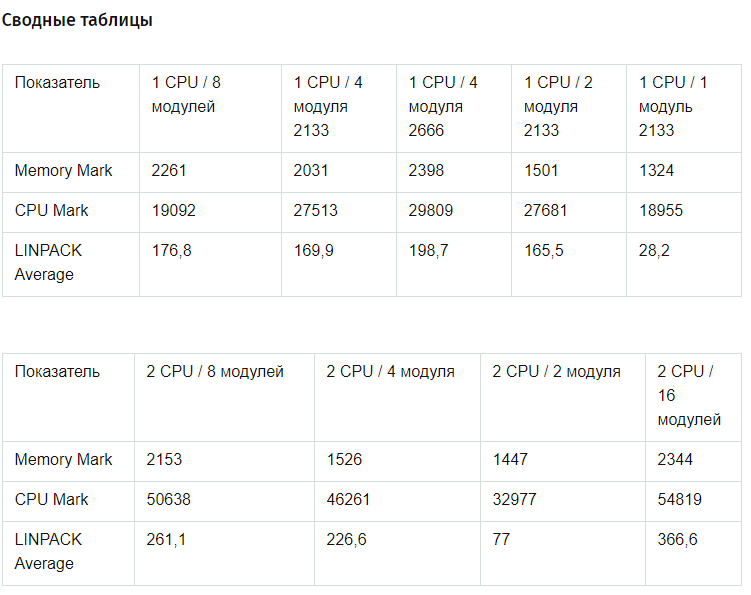

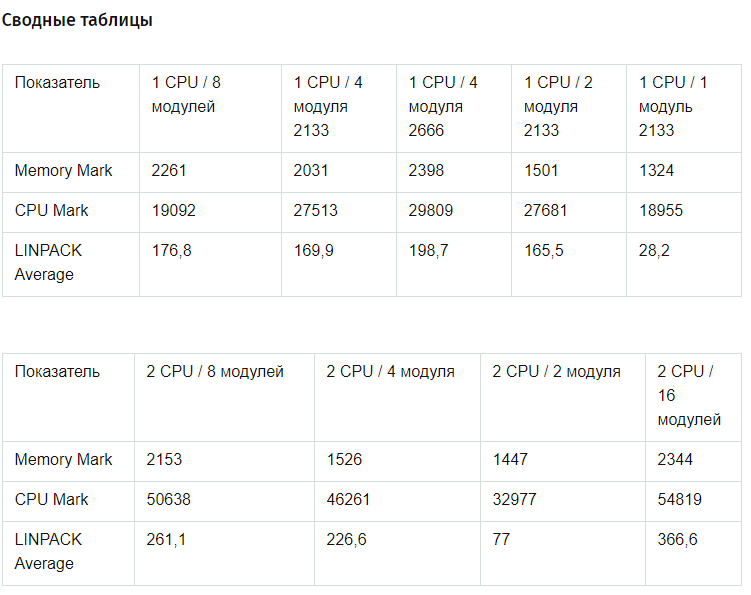

Замеряем зависимость производительности процессора AMD EPYC 7551 от установленной памяти

У нас в HOSTKEY был освобожденный клиентом сервер с платой SuperMicro и процессором AMD EPYC 7551, коробка регистровой памяти DDR4 разной скорости и пара часов свободного времени. Ничто не мешало посмотреть, как зависит производительность машины от количества установленных планок.

Тестовый стенд

Двухпроцессорная материнская плата SuperMicro H11DSi имеет 16 слотов памяти и стоит 63400 рублей в «Регарде» или от €700 в Нидерландах (по июньским прайсам 2022 года). Есть несколько ее модификаций: Rev 1 поддерживает память до 2666 МГц, а Rev 2 — до 3200 МГц (это важно). В плату можно установить стик М2 NVMe безо всяких переходников или 6 таких стиков с переходниками.

Разумный максимум памяти для SuperMicro H11DSi составляет 16х64=1024 ГБ, а модули 16/3200 в Европе стоят около €100 (в Москве, по данным regard.ru, их цена составляет примерно 15000 рублей). Модули на 32 и 64 ГБ стоят пропорционально дороже: €200 (30000 рублей) и €400 (65000 рублей). Более медленная память на 2133 МГц стоит в два раза дешевле: примерно €50 евро на eBay и Авито.

Процессор у нас старый, еще первого поколения (32 ядра на 64 потока, 2.0 ГГц базовой частоты с турбо до 3 ГГц). Такие стоят €250 на eBay из Китая и €350 в Европе с доставкой за пару дней уже с VAT. TDP процессора составляет 180 Вт, что еще позволяет эксплуатировать его в ЦОД с одноюнитовыми корпусами и блоками питания на 500 – 600 Вт. Если TDP будет чуть выше, придется ставить корпус на 2U и активные радиаторы.

Приступаем к проверке

Давайте посмотрим, что получится, если в нашу плату установить 1, 2, 4 или 8 модулей памяти. Что будет, если установить второй процессор? Память для тестов мы взяли старую: одноранговые планки на 8 ГБ (2133 МГц) и чуть более новые двухранговые на 16 ГБ (2666 МГц). Модули на 3200 МГц наш процессор не тянет, поэтому использовать их придется с максимальной для EPYC 7551 частотой в 2666 МГц.

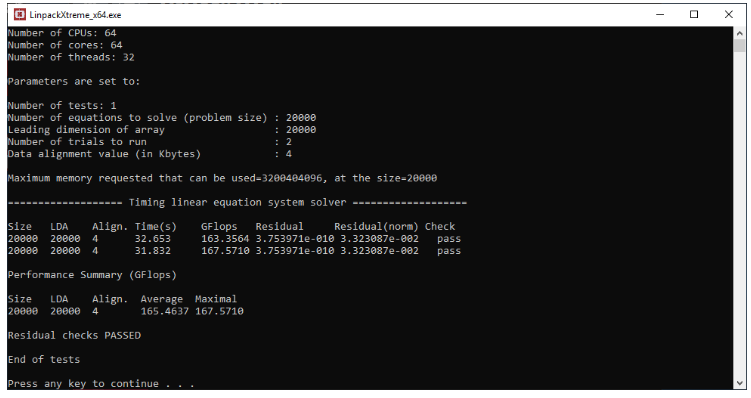

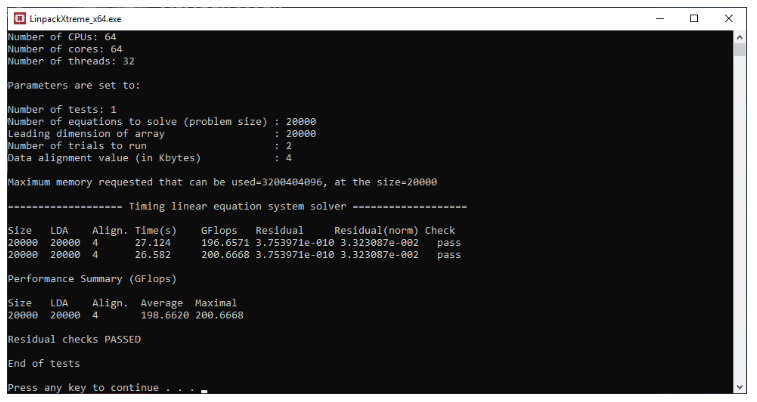

Тестировать будем на скорую руку с помощью Passmark и Linpak Extreme в режиме замера производительности, что довольно точно отражает производительность системы и ее стабильность.

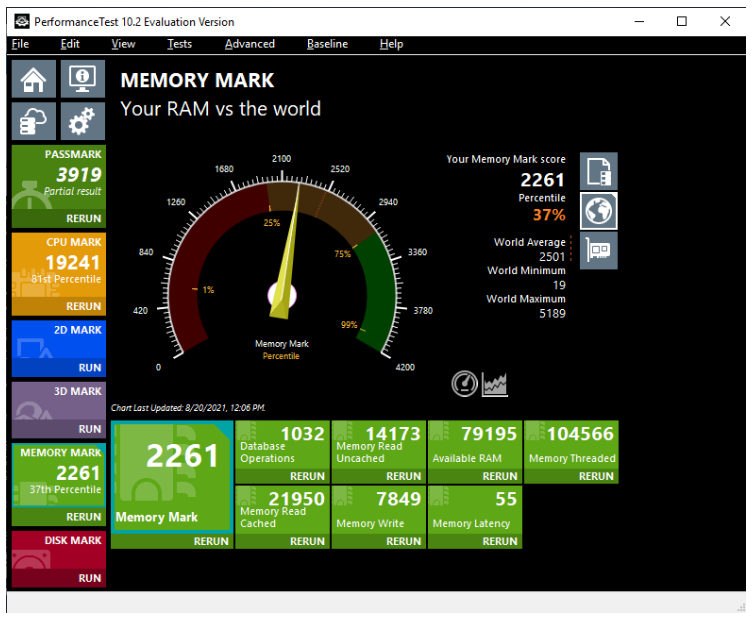

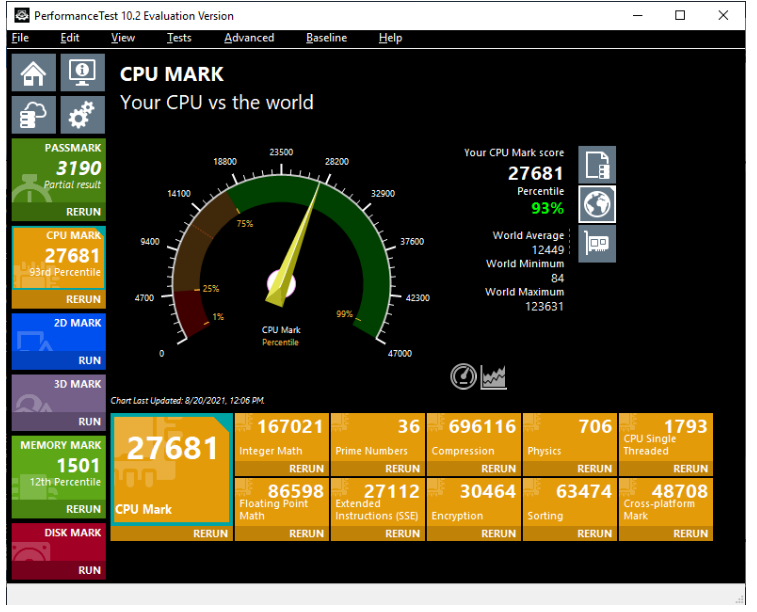

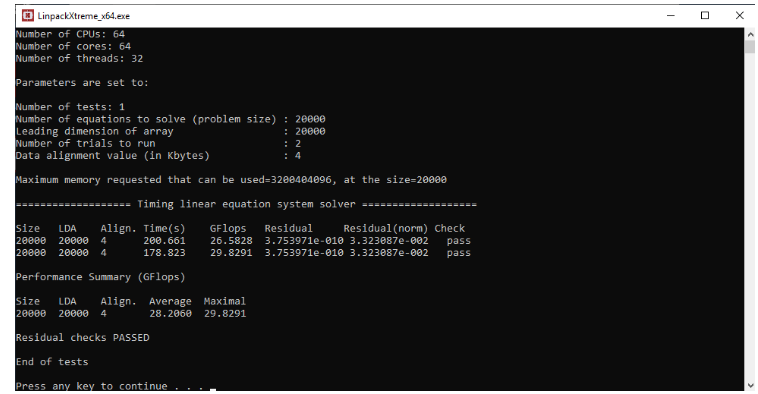

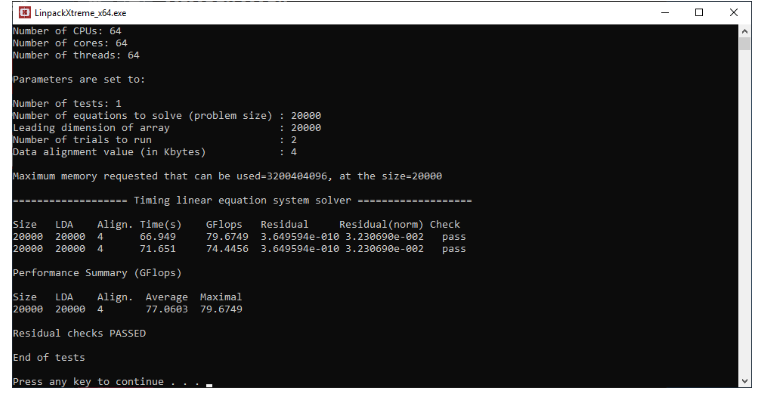

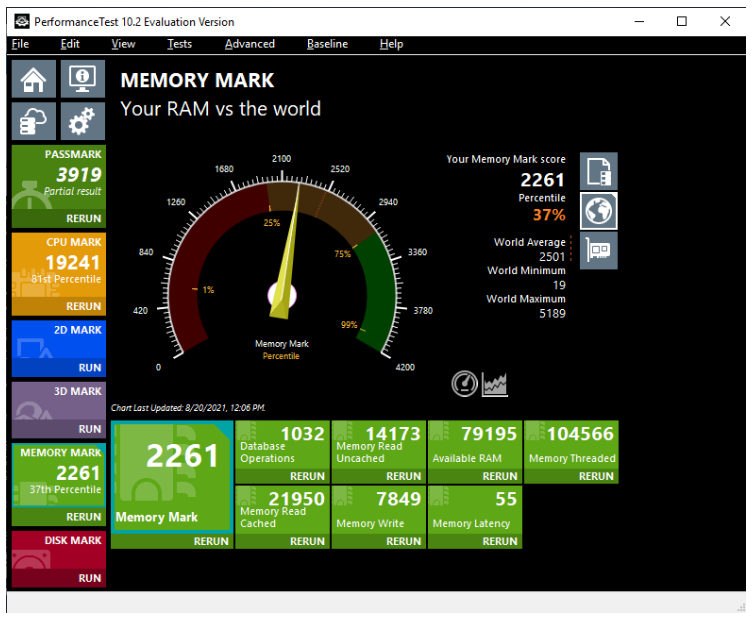

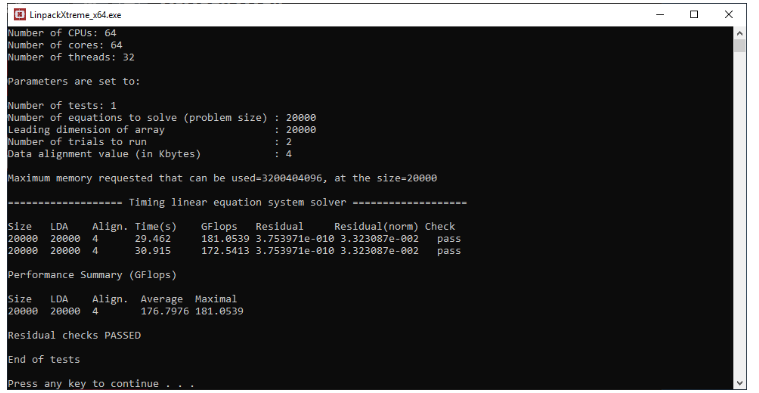

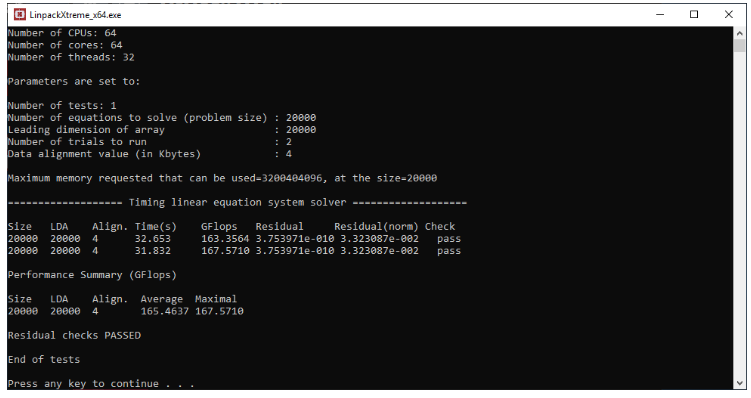

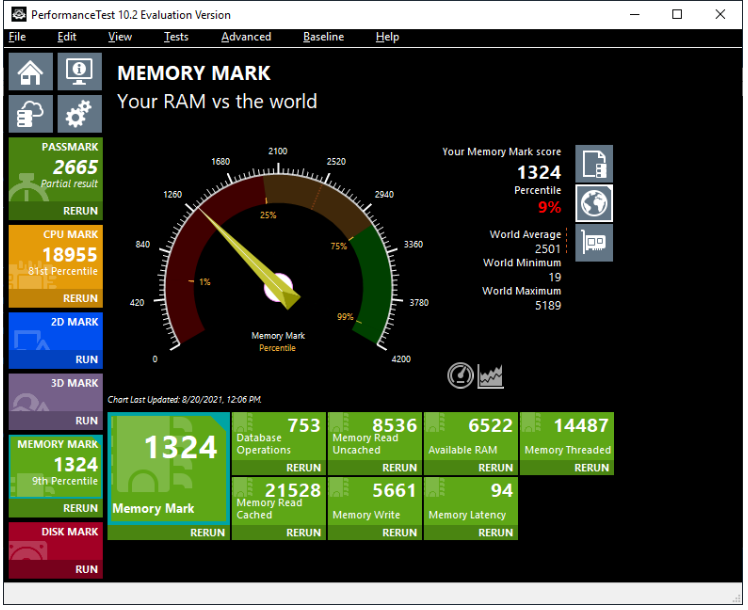

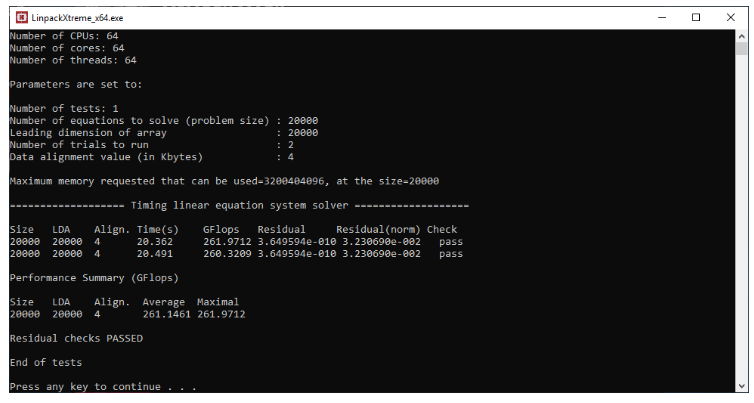

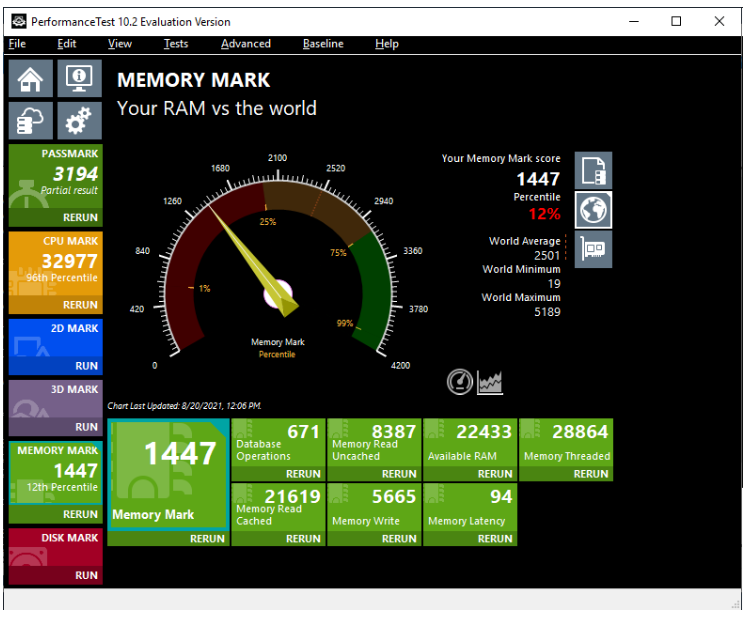

Тест №1: 1 процессор, 8 модулей

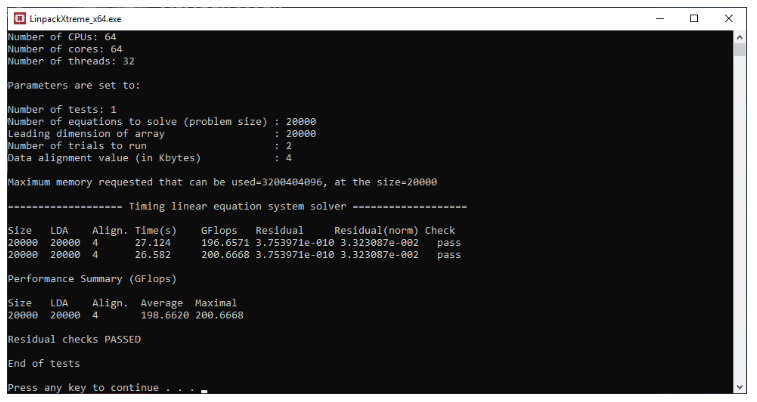

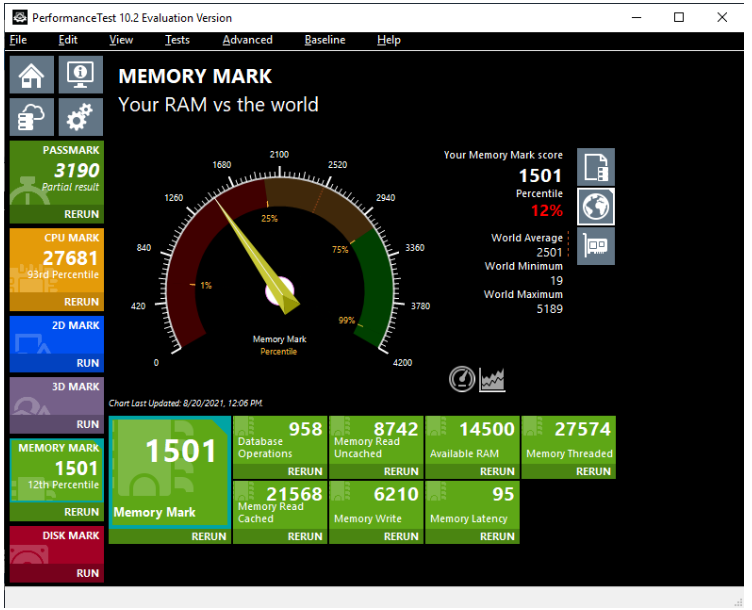

Система показывает 181 Гфлопс на коротком тесте и около 19000 единиц Passmark: примерно на уровне современных i9-10900 и несколько больше чем у i9-9900K с 8 ядрами и 4 ГГц частоты. Неплохо для процессора 2017 года, который можно купить за €250.

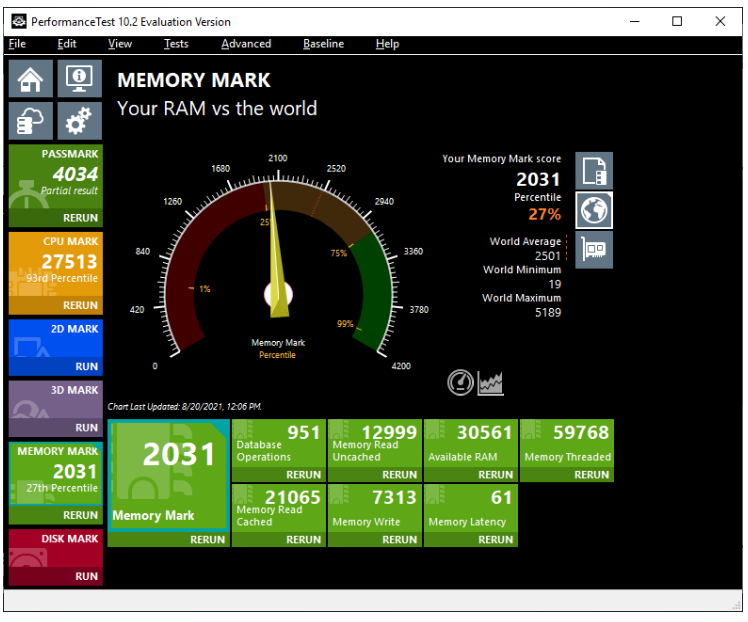

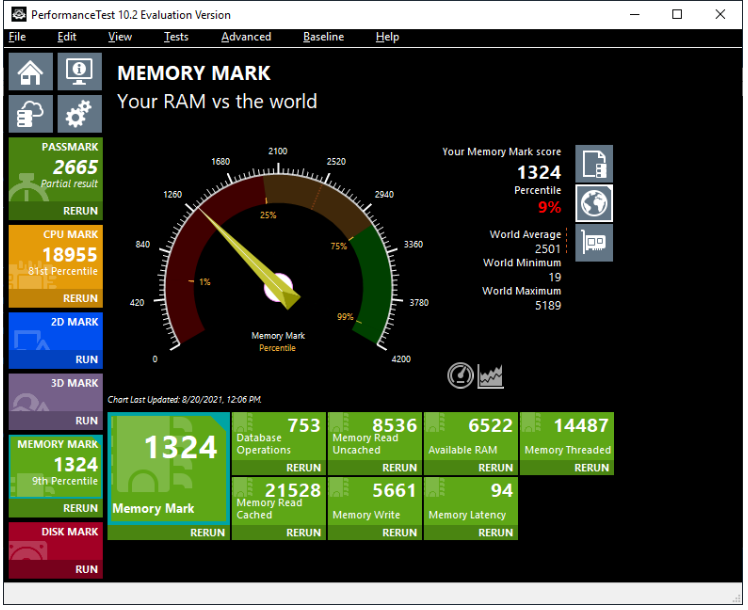

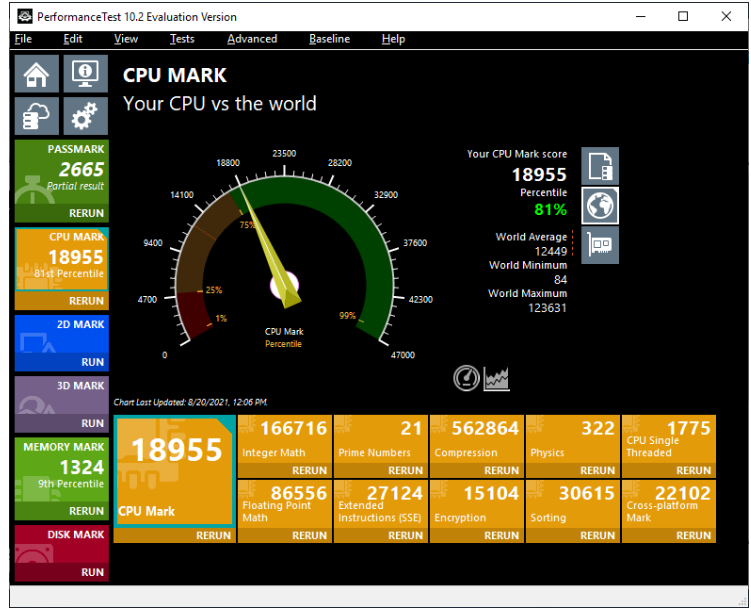

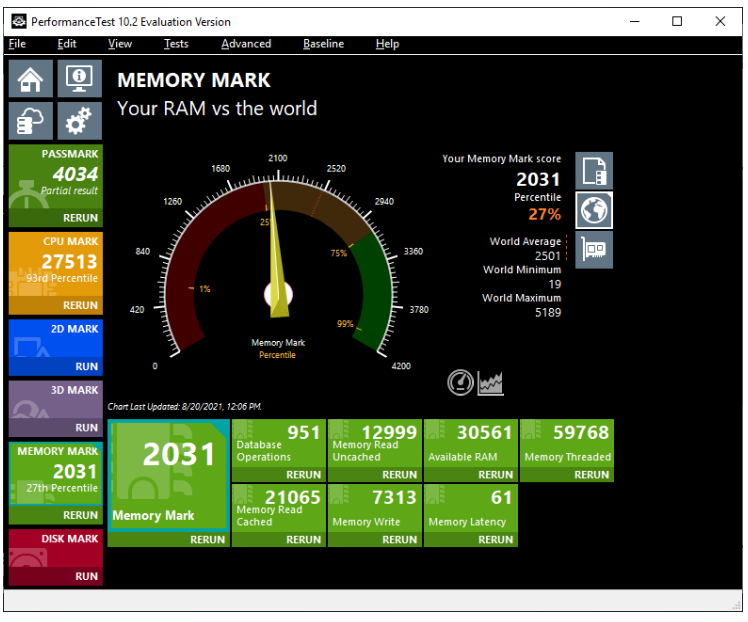

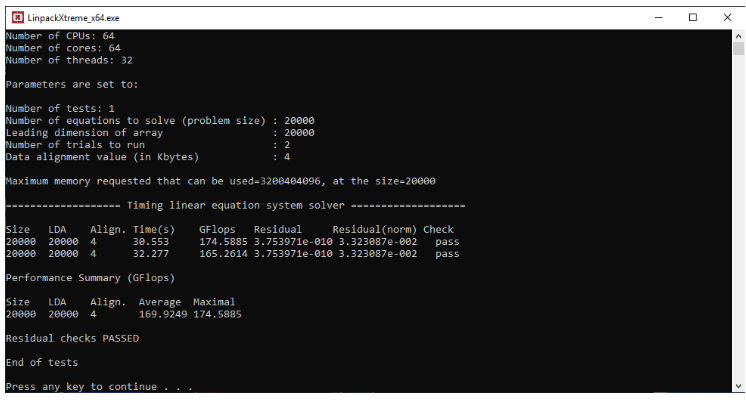

Тест №2: 1 процессор, 4 модуля на 2133 МГц

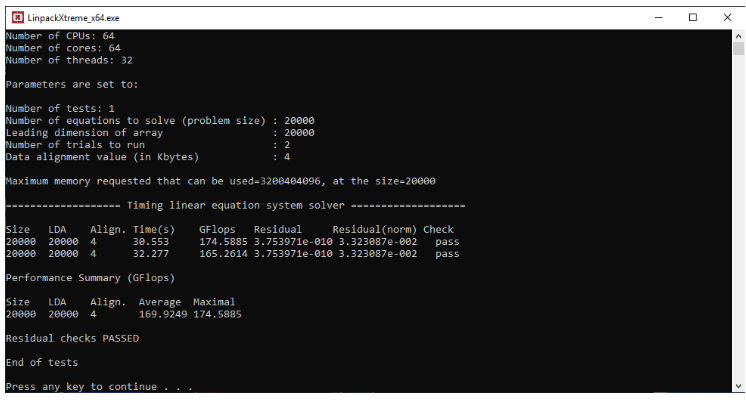

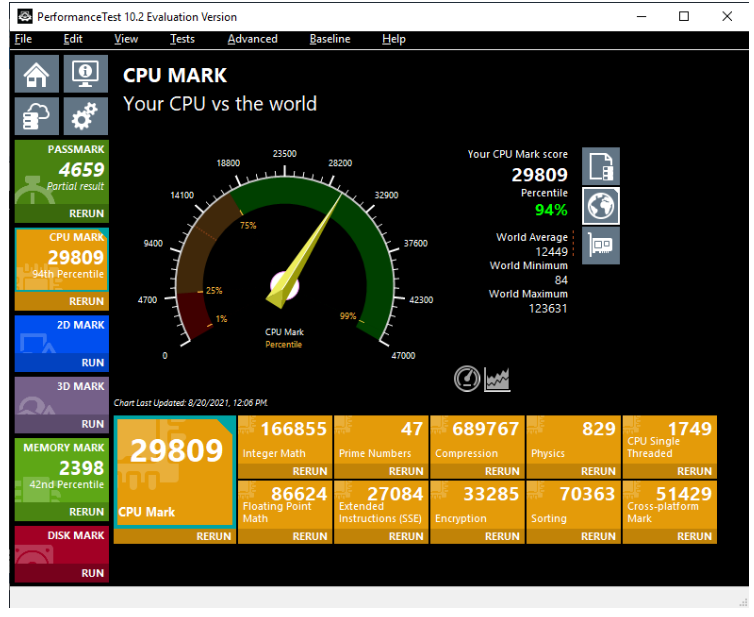

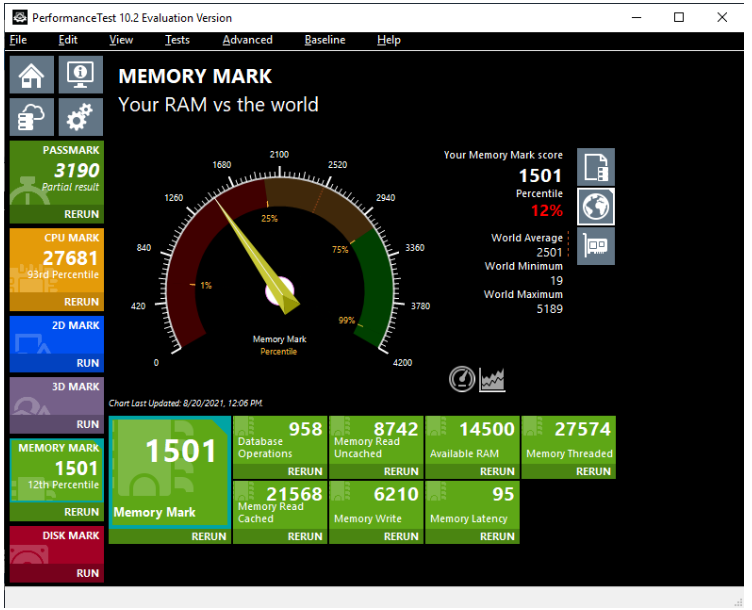

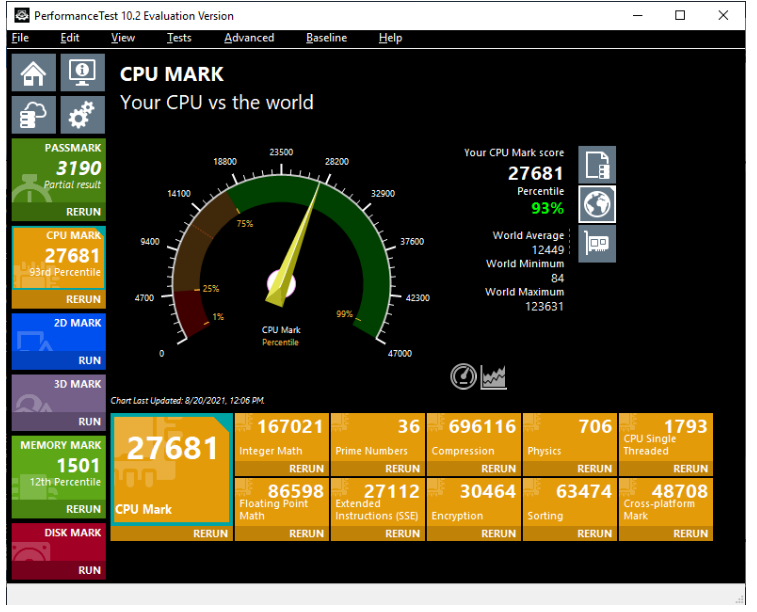

Видно, что результаты странные: нам пришлось их перепроверить, но цифры во всех итерациях были одинаковыми. Linpak Extreme падение производительности процессора на 5% и производительности памяти на 10%, а синтетика Passmark дала 27500 — где-то на уровне Xeon Gold с 22 ядрами.

Тест №3: 1 процессор, 4 модуля на 2666 МГц

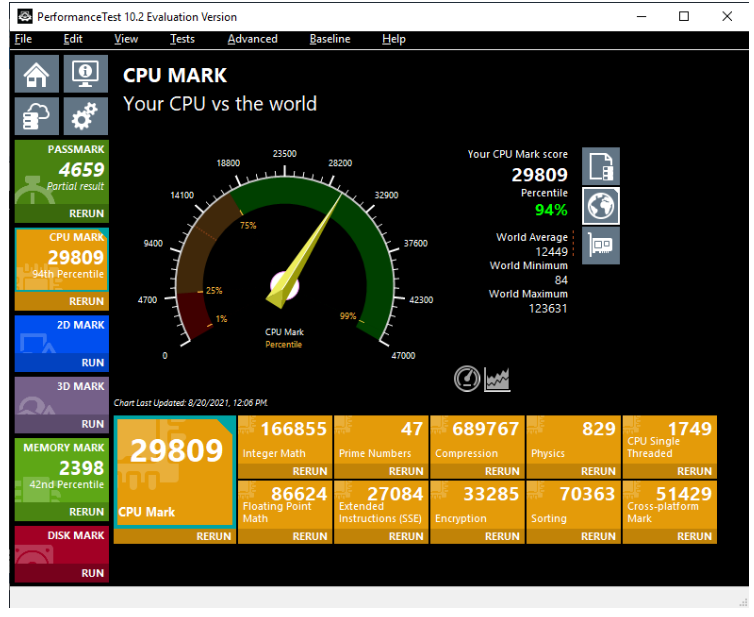

Немного увеличив частоту памяти, мы получили 200 Гфлопс и 29809 единиц в Passmark. Память работает на 10% быстрее, тест быстрее на 25%. Неплохо.

Тест №4: 1 процессор, 2 модуля на 2133 МГц

Процессор показывает результаты чуть хуже чем с 4 модулями, но производительность памяти сильно деградировала (на 30%).

Тест №5: 1 процессор, 1 модуль на 2133 МГц

Я было подумал, не зависла ли машина под Linpak Extreme, но нет, просто она она еле шевелилась. Это явно аварийный режим работы — не надо так делать.

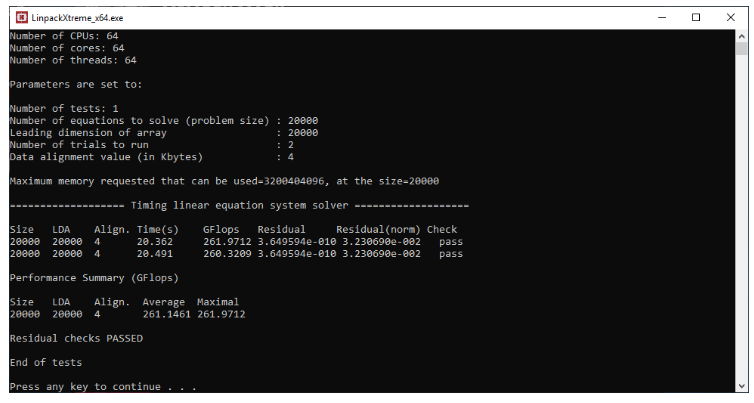

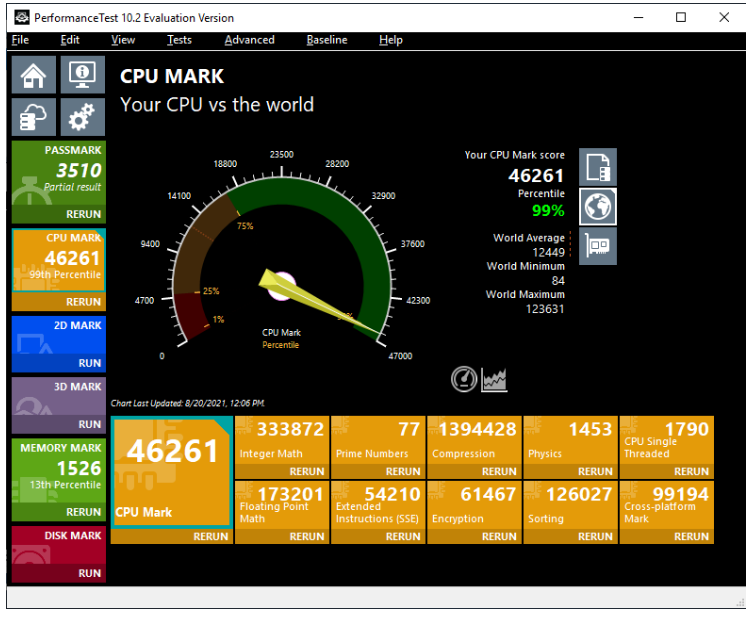

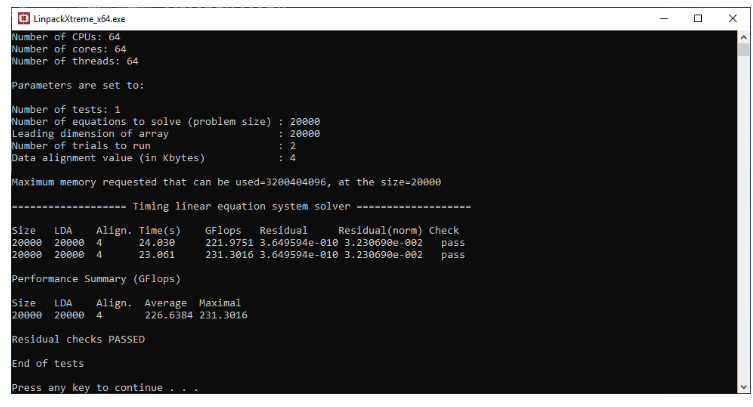

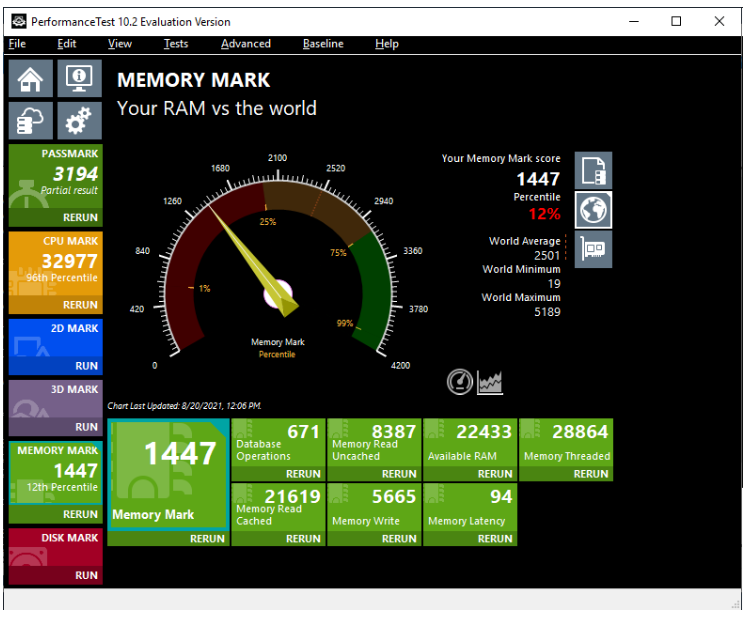

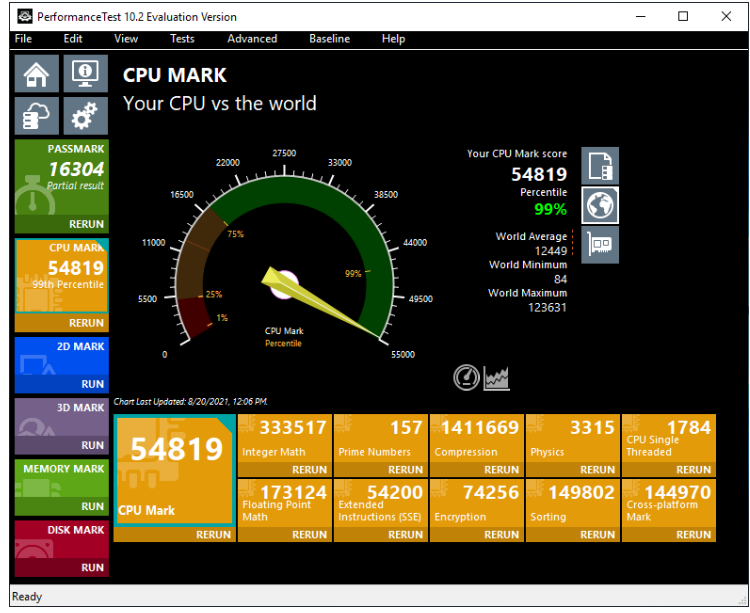

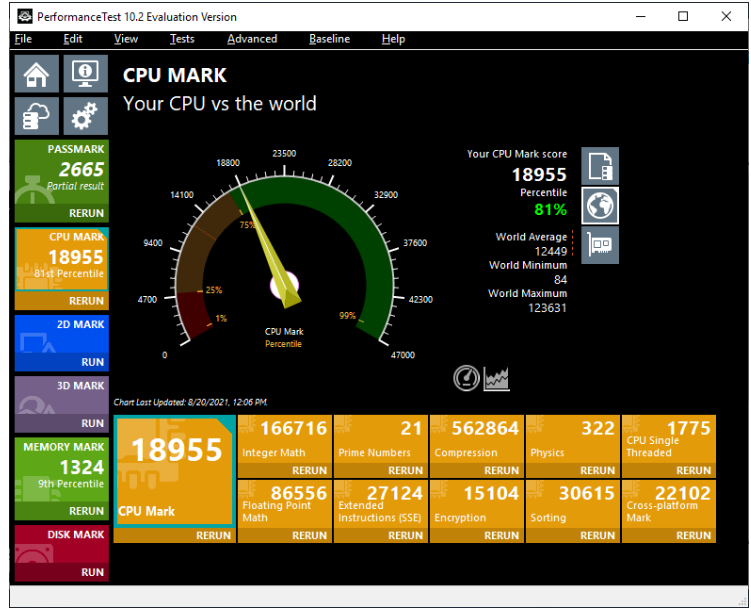

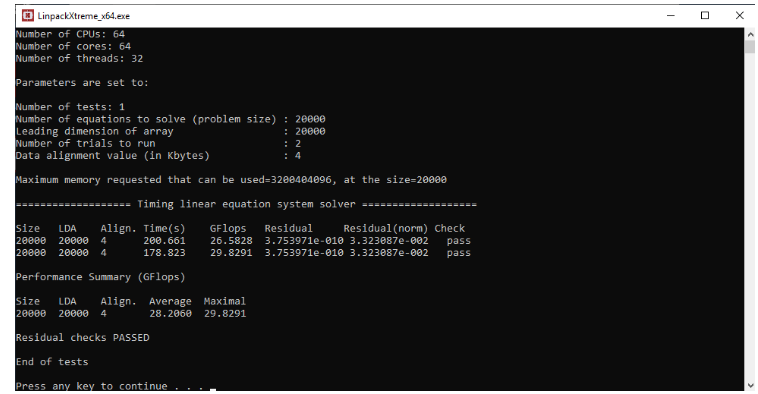

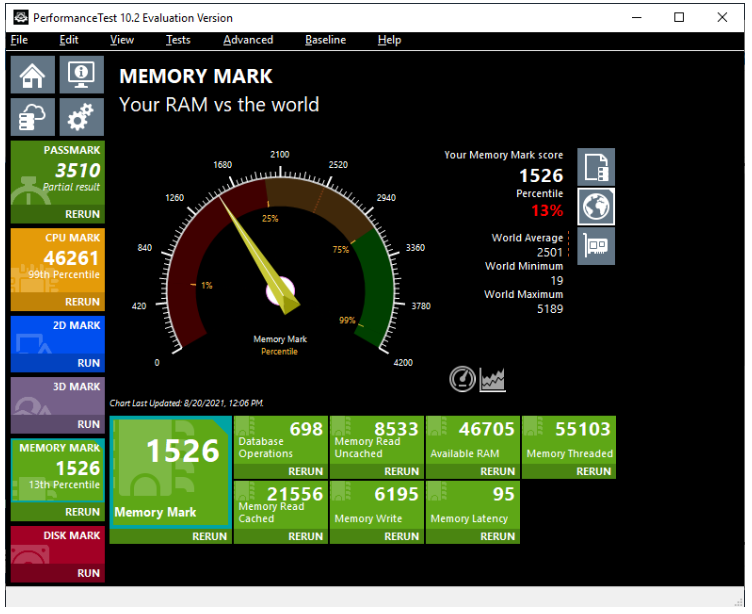

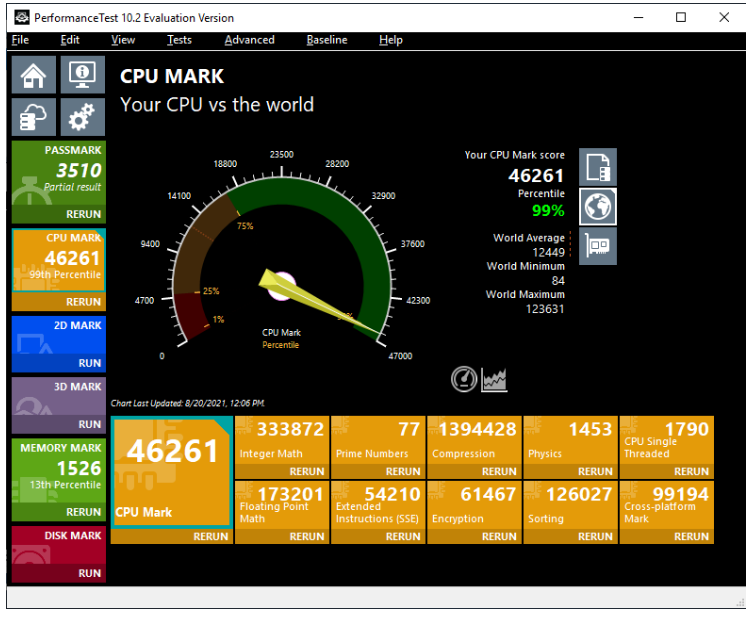

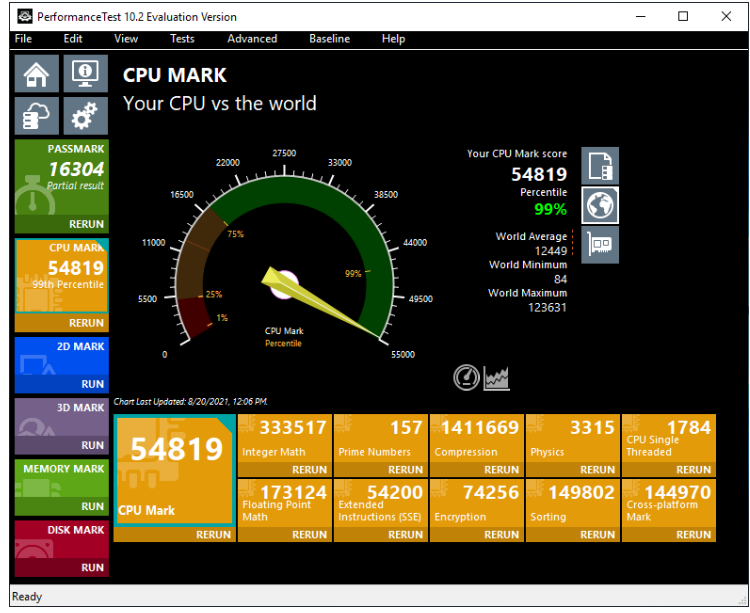

Тест №6: 2 процессора, 8 модулей памяти (по 4 на процессор)

Два процессора работают быстрее чем один, но не кратно: 260 Гфлопс и 50000 в Passmark — это отлично за €700 Евро. Для достижения подобного результата на Intel потребуются два новеньких Xeon Gold 6242R по €3000 за каждый.

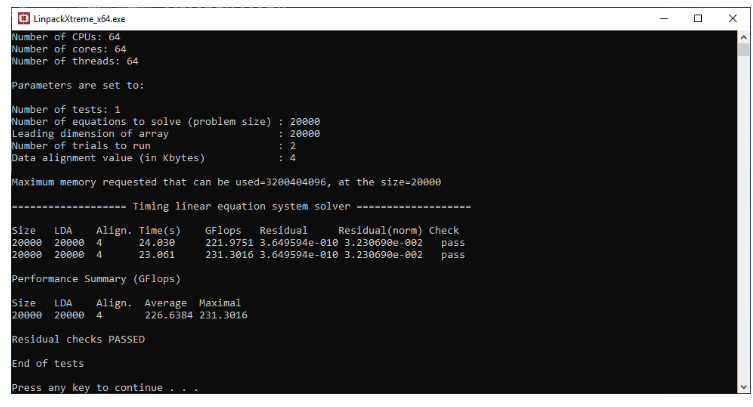

Тест №7: 2 процессора, 4 модуля памяти (по 2 на процессор)

Системе поплохело: мы сходу получили падение производительности на 15 – 20%. Не надо так.

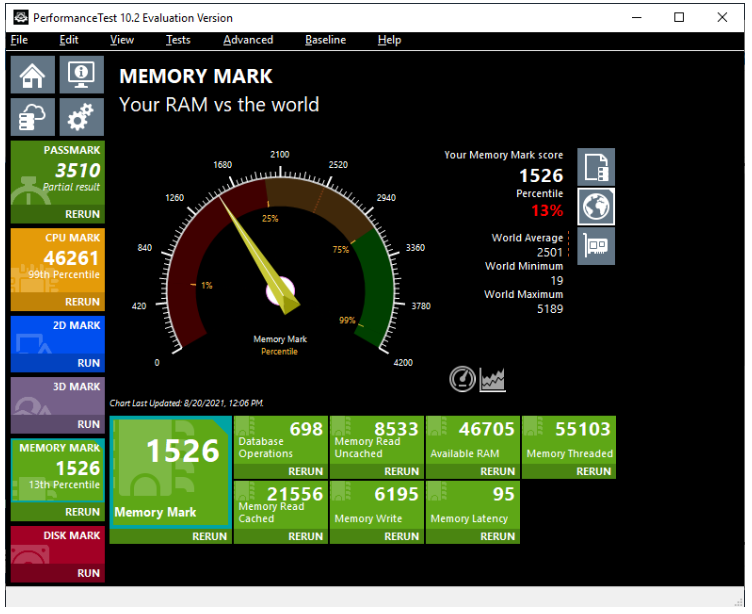

Тест №8: 2 процессора, 2 модуля памяти (по 1 на процессор)

Не надо так, грустно смотреть.

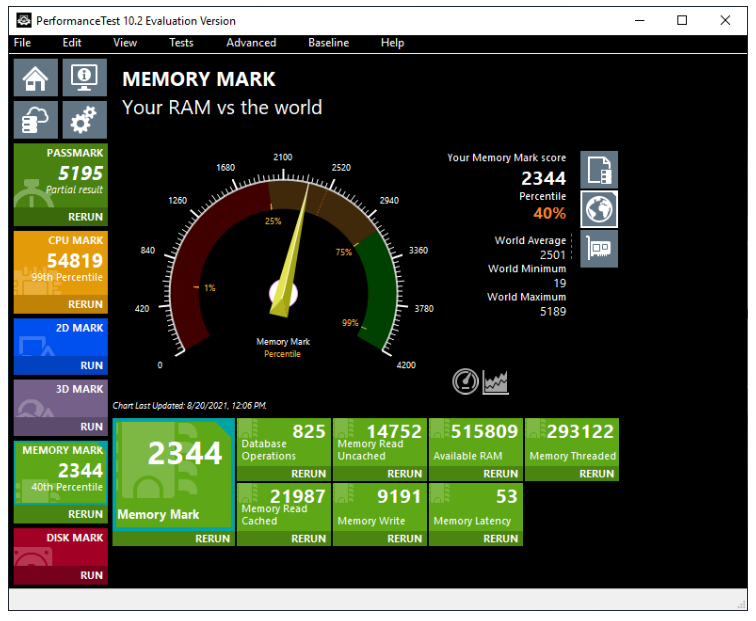

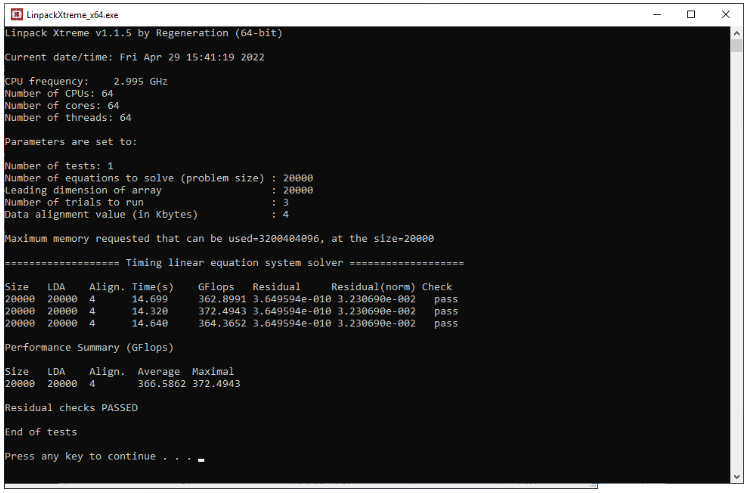

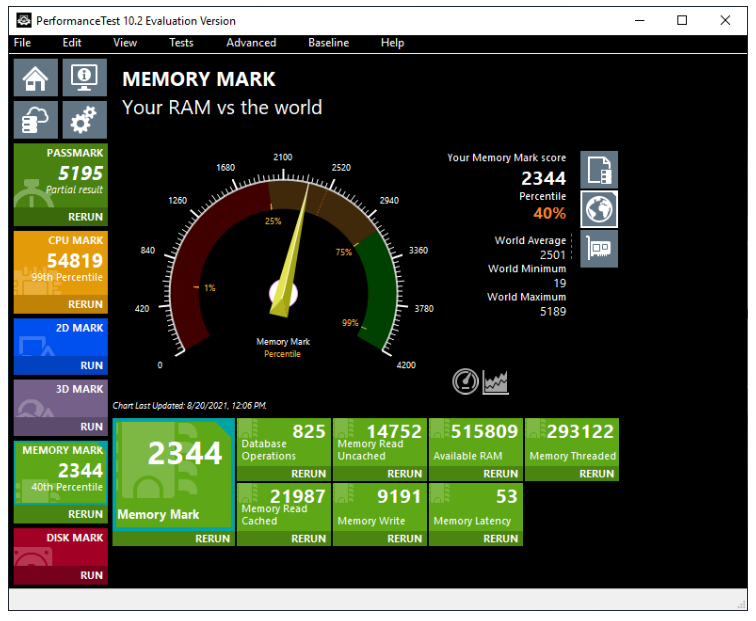

Финальный тест: 2 процессора и полностью забитые модули

Система с шестнадцатью модулями памяти обеспечивает максимальную производительность: синтетические тесты в Passmark дают результат на 10% выше чем с восемью модулями, а Linpak Extreme показывает прирост на 40% — 370 Гфлопс против 260 Гфлопс. Ровно в два раза быстрее чем 1 процессор показал с 8 модулями памяти.

Итоги

Результаты получились немного неожиданными. Выяснилось, что меньше 4 модулей памяти на процессор в плату устанавливать не стоит, а 1 модуль ставить нельзя, даже если очень хочется. Разница в скорости памяти серьезно сказывается на производительности EPYC — не экономьте. Если не хотите сильно пожалеть, ставьте самые быстрые модули из тех, которые можно купить. Внимательно следите, чтобы материнская плата поддерживала высокие частоты (старые модели могут не потянуть 3000 МГц и выше).

Тестовый стенд

Двухпроцессорная материнская плата SuperMicro H11DSi имеет 16 слотов памяти и стоит 63400 рублей в «Регарде» или от €700 в Нидерландах (по июньским прайсам 2022 года). Есть несколько ее модификаций: Rev 1 поддерживает память до 2666 МГц, а Rev 2 — до 3200 МГц (это важно). В плату можно установить стик М2 NVMe безо всяких переходников или 6 таких стиков с переходниками.

Разумный максимум памяти для SuperMicro H11DSi составляет 16х64=1024 ГБ, а модули 16/3200 в Европе стоят около €100 (в Москве, по данным regard.ru, их цена составляет примерно 15000 рублей). Модули на 32 и 64 ГБ стоят пропорционально дороже: €200 (30000 рублей) и €400 (65000 рублей). Более медленная память на 2133 МГц стоит в два раза дешевле: примерно €50 евро на eBay и Авито.

Процессор у нас старый, еще первого поколения (32 ядра на 64 потока, 2.0 ГГц базовой частоты с турбо до 3 ГГц). Такие стоят €250 на eBay из Китая и €350 в Европе с доставкой за пару дней уже с VAT. TDP процессора составляет 180 Вт, что еще позволяет эксплуатировать его в ЦОД с одноюнитовыми корпусами и блоками питания на 500 – 600 Вт. Если TDP будет чуть выше, придется ставить корпус на 2U и активные радиаторы.

Приступаем к проверке

Давайте посмотрим, что получится, если в нашу плату установить 1, 2, 4 или 8 модулей памяти. Что будет, если установить второй процессор? Память для тестов мы взяли старую: одноранговые планки на 8 ГБ (2133 МГц) и чуть более новые двухранговые на 16 ГБ (2666 МГц). Модули на 3200 МГц наш процессор не тянет, поэтому использовать их придется с максимальной для EPYC 7551 частотой в 2666 МГц.

Тестировать будем на скорую руку с помощью Passmark и Linpak Extreme в режиме замера производительности, что довольно точно отражает производительность системы и ее стабильность.

Тест №1: 1 процессор, 8 модулей

Система показывает 181 Гфлопс на коротком тесте и около 19000 единиц Passmark: примерно на уровне современных i9-10900 и несколько больше чем у i9-9900K с 8 ядрами и 4 ГГц частоты. Неплохо для процессора 2017 года, который можно купить за €250.

Тест №2: 1 процессор, 4 модуля на 2133 МГц

Видно, что результаты странные: нам пришлось их перепроверить, но цифры во всех итерациях были одинаковыми. Linpak Extreme падение производительности процессора на 5% и производительности памяти на 10%, а синтетика Passmark дала 27500 — где-то на уровне Xeon Gold с 22 ядрами.

Тест №3: 1 процессор, 4 модуля на 2666 МГц

Немного увеличив частоту памяти, мы получили 200 Гфлопс и 29809 единиц в Passmark. Память работает на 10% быстрее, тест быстрее на 25%. Неплохо.

Тест №4: 1 процессор, 2 модуля на 2133 МГц

Процессор показывает результаты чуть хуже чем с 4 модулями, но производительность памяти сильно деградировала (на 30%).

Тест №5: 1 процессор, 1 модуль на 2133 МГц

Я было подумал, не зависла ли машина под Linpak Extreme, но нет, просто она она еле шевелилась. Это явно аварийный режим работы — не надо так делать.

Тест №6: 2 процессора, 8 модулей памяти (по 4 на процессор)

Два процессора работают быстрее чем один, но не кратно: 260 Гфлопс и 50000 в Passmark — это отлично за €700 Евро. Для достижения подобного результата на Intel потребуются два новеньких Xeon Gold 6242R по €3000 за каждый.

Тест №7: 2 процессора, 4 модуля памяти (по 2 на процессор)

Системе поплохело: мы сходу получили падение производительности на 15 – 20%. Не надо так.

Тест №8: 2 процессора, 2 модуля памяти (по 1 на процессор)

Не надо так, грустно смотреть.

Финальный тест: 2 процессора и полностью забитые модули

Система с шестнадцатью модулями памяти обеспечивает максимальную производительность: синтетические тесты в Passmark дают результат на 10% выше чем с восемью модулями, а Linpak Extreme показывает прирост на 40% — 370 Гфлопс против 260 Гфлопс. Ровно в два раза быстрее чем 1 процессор показал с 8 модулями памяти.

Итоги

Результаты получились немного неожиданными. Выяснилось, что меньше 4 модулей памяти на процессор в плату устанавливать не стоит, а 1 модуль ставить нельзя, даже если очень хочется. Разница в скорости памяти серьезно сказывается на производительности EPYC — не экономьте. Если не хотите сильно пожалеть, ставьте самые быстрые модули из тех, которые можно купить. Внимательно следите, чтобы материнская плата поддерживала высокие частоты (старые модели могут не потянуть 3000 МГц и выше).