В этой серии статей мы расскажем, как получали аккредитацию, как вы можете получить ее сами и поделимся с вами нашими разработками. Мы в Бегете хотим, чтобы развивались не только мы, но и вся отрасль в целом, так как конкуренция создает хорошие продукты.

В первой статье будет рассказано об административных процедурах, которые необходимо будет выполнить для получения статуса аккредитованного регистратора. Во второй статье мы расскажем и поделимся нашими разработками для интеграции с КЦ (Координационным центром).

Почему мы стали регистратором и чем руководствовались

Почему мы стали регистратором и чем руководствовались

До того, как мы получили аккредитацию, мы регистрировали домены .RU/.РФ через разных регистраторов: основным поставщиком были reg.ru, также мы работали с r01 и nic.ru. Часть наших доменов до сих пор находится на обслуживании у названных регистраторов. Кроме того, мы работаем с названными регистраторами по доменам в отличных от .RU/.РФ зонах. Если клиент хотел передать нам домен на обслуживание, мы шли ему навстречу и переносили его в наш личный кабинет текущего регистратора домена.

Это создавало большое количество проблем как для нас, так и для наших клиентов. Были случаи разделегирования доменов, о которых нам приходилось узнавать от клиентов, ошибок со стороны программного обеспечения регистраторов. Сама поддержка трех разных API создавала трудности. Что касается цен на домены, то наши партнерские цены были всего примерно на 10% выше той цены, что выставлял Координационный центр, поэтому это не являлось основной причиной для становления самостоятельным регистратором…

Основная причина — это полное управление доменным именем нашей компанией и отсутствие зависимости нас и наших пользователей от возможных сбоев и ошибок со стороны наших партнеров.

Первая попытка подать заявку на аккредитацию была летом 2014 года, но тогда, к сожалению, в связи с другими делами (в тот момент мы активно планировали выход на международный рынок, впереди еще будет вторая попытка =), папка с документами так и осталась просто папкой с названием «Регистратор-проект».

Второй раз мы решили стать регистратором в зонах .RU/.РФ в начале 2016 года, когда появилась информация о том, что перенос доменов между регистраторами станет безбумажным. Безусловно, мы были крайне разочарованы тем, что, в отличие от международных зон, наш координационный центр национальных доменов не стал придерживаться той же схемы работы, и деньги берутся только за перенос, а не за продление в момент переноса (что явно не способствует либерализации рынка). Можно сказать, что так сделать было нельзя в связи с тем, что максимальный срок регистрации домена в зонах .RU/.РФ составляет 1 год, но что мешает сделать его больше?

Тем не менее, процедура переноса между регистраторами стала все-таки проще, а значит, желающие смогут перенести домены к нам, и поскольку мы уже второй раз начали изучать вопрос о том, как нам стать регистратором, мы решили довести дело до конца.

Что нужно сделать, чтобы получить аккредитацию

Доменные зоны .RU/.РФ регулирует Координационный центр национального домена сети интернет (https://cctld.ru/).

На текущий момент аккредитовано 46 регистраторов (https://cctld.ru/ru/registrators/), и примечательно, что 13 из них, включая нас, были аккредитованы в прошлом году. Отдельно хочется поздравить наших коллег из сферы хостинга, которые получили аккредитацию совсем недавно — это шаг в правильном направлении. Возможно, другие компании, как и мы, решили сделать это связи с изменением политики переноса доменов между регистраторами.

Всю информацию о том, как получить аккредитацию, можно и нужно искать на их сайте —

cctld.ru/ru/docs/

Читаем требования к будущему регистратору и соответствуем им.

Получить аккредитацию может юридическое лицо РФ, имеющее рабочий офис и минимальное количество сотрудников для обеспечения работы в качестве регистратора. Необходимо будет доказать (подтвердить) координационному центру стабильное финансовое положение, возможность обеспечить устойчивость работы ПО при работе с Реестром и резервное копирование данных.

А также: застраховать деятельность в качестве регистратора и подготовить прототип сайта, на котором будет приведена вся информация относительно будущей работы в качестве регистратора.

cctld.ru/ru/docs/project/accr_treb_21042014.pdf

1. Регистратор обязан:

…

1.3. своевременно страховать профессиональную ответственность, связанную с деятельностью по регистрации доменных имен:

1.3.1. для Регистраторов со стажем аккредитации не менее 1 (одного) года — на сумму не менее 15 000 000 (пятнадцати миллионов) рублей или 500 000 (пятисот тысяч) долларов США;

1.3.2. для вновь аккредитуемой организации — на сумму не менее 30 000 000 (тридцати миллионов) рублей или предоставить доказательство намерений осуществить такое страхование в срок не более 1 (одного) месяца с даты получения аккредитации;

Этот пункт может вызвать трудности, так как если просто обратиться в любую страховую компанию с вопросов страхования деятельности в качестве регистратора, это вызывает некоторое замешательство у страховщиков. Поэтому тут все-таки желательно попасть на того специалиста, который уже оформлял подобную страховку. Если самостоятельно разобраться с этим вопросом не получится, пишите на manager@beget.com, подскажем контакты. Стоимость страховки на момент аккредитации составила около 30 тыс. руб.

1.6. соответствовать требованиям, изложенным во вступивших в силу Технических условиях взаимодействия с системой регистрации доменов (далее – «Технические условия»). Вновь аккредитуемая организация должна пройти технические испытания на соответствие Техническим условиям в течение 1 (одного) года после принятия решения о ее аккредитации. До момента успешного прохождения технических испытаний вновь аккредитуемой организации не будет предоставлен доступ к Реестрам доменных имен, за исключением доступа к тестовому Реестру в порядке, установленном Положением о технических испытаниях

После получения аккредитации есть 1 год, чтобы пройти технические испытания.

О том, как их пройти и с какими трудностями нам пришлось столкнуться, мы расскажем в нашей следующей статье.

2. для оказания услуг регистрации доменных имен Регистратор обязан располагать необходимым количеством квалифицированных работников для выполнения следующих функций:

− административные вопросы;

− финансовые вопросы;

− технические вопросы;

− взаимодействие с пользователями и администраторами;

− защита информации;

− юридические вопросы;

− взаимодействие с правоохранительными органами.

Регистратор обязан предоставить Координатору сведения (контактную информацию) для взаимодействия по вышеперечисленным вопросам и незамедлительно сообщать Координатору об изменении этих сведений.

Здесь все достаточно просто, нужно предоставить список сотрудников, которые будут отвечать или уже отвечают за те или иные вопросы.

При этом вполне подойдет, если один и тот же сотрудник будет отвечать за несколько спектров работы. Если вы, к примеру, предоставляете услуги хостинга своим клиентам, то так или иначе, все вышеперечисленные вопросы вас касались, и с правоохранительными органами вы работали.

4. Регистратор обязан предоставить пользователю, в том числе опубликовать и своевременно обновлять на своем сайте, посвященном регистраторской деятельности, полную и достоверную информацию:

По этому пункту необходимо будет подготовить прототип сайта с содержанием всей информации о вас, образцами заявлений и описанием всех возможных действий с доменами. Подготовка сайта, безусловно, займет время, но задача не слишком сложная, учитывая тот факт, что всю информацию о действиях с доменами можно посмотреть, к примеру, на нашем сайте

beget.com/ru/domain-register

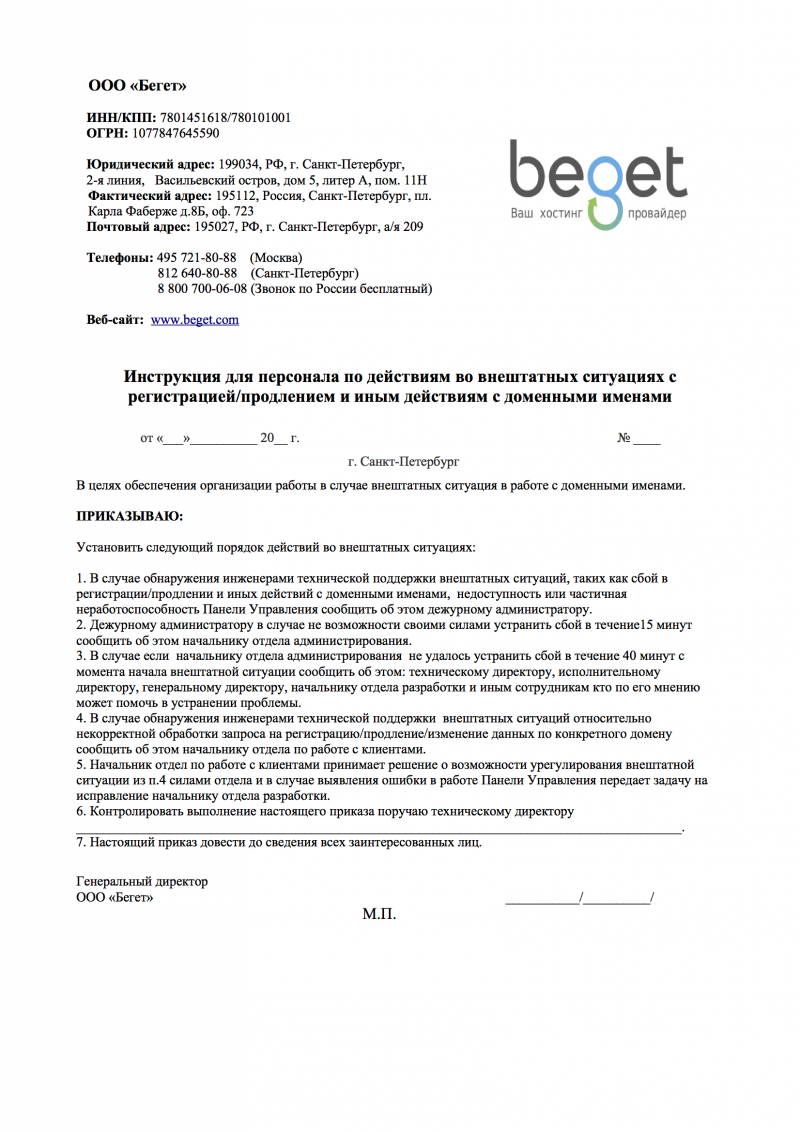

6. Регистратор обязан разработать и применять на практике инструкции для персонала, содержащие описание процедур Регистратора при выполнении действий, связанных с регистрацией и последующим обслуживанием им доменных имен.

В рамках аккредитации вам потребуется разработать различные регламенты для сотрудников, которые необходимо будет предоставить в Координационный центр. Фактически это может быть один документ, описывающий все процедуры работы с доменными именами.

Пример регламента:

Регламент действий в нештатных ситуациях

Регламент процесса регистрации/продления

14. Регистратор обязан обеспечивать устойчивое функционирование программно-аппаратного комплекса при отказе оборудования, систем электроснабжения и связи; располагать средствами резервного копирования, обеспечивающими возможность полного восстановления данных в случае любых отказов системы, к состоянию на момент не более чем за сутки до отказа.

15. Регистратор обязан располагать средствами защиты от действий третьих лиц, направленных на получение несанкционированного доступа к программно- аппаратному комплексу Регистратора или на нарушение его нормального функционирования

Для соблюдения данного требования необходимо обеспечить создание бэкапов, наличие резервного оборудования и круглосуточный (или почти круглосуточный) мониторинг, а также вкладываться в обеспечение безопасности хранимых данных.

Заполняем анкету и готовим пакет документов

Если вы чувствуете силы и возможности для соответствия всем описанным требованиям, нужно открыть Соглашение об аккредитации (https://cctld.ru/ru/docs/project/accr_polo_21042014.pdf), найти пункт 2 и подготовить пакет документов в точном соответствии с приведенным списком, после чего отправить его на почтовый адрес Координационного центра.

Если формально все признаки соблюдены и документы соответствуют приведенному списку, то Координационный центр в течение 3-х дней после получения пакета документов вышлет вам счет на аккредитацию. На день получения нами аккредитации стоимость проверки вашей компетенции осуществлять регистрацию доменных имен составила 80000 руб. Данная сумма не возвращается, даже если Координационный центр даст Вам отказ в аккредитации.

- Оплачиваем счет за проверку на аккредитацию.

- Ждем проверки документов и соответствия всем требованиям.

В процессе проверки Координационный центр свяжется с вами и, возможно, укажет на некоторые недоработки в документах или в анкете. Документы проверяются в течение месяца.

В процессе проверки Координационный центр свяжется с вами и, возможно, укажет на некоторые недоработки в документах или в анкете. Документы проверяются в течение месяца.

Получаем решение об аккредитации или отказ

При получении отказа обратите внимание, что подать повторно заявку можно только через 3 месяца. Если вам повезло, и Координационный центр принял положительное решение о вашей аккредитации, то вас пригласят на подписание Соглашения об аккредитации. Это Соглашение должно быть подписано в течение 20 дней с момента решения об аккредитации.

Получить аккредитацию — это полдела, дальше есть год для того, чтобы приступить непосредственно к регистрации доменов.

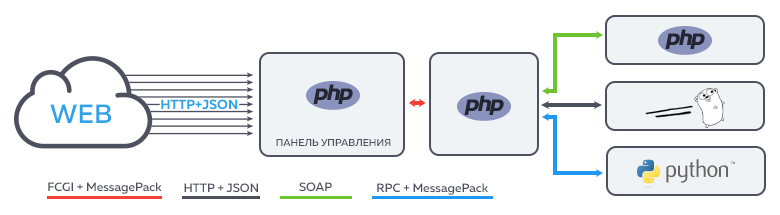

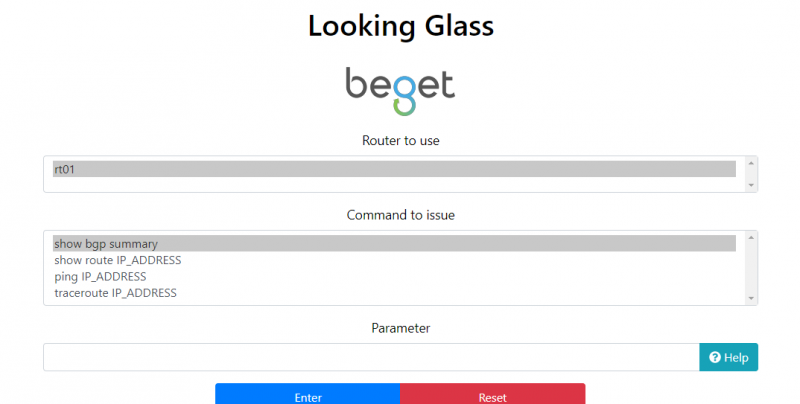

Для работы с Реестром можно написать собственное решение или же использовать ПО от АО «Технический центр Интернет» под названием «Виртуальный регистратор». Подробнее о Виртуальном регистраторе можно прочесть

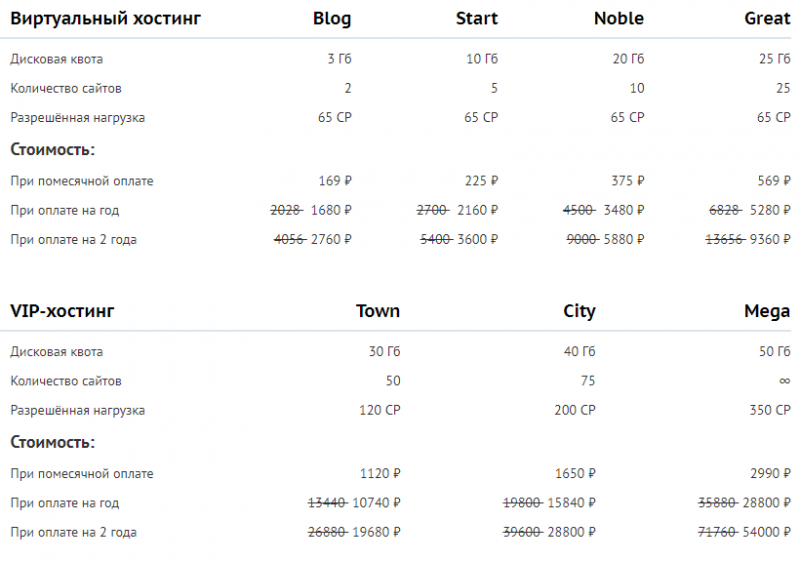

здесь. «Виртуальный регистратор» − платный продукт, и за его использование необходимо платить от 22 руб. за каждую регистрацию домена, либо 10000 руб./мес. за безлимитный тариф.