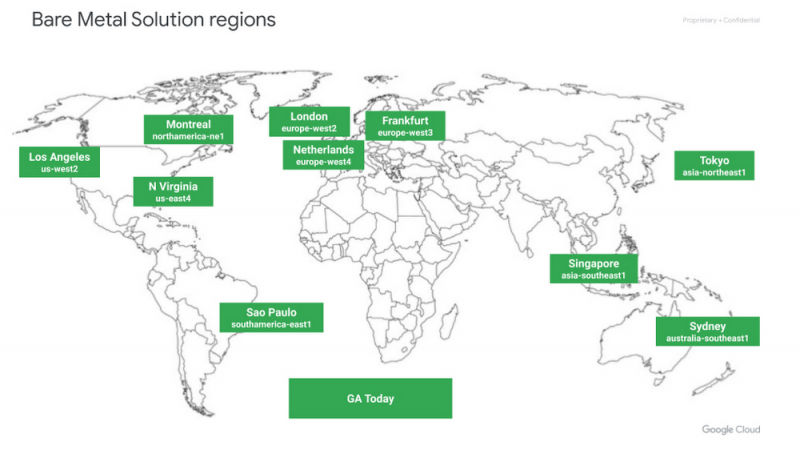

Расширение нашей инфраструктуры за счет облачных регионов по всему миру

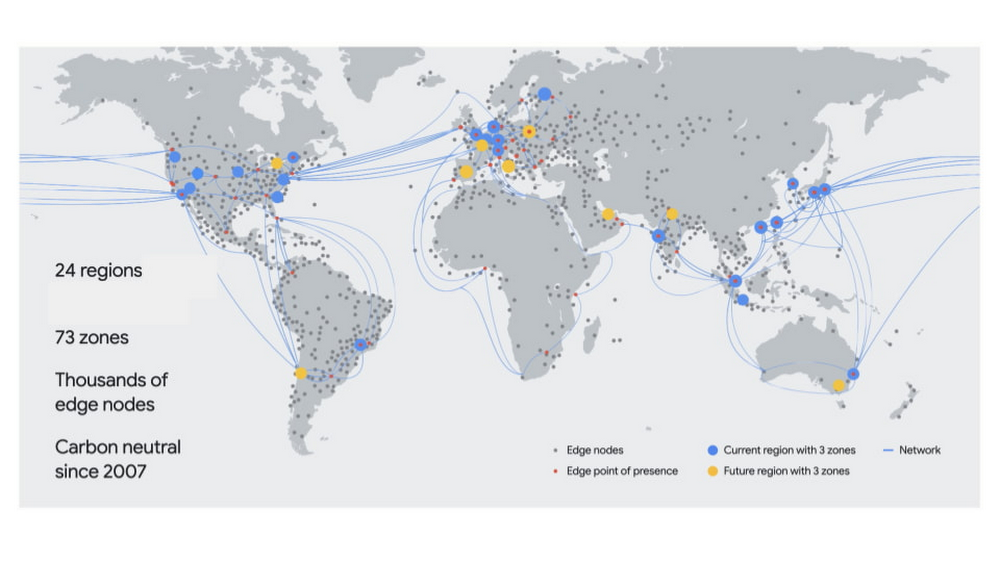

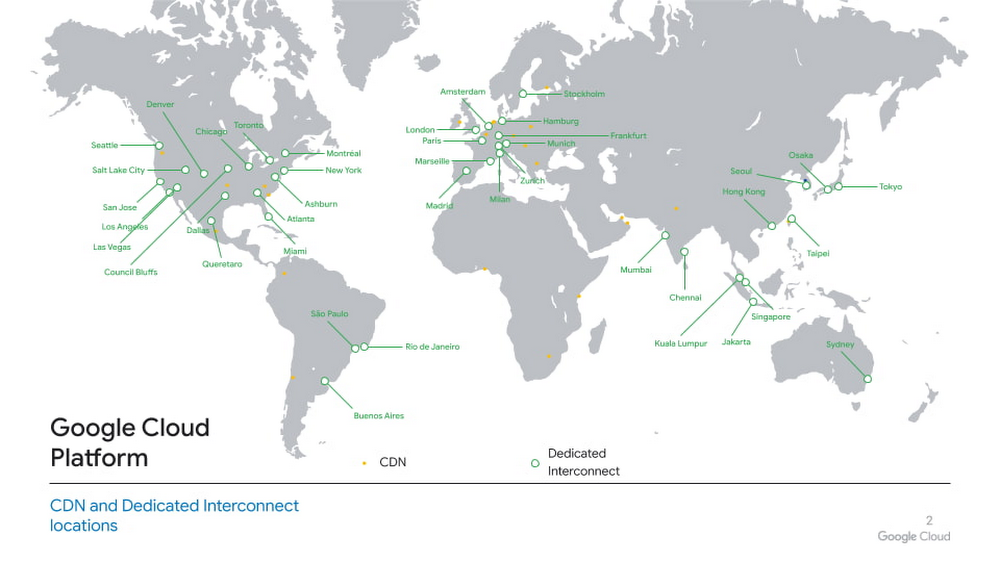

Компании и организации по всему миру полагаются на Google Cloud, который помогает им осуществлять цифровую трансформацию, внедрять инновации в своих отраслях и повышать операционную эффективность для долгосрочного роста. Наша глобальная сеть регионов Google Cloud Platform является основой этой возможности, предоставляя высокопроизводительные облачные сервисы с малой задержкой для клиентов и их пользователей в более чем 200 странах и территориях по всему миру.

Имея 29 облачных регионов и 88 зон, мы работаем в большем количестве регионов с несколькими зонами доступности, чем любой другой поставщик гипермасштабируемых облаков. Пока что в 2021 году мы открыли новые регионы в Варшаве (Польша), Дели (Индия), Мельбурне (Австралия) и Торонто (Канада), сделав самое чистое облако в отрасли ближе к большему количеству клиентов на разных континентах.

Развивая этот импульс, сегодня мы рады сообщить о дальнейших обновлениях нашей стратегии расширения.

Расширение нашей дорожной карты для региона Google Cloud

Чили

Сегодня мы с гордостью сообщаем, что наш облачный регион Сантьяго начал работу и готов помочь большему количеству клиентов и партнеров из Южной Америки построить будущее, ориентированное на цифровые технологии. Это наш первый облачный регион в Чили и второй в Южной Америке, дополняющий Сан-Паулу, который открылся в 2017 году.

Облачный регион Сантьяго приближает наши высокопроизводительные облачные сервисы с малой задержкой к клиентам по всей Латинской Америке, от финансовых учреждений, таких как Caja Los Andes, до поставщиков медицинских услуг, таких как Red Salud, и таких предприятий, как LATAM Airlines. Присоединяйтесь к нам, когда мы празднуем открытие облачного региона Сантьяго с нашими клиентами и местными руководителями Google.

Израиль

Сегодня мы рады сообщить, что наш регион Google Cloud в Израиле будет расположен недалеко от Тель-Авива. После запуска регион Тель-Авива позволит нам удовлетворить растущий спрос на облачные услуги в Израиле во всех отраслях, от розничной торговли до финансовых услуг и государственного сектора.

Израильские компании, такие как BreezoMeter, Haaretz, PayBox и Wix, уже работают в нашем облаке, что упрощает управление их бизнесом быстрее, безопаснее и надежнее.

Недавно правительство Израиля выбрало Google Cloud для предоставления общедоступных облачных услуг всем государственным учреждениям всего штата, включая министерства, органы власти и государственные компании.

Германия

Наш второй облачный регион в Германии будет расположен в Берлине-Бранденбурге, дополняя существующий облачный регион во Франкфурте. После запуска наш облачный регион в Берлине-Бранденбурге укрепит нашу безопасную платформу для клиентов в Германии, включая организации государственного сектора и такие предприятия, как BMG, помогая им масштабироваться и адаптироваться к меняющимся требованиям.

Саудовская Аравия

В прошлом году мы объявили о наших планах по развертыванию и эксплуатации облачного региона в Саудовской Аравии, в то время как местный стратегический реселлер, спонсируемый Aramco, будет предлагать облачные услуги предприятиям в Королевстве. Сегодня мы объявляем Даммам местом расположения этого облачного региона. По мере подготовки к запуску мы начнем набор сотрудников из офиса в Эр-Рияде для поддержки развертывания и эксплуатации облачного региона.

Соединенные Штаты

В течение следующего года мы добавим облачные регионы в Колумбусе, Огайо, и Далласе, Техас, предоставив клиентам, работающим в Северной Америке, емкость, необходимую для запуска критически важных сервисов с минимально возможной задержкой. Эти новые регионы США сделают наши услуги еще ближе к существующим клиентам, таким как J.B. Hunt Transport, Inc., которая внедряет облачные решения Google, чтобы помочь создать наиболее эффективную транспортную сеть в Северной Америке.

Помимо производительности и емкости

По мере того, как мы добавляем регионы в Северной и Южной Америке, Азии, Европе и на Ближнем Востоке, Google Cloud стремится и дальше помогать строить более устойчивое будущее и создавать возможности для всех.

У нас самое чистое облако в отрасли. Google была первой организацией такого размера, которая стала углеродно-нейтральной в 2007 году, и мы были первой крупной компанией, которая с 2017 года и с тех пор ежегодно на 100% обеспечивала потребление энергии возобновляемыми источниками энергии. Поскольку мы сейчас работаем над достижением к 2030 году круглосуточной безуглеродной энергии, мы гордимся тем, что поддерживаем наших клиентов облачной инфраструктурой и инструментами для снижения их воздействия на окружающую среду.

Помимо обезуглероживания нашего энергопотребления во всем мире, мы стремимся защищать права человека в каждой стране, где мы работаем. Это включает соблюдение Всеобщей декларации прав человека, а также стандартов, установленных в Руководящих принципах бизнеса и прав человека Организации Объединенных Наций и Принципах Глобальной сетевой инициативы. Мы гордимся тем, что являемся одним из основателей Глобальной сетевой инициативы, в рамках которой мы тесно сотрудничаем с гражданским обществом, учеными, инвесторами и коллегами из отрасли, чтобы защищать и продвигать свободу выражения мнений и конфиденциальность во всем мире, предоставляя высококачественный, актуальный и полезный контент.

Каждый раз, когда мы расширяем свою деятельность в новой стране, мы проводим тщательную проверку соблюдения прав человека. Это часто включает в себя внешние оценки прав человека, которые выявляют риски, которые мы тщательно анализируем и решаем, как бороться. Мы придерживаемся четкой позиции по запросам правительств на доступ к данным. Мы также недавно объявили об инициативе Trusted Cloud Principles, возглавляемой Google, Amazon, Microsoft и другими технологическими компаниями, для защиты прав клиентов при переходе в облако.

С самого начала миссия Google заключалась в том, чтобы систематизировать мировую информацию и сделать ее общедоступной и полезной. В рамках Google Cloud мы стремимся сделать то же самое для корпоративных организаций в соответствии с международными и местными стандартами. По мере того, как глобальный ландшафт продолжает развиваться, мы стремимся сотрудничать с правозащитными организациями и более широкой отраслью технологий для защиты прав человека в каждой стране, где мы работаем. Узнайте больше о наших усилиях по защите прав человека и глобальной облачной инфраструктуре.

Имея 29 облачных регионов и 88 зон, мы работаем в большем количестве регионов с несколькими зонами доступности, чем любой другой поставщик гипермасштабируемых облаков. Пока что в 2021 году мы открыли новые регионы в Варшаве (Польша), Дели (Индия), Мельбурне (Австралия) и Торонто (Канада), сделав самое чистое облако в отрасли ближе к большему количеству клиентов на разных континентах.

Развивая этот импульс, сегодня мы рады сообщить о дальнейших обновлениях нашей стратегии расширения.

Расширение нашей дорожной карты для региона Google Cloud

Чили

Сегодня мы с гордостью сообщаем, что наш облачный регион Сантьяго начал работу и готов помочь большему количеству клиентов и партнеров из Южной Америки построить будущее, ориентированное на цифровые технологии. Это наш первый облачный регион в Чили и второй в Южной Америке, дополняющий Сан-Паулу, который открылся в 2017 году.

Облачный регион Сантьяго приближает наши высокопроизводительные облачные сервисы с малой задержкой к клиентам по всей Латинской Америке, от финансовых учреждений, таких как Caja Los Andes, до поставщиков медицинских услуг, таких как Red Salud, и таких предприятий, как LATAM Airlines. Присоединяйтесь к нам, когда мы празднуем открытие облачного региона Сантьяго с нашими клиентами и местными руководителями Google.

Израиль

Сегодня мы рады сообщить, что наш регион Google Cloud в Израиле будет расположен недалеко от Тель-Авива. После запуска регион Тель-Авива позволит нам удовлетворить растущий спрос на облачные услуги в Израиле во всех отраслях, от розничной торговли до финансовых услуг и государственного сектора.

Израильские компании, такие как BreezoMeter, Haaretz, PayBox и Wix, уже работают в нашем облаке, что упрощает управление их бизнесом быстрее, безопаснее и надежнее.

Глобальная сеть Google Cloud помогает Wix достичь наилучшей производительности во всем мире. Например, с помощью Google Cloud CDN мы можем беспрепятственно обслуживать десятки миллионов запросов в день, гарантируя, что наши клиенты всегда будут получать отличные впечатления от работы в Интернете по всему мируЮджин Ольшенбаум, вице-президент по технологиям в Wix.

Недавно правительство Израиля выбрало Google Cloud для предоставления общедоступных облачных услуг всем государственным учреждениям всего штата, включая министерства, органы власти и государственные компании.

Германия

Наш второй облачный регион в Германии будет расположен в Берлине-Бранденбурге, дополняя существующий облачный регион во Франкфурте. После запуска наш облачный регион в Берлине-Бранденбурге укрепит нашу безопасную платформу для клиентов в Германии, включая организации государственного сектора и такие предприятия, как BMG, помогая им масштабироваться и адаптироваться к меняющимся требованиям.

В BMG мы постоянно продвигаем оцифровку, чтобы гарантировать, что когда наши артисты выпускают новую музыку, она эффективно продвигается по всему миру. Благодаря автоматическому масштабированию через BigQuery, отличной поддержке клиентов и понятному и простому пользовательскому интерфейсу Google Cloud имеет был партнером нашей технологической команды и не только. Новый регион Google Cloud в Берлине-Бранденбурге еще больше улучшит сотрудничество в масштабах компании и сделает данные более доступными для всех командГауравМиттал, вице-президент по информационным технологиям и системам в BMG

Саудовская Аравия

В прошлом году мы объявили о наших планах по развертыванию и эксплуатации облачного региона в Саудовской Аравии, в то время как местный стратегический реселлер, спонсируемый Aramco, будет предлагать облачные услуги предприятиям в Королевстве. Сегодня мы объявляем Даммам местом расположения этого облачного региона. По мере подготовки к запуску мы начнем набор сотрудников из офиса в Эр-Рияде для поддержки развертывания и эксплуатации облачного региона.

Соединенные Штаты

В течение следующего года мы добавим облачные регионы в Колумбусе, Огайо, и Далласе, Техас, предоставив клиентам, работающим в Северной Америке, емкость, необходимую для запуска критически важных сервисов с минимально возможной задержкой. Эти новые регионы США сделают наши услуги еще ближе к существующим клиентам, таким как J.B. Hunt Transport, Inc., которая внедряет облачные решения Google, чтобы помочь создать наиболее эффективную транспортную сеть в Северной Америке.

Помимо производительности и емкости

По мере того, как мы добавляем регионы в Северной и Южной Америке, Азии, Европе и на Ближнем Востоке, Google Cloud стремится и дальше помогать строить более устойчивое будущее и создавать возможности для всех.

У нас самое чистое облако в отрасли. Google была первой организацией такого размера, которая стала углеродно-нейтральной в 2007 году, и мы были первой крупной компанией, которая с 2017 года и с тех пор ежегодно на 100% обеспечивала потребление энергии возобновляемыми источниками энергии. Поскольку мы сейчас работаем над достижением к 2030 году круглосуточной безуглеродной энергии, мы гордимся тем, что поддерживаем наших клиентов облачной инфраструктурой и инструментами для снижения их воздействия на окружающую среду.

Помимо обезуглероживания нашего энергопотребления во всем мире, мы стремимся защищать права человека в каждой стране, где мы работаем. Это включает соблюдение Всеобщей декларации прав человека, а также стандартов, установленных в Руководящих принципах бизнеса и прав человека Организации Объединенных Наций и Принципах Глобальной сетевой инициативы. Мы гордимся тем, что являемся одним из основателей Глобальной сетевой инициативы, в рамках которой мы тесно сотрудничаем с гражданским обществом, учеными, инвесторами и коллегами из отрасли, чтобы защищать и продвигать свободу выражения мнений и конфиденциальность во всем мире, предоставляя высококачественный, актуальный и полезный контент.

Каждый раз, когда мы расширяем свою деятельность в новой стране, мы проводим тщательную проверку соблюдения прав человека. Это часто включает в себя внешние оценки прав человека, которые выявляют риски, которые мы тщательно анализируем и решаем, как бороться. Мы придерживаемся четкой позиции по запросам правительств на доступ к данным. Мы также недавно объявили об инициативе Trusted Cloud Principles, возглавляемой Google, Amazon, Microsoft и другими технологическими компаниями, для защиты прав клиентов при переходе в облако.

С самого начала миссия Google заключалась в том, чтобы систематизировать мировую информацию и сделать ее общедоступной и полезной. В рамках Google Cloud мы стремимся сделать то же самое для корпоративных организаций в соответствии с международными и местными стандартами. По мере того, как глобальный ландшафт продолжает развиваться, мы стремимся сотрудничать с правозащитными организациями и более широкой отраслью технологий для защиты прав человека в каждой стране, где мы работаем. Узнайте больше о наших усилиях по защите прав человека и глобальной облачной инфраструктуре.