Здравствуйте!

На связи выпуск Selectel — рассказываем о новых процессорах AMD EPYC Rome, страааааашно привлекательной хэллоуинской акции, S3-совместимом API в «Облачном хранилище» и мероприятиях, которые ждут вас в ноябре (о прошедших тоже не забыли). В конце письма — статьи в блоге и актуальные вакансии.

Не сбавляем темпы

Не сбавляем темпы

Агентство iKS-Consulting выпустило новый отчет «Российский рынок коммерческих дата-центров 2018–2023». Мы вошли в топ-5 поставщиков услуг по количеству стойко-мест. У нас 1904 стойки в шести дата-центрах, расположенных в Москве и Санкт-Петербурге. На достигнутом не останавливаемся, в следующем году планируем ввести более 1000 новых стоек. Обязательно будем держать вас в курсе.

Апдейты услуг

Сила в производительности ㅡ AMD EPYC Rome в Selectel

AMD EPYC Rome

Отличные новости для вас и повод гордости для нас — мы первыми в России предлагаем процессоры AMD EPYC Rome 7402P.

Они уже доступны в серверах произвольных конфигураций и совсем скоро появятся в новой конфигурации готовых серверов — AL11-SSD. Новые процессоры отличаются особой производительностью и безопасностью.

Для тех, кто сомневается, справятся ли AMD EPYC Rome с поставленными задачами, есть возможность бесплатно протестировать процессоры 7402P и 7552. Если у вас возникли вопросы, напишите нам.

selectel.ru/promo/amd/

Работать с «Облаком на базе VMware» стало еще удобнее

Не так давно мы писали о том, что в «Облаке на базе VMware» вы можете настроить каждому пользователю права доступа к vDC. Было? Было.

И вот еще одно новое полезное обновление — с ноября можно автоматизировать создание виртуальных сетей и их настройку при развертывании vDC. Прежде всего, это влияет на скорость. Так вам будет быстрее и проще настраивать инфраструктуру в облаке.

selectel.ru/services/cloud/vmware/

S3-совместимый API в боевом режиме

Мы закончили тестирование S3-совместимого API «Облачного хранилища» — проверили его под нагрузкой и остались довольны результатом. Надеемся, что и вы оцените новые возможности, ведь теперь эта фича реализована в «Облачном хранилища» в боевом режиме.

Используйте современные программные решения (Veeam Backup & Replication, Acronis Backup Gateway, Duplicity и другие) для автоматизации резервного копирования и восстановления данных в облаке без нарушения работы приложений. О том, как работать с S3-совместимым API, читайте в базе знаний.

selectel.ru/services/cloud/vmware/vmware-backups/

kb.selectel.ru/54789216.html

Акция: наводим страх на вредителей

И хоть Хэллоуин уже прошел: сняты костюмы мертвых невест, смыт грим Джокеров и мумии обратно распутаны в приличных людей, — наша акция по защите от хакерских атак действует до 21 ноября. Она не позволит превратить ваши труды и проекты в тыкву.

Что это значит? При заказе любого выделенного сервера, кроме линеек Chipcore и Discount Line, вы получаете бесплатную базовую защиту сайта или защиту от DDoS-атак на год. Подробнее об акции читайте на сайте.

selectel.ru/promo/halloween/

Спасибо, было хорошо

Митап по системному администрированию

3 октября в Selectel в рамках серии Selectel MeetUp прошло мероприятие для системных администраторов. Коллеги из Cogia.de, «Островок», Digital Vision Labs и Selectel рассказали о Kubernetes, legacy code в современных системах и работе администраторов с другими отделами. Мы все записали и готовы этим поделиться — смотрите записи встречи в блоге и задавайте вопросы в комментариях.

blog.selectel.ru/selectel-meetup-sistemnoe-administrirovanie/

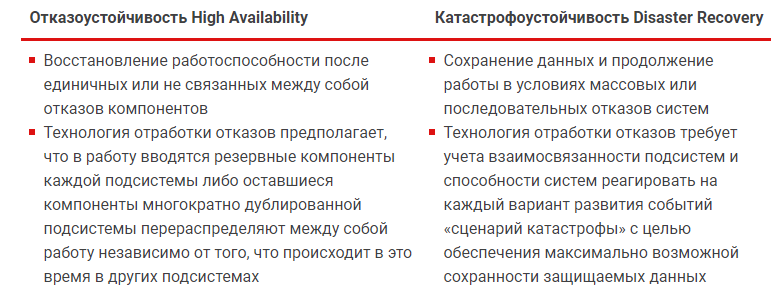

Selectel Networking Academy

По традиции собрались с коллегами-сетевиками поговорить о новых технологиях. Представители Extreme Networks, Juniper Networks, Huawei, Arista Networks и Selectel выступили с докладами о сетевых продуктах и их применении, они рассказали про меры обеспечения стабильной работы инфраструктуры. У нас уже готов отчет по горячим следам мероприятия и опубликованы фотографии в социальных сетях.

blog.selectel.ru/net-academy/

«Хакатон — выспишься потом!»

Мы это сделали — в октябре провели первый внешний Хакатон. Было очень здорово: 30 команд из разных городов России, 4 проектных направления, 2 дня безостановочного потока идей и мыслей и, кто знает, сколько литров выпитого кофе. Подробнее о том, как все прошло, читайте в нашем блоге.

blog.selectel.ru/hackathon-2019/

Еще один повод встретиться

Все на Слёрм

18–20 ноября в Москве наши друзья-партнеры Southbridge проводят Слёрм Базовый по Kubernetes для тех, кто только начинает осваивать технологию. Каждый участник создаст кластер и развернет в нем приложение.

22-24 ноября для опытных инженеров Kubernetes ребята проводят Слёрм Мега. Там разберут нюансы установки и конфигурации production-ready кластера (he-not-so-easy-way), механизмы обеспечения безопасности и отказоустойчивости приложений.

В обоих случаях Selectel предоставляет облако для практики. И что еще приятнее, дает скидку 5% по промокоду Selectel. Регистрируйтесь, новички — сюда, продвинутые — сюда.

slurm.io/slurm

slurm.io/mega

Highload++

7-8 ноября будем в Москве на конференции для разработчиков высоконагруженных систем — HighLoad++. Все в лучших традициях: стенд, активности и Тирексы. Обязательно приходите знакомиться. Если вы из Санкт-Петербурга, не беда. В этом году Selectel помогает организовать телемост. Да-да, вы можете просто прийти в наш уютный конференц-зал на Цветочной и окунуться в атмосферу HighLoad++ (побывать на премии, задать вопросы спикерам, получить раздатку и поучаствовать в активностях на стендах), не покидая родного города. Мест все меньше, регистрируйтесь.

www.highload.ru/moscow/2019/telemost

CNews Forum

7 ноября встретимся с коллегами из IT-сферы на «CNews Forum 2019: Информационные технологии завтра», чтобы обсудить ключевые вопросы и актуальные проблемы рынка IT. Организаторы обещают 1 500 участников из госсектора, бизнеса и IT. Наш коллега Владислав Кирпинский выступит с докладом «Суперкомпьютер в аренду: создание программно-определяемого сервера для тестирования SAP HANA». Не пропустите такое мероприятие — регистрируйтесь.

forum.cnews.ru/

DevGamm

21 и 22 ноября Selectel будет в Минске на DevGamm — крупнейшей конференции для профессионалов игровой индустрии в России, Украине и Беларуси. Разработчики игр, новички индустрии, более 70 докладов и стенд Selectel, который ни с чем не спутать. Приходите на наш стенд общаться. Будем всем рады!

devgamm.com/minsk2019/ru/