Мы начинаем проверку производителя

Наши центры обработки данных являются предметом глобальной проверочной кампании производителя после обнаружения потенциального производственного дефекта.

Дефект касается наших электрических выключателей в Европе и встречается очень редко при работе оборудования.

Мы начинаем проверку производителя в нашем центре обработки данных в Страсбурге с 24 по 27 сентября.

Операции проверки выполняются без ущерба для непрерывности обслуживания путем переключения нагрузки на вторичный источник питания, резервное копирование которого будет доступно.

Сегодня в Страсбурге начнутся проверки

После проверок, которые мы реализовали во всех центрах обработки данных, мы приступили к работе по оптимизации электромонтажа аварийных электросетей Roubaix.

Поэтому мы будем работать с изменениями на RBX-1, RBX-2, RBX-3 и RBX-4, чтобы согласовать их с последними стандартами OVH.

Часть запланированного вмешательства заключается в добавлении низковольтных генераторов.

Эта операция будет проводиться с любой потерей мощности и не повлияет на непрерывность обслуживания.

Вмешательства запланированы на 2 октября в 5 утра (UTC + 1) до 11 октября в 18:00 (UTC + 1).

RBX-1: 3, 4, 9, 10 и 11 октября

RBX-2: 2, 4, 9 и 11 октября

RBX-3: 2 и 4 октября

RBX-4: 8 октября, 9 и 10 октября

Дефект касается наших электрических выключателей в Европе и встречается очень редко при работе оборудования.

Мы начинаем проверку производителя в нашем центре обработки данных в Страсбурге с 24 по 27 сентября.

Операции проверки выполняются без ущерба для непрерывности обслуживания путем переключения нагрузки на вторичный источник питания, резервное копирование которого будет доступно.

Сегодня в Страсбурге начнутся проверки

После проверок, которые мы реализовали во всех центрах обработки данных, мы приступили к работе по оптимизации электромонтажа аварийных электросетей Roubaix.

Поэтому мы будем работать с изменениями на RBX-1, RBX-2, RBX-3 и RBX-4, чтобы согласовать их с последними стандартами OVH.

Часть запланированного вмешательства заключается в добавлении низковольтных генераторов.

Эта операция будет проводиться с любой потерей мощности и не повлияет на непрерывность обслуживания.

Вмешательства запланированы на 2 октября в 5 утра (UTC + 1) до 11 октября в 18:00 (UTC + 1).

RBX-1: 3, 4, 9, 10 и 11 октября

RBX-2: 2, 4, 9 и 11 октября

RBX-3: 2 и 4 октября

RBX-4: 8 октября, 9 и 10 октября

Получение высшего рейтинга от независимого центра HostAdvice

Компания ProHоster получила вознаграждение HostAdvice Uptime Reward от известного центра информации о хостингах HostAdvice. Мы прошли 2-х месячное тестирование и наш Uptime наших серверов составил 99,9%. Наша команда ежедневно работает над повышением качества услуг и успешно достигает целей.

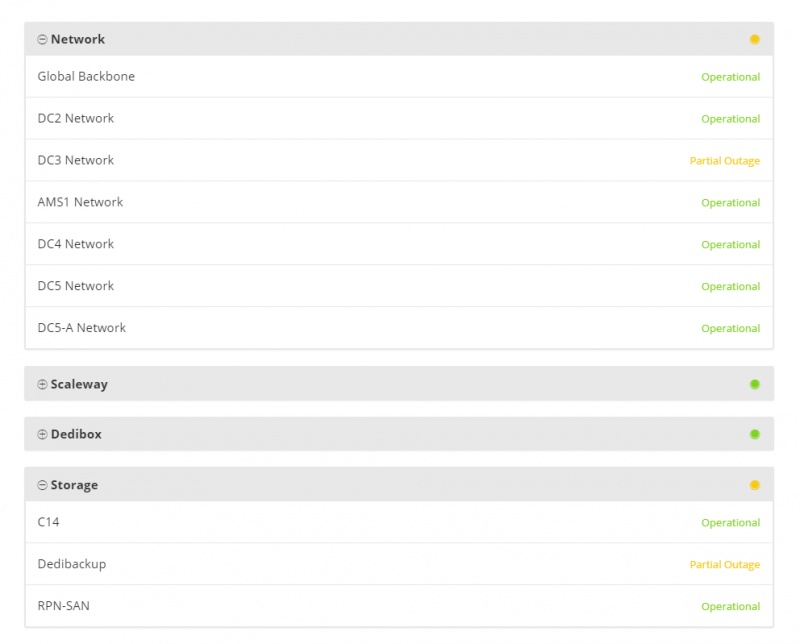

New version of status.online.net is live

Массовая атака на сайты с CMS WordPress

Поражаются сайты с необновлённым движком, при этом эксплуатируются уязвимости, для которых уже выпущены патчи.

Всех пользователей WordPress просим убедиться, что движок сайта и установленные плагины обновлены до самой свежей версии.

www.opennet.ru/opennews/art.shtml?num=49318

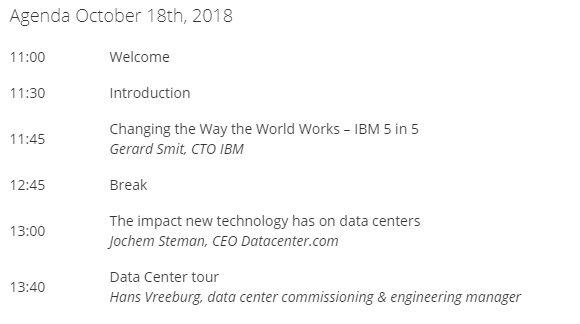

October 18th, 2018: How innovation will change the Way the World Works

Технологические изменения идут очень быстро, это относится к индустрии центров обработки данных, а также ко всему в нашей повседневной жизни. Смена технологий и цифровая трансформация начинается сегодня. Звучит немного woolly? Да, но на самом деле вы знаете, что это правда. Знаете ли вы, как ответственный ИТ-специалист, что будет с вами делать, что будет влиять на вашу компанию или вашу собственную жизнь?

IBM и Datacenter.com объединяют свои силы. На этом интерактивном обеденном и обучающем мероприятии мы даем вам необходимую информацию, чтобы расширить ваши знания. Джерард Смит, главный технический директор IBM и уважаемый инженер IBM, подробно расскажут о прогнозе IBM «5 в 5» в ближайшем будущем с такими темами, как blockchain, криптография и искусственный интеллект (AI).

Занятия и занятия

Благодаря небольшим обедам и занятиям, мы хотим поделиться знаниями и опытом в интерактивном режиме в области инноваций и бизнес-решений.

Место нахождения

Интерактивные обеденные и обучающие занятия организованы в флагманском центре данных Datacenter.com в Амстердаме. Это место предлагает достаточную (бесплатную) парковку и находится прямо на автомагистралях A9 и A10.

Datacenter.com

Keienbergweg 22

1101 GB Amsterdam

Cross Connects too Expensive?

Регулярно я получаю комментарий, что кросс-соединения слишком дороги и что это маржинальный продукт для нашей отрасли. Соединения имеют решающее значение для подключения наших клиентов к нашим партнерам по подключению. В этом блоге я дам свое видение Cross Connects и поделитесь коммерческой информацией по этому вопросу.

Что означает «Cross Connect» в центрах обработки данных?

Перекрестные подключения — это физические кабели, которые позволяют легко устанавливать прямые соединения между двумя разными терминалами терминации в центре обработки данных. Как правило, кросс-соединение используется для подключения одного или нескольких несущих к вашей ИТ-среде.

Нейтралитет является ключевым

Как нейтральный центр обработки данных на 100% (см. Сообщение в блоге: Блог CEO: Neutral Data Center), мы считаем, что сетевой нейтралитет является ключевым элементом для предоставления нашим клиентам и деловым партнерам открытой платформы для связи друг с другом. По моему мнению, нейтральность сети в наших центрах обработки данных означает, что мы относимся к каждому пользователю одинаково, не отдавая предпочтение конкретным клиентам или партнерам. Как указывает наш корпоративный слоган, мы предлагаем Фонд цифровой экономики, и связь является важной частью этого. Они поощряют взаимную связь между нашими клиентами и партнерами.

Отчасти нейтралитет заключается в том, что мы, как и Datacenter.com, не предлагаем никаких услуг связи, таких как IP Transit, Cloud Connect и т. Д. Сами. Мы на 100% нейтральны, что означает, что мы также на 100% ориентированы на партнеров, мы не конкурируем. Это создает здоровую экосистему на наших объектах. Мы твердо убеждены в том, что важно создать эту сильную экосистему между различными партнерами и клиентами в наших центрах обработки данных. Выгода для наших клиентов заключается в том, что они действительно свободны выбирать лучший сервис, соответствующий их бизнесу. Он также предлагает нашим партнерам одинаковое игровое поле.

Cross Connects слишком дорого?

Утверждение: «Cross Connects слишком дороги» не редкость, но определить «слишком дорого»?

В контексте открытости есть ряд проблем, которые мы как организация должны учитывать. Мы инвестировали в премиальную волоконную сеть, в нашем случае мы тесно сотрудничаем с Corning. Инвестирование в высококачественные волокна имеет решающее значение для обеспечения стабильных кросс-соединений с низкой задержкой.

В дополнение к физическим кабелям мы имеем дело с сотнями метров высококачественных лотков для волокон, которые на 100% разделены по всему зданию и используются только для внутренней волоконной сети. Кроме того, мы имеем дело со строительством, администрированием и обслуживанием всей окружающей среды.

Итак, мой вопрос: «Что слишком дорого?» В настоящее время мы взимаем € 22,50 в месяц за Fiber Cross Connect на нашем объекте. Это сильно контрастирует со многими другими центрами обработки данных. Но это соответствует нашей модели для создания сильных экосистем в наших объектах. Cross Connects — это часть, которая часто «забывается» при сравнении между различными центрами обработки данных, когда речь заходит об общей стоимости в месяц, но она может существенно повлиять на ваши общие затраты.

Связь важна

Связность имеет большое значение, и в качестве нейтрального центра обработки данных у нас есть облегчающая роль для наших клиентов и партнеров. Наша убежденность в том, что 100% нейтралитет — это то, как мы должны работать, несмотря на то, что на рынке есть поворот, где центры обработки данных будут предлагать все больше и больше услуг. Я понимаю мотивацию наших коллег-провайдеров центров обработки данных, но мы разные. В конечном счете именно заказчик определяет, какое решение является правильным.

На основе различных вопросов от клиентов, партнеров и заинтересованных сторон я, как генеральный директор Datacenter.com, отвечаю на несколько сообщений в блогах. У вас есть вопросы, замечания или вы просто хотите передумать? Тогда свяжитесь со мной, пожалуйста, напрямую.

Jochem Steman, генеральный директор Datacenter.com

Граничные вычислительные центры и центры обработки данных

Мир становится все быстрее. Мы ожидаем лучшего опыта работы с клиентами, проблемы должны быть решены сразу, товары должны прибыть на следующий день после того, как мы закажем их или даже в тот же день, что и Amazon.com и Bol.com, и мы привыкли общаться с кем угодно, где угодно, в любое время. Это повышает потребность в краевых вычислениях.

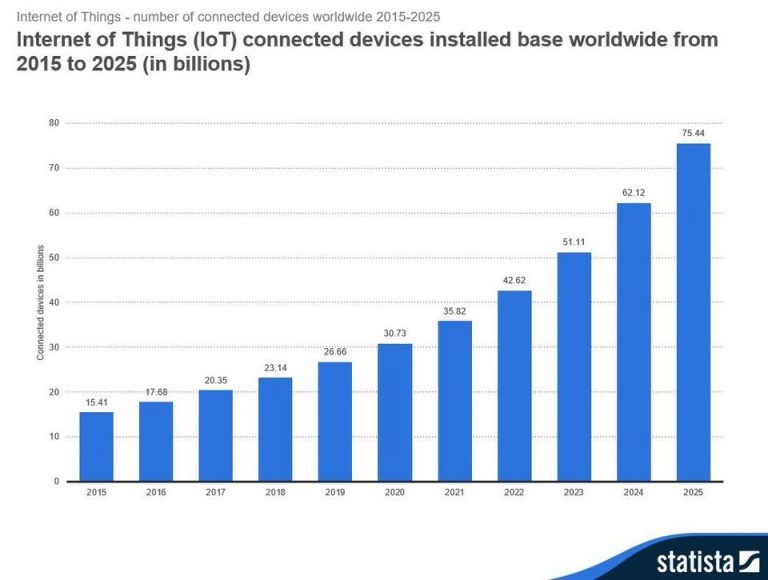

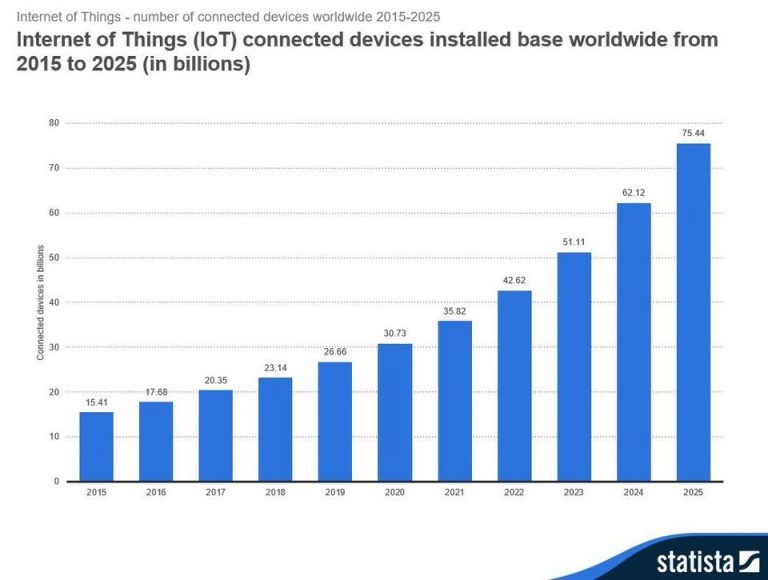

Для предприятий эта тенденция отражается в увеличении спроса на обработку данных в режиме реального времени. Посмотрите на тенденции, которые будут включать в себя следующее поколение инноваций, таких как искусственный интеллект (AI) и Интернет вещей (IoT): они приводят к росту объема производства данных. Как уже упоминалось в нашем предыдущем блоге: «Как Internet of Things (IoT) изменит центры обработки данных, мы поделились тем, что Statista ожидает, что к 2025 году количество установленных устройств IoT будет превышать 74.5B. Такие устройства, как подключенные автомобили, умные беспилотные летательные аппараты, интеллектуальная аренда

Итак, что такое край?

Давайте начнем с определения граничных вычислений:

В настоящее время краевые вычисления — это скорее концепция, чем отрывной продукт. Граничные вычисления — это практика обработки данных рядом с краем вашей сети, где генерируются данные, а не в централизованных центрах обработки данных. Термин «край» используется во многих отношениях, но, возможно, описание доктора Тома Брадичича является лучшим: край — это место действия. Это производственный этаж, здание, кампус, город, ваш дом, ветряная электростанция, электростанция, телекоммуникационный форпост, в вашем автомобиле, на небе или под морем. Это везде, где есть все, и именно там «вещи» находятся в Интернете Вещей.

Почему центры данных Edge

По мере расширения Internet of Things (IoT) огромные объемы данных требуют более быстрой обработки и повышения безопасности. Граничные центры данных позволяют организациям:

Граничные вычисления и будущее центра обработки данных

«Традиционный» дата-центр не будет устаревать любыми средствами и будет по-прежнему использоваться для широкого круга функций, но рост краевых вычислений вызывает увеличение большего числа небольших центров обработки данных, построенных ближе к населенным пунктам, таким как города, кампусы и бизнес-парки. Таким образом, инфраструктура центра обработки данных может меняться и постепенно превращаться в более распределенную модель. Системы с граничным управлением будут работать вместе с облаком, и огромная модель центров обработки данных будет по-прежнему процветать и быть жизненно важной для всех видов бизнеса. По мере увеличения спроса на периферийные устройства и приложения эта часть сети может видеть большой рост.

Для предприятий эта тенденция отражается в увеличении спроса на обработку данных в режиме реального времени. Посмотрите на тенденции, которые будут включать в себя следующее поколение инноваций, таких как искусственный интеллект (AI) и Интернет вещей (IoT): они приводят к росту объема производства данных. Как уже упоминалось в нашем предыдущем блоге: «Как Internet of Things (IoT) изменит центры обработки данных, мы поделились тем, что Statista ожидает, что к 2025 году количество установленных устройств IoT будет превышать 74.5B. Такие устройства, как подключенные автомобили, умные беспилотные летательные аппараты, интеллектуальная аренда

Итак, что такое край?

Давайте начнем с определения граничных вычислений:

Edge computing — это распределенная открытая ИТ-архитектура с децентрализованной вычислительной мощностью, позволяющая использовать технологии мобильных вычислений и Интернета Things. В пограничных вычислениях данные обрабатываются самим устройством или локальным сервером, а не передаются в центр обработки данных

В настоящее время краевые вычисления — это скорее концепция, чем отрывной продукт. Граничные вычисления — это практика обработки данных рядом с краем вашей сети, где генерируются данные, а не в централизованных центрах обработки данных. Термин «край» используется во многих отношениях, но, возможно, описание доктора Тома Брадичича является лучшим: край — это место действия. Это производственный этаж, здание, кампус, город, ваш дом, ветряная электростанция, электростанция, телекоммуникационный форпост, в вашем автомобиле, на небе или под морем. Это везде, где есть все, и именно там «вещи» находятся в Интернете Вещей.

Почему центры данных Edge

По мере расширения Internet of Things (IoT) огромные объемы данных требуют более быстрой обработки и повышения безопасности. Граничные центры данных позволяют организациям:

- Минимизировать задержку. Существует много приложений, требующих немедленного понимания и контроля, и любая латентность невыносима.

- Уменьшение полосы пропускания — отправка больших наборов данных в облако может потребовать огромную пропускную способность.

- Более низкая стоимость. Даже если пропускная способность доступна, это может быть дорогостоящим.

- Уменьшение угроз. Обработка данных на локальном компьютере может снизить уязвимости системы безопасности. Передача данных по различным сетям просто более подвержена атакам и нарушениям.

- Обеспечение соблюдения. Законы и корпоративная политика регулируют дистанционную передачу данных. Например, некоторые страны запрещают компаниям перемещать личные данные своих граждан за пределы своих границ.

Граничные вычисления и будущее центра обработки данных

«Традиционный» дата-центр не будет устаревать любыми средствами и будет по-прежнему использоваться для широкого круга функций, но рост краевых вычислений вызывает увеличение большего числа небольших центров обработки данных, построенных ближе к населенным пунктам, таким как города, кампусы и бизнес-парки. Таким образом, инфраструктура центра обработки данных может меняться и постепенно превращаться в более распределенную модель. Системы с граничным управлением будут работать вместе с облаком, и огромная модель центров обработки данных будет по-прежнему процветать и быть жизненно важной для всех видов бизнеса. По мере увеличения спроса на периферийные устройства и приложения эта часть сети может видеть большой рост.

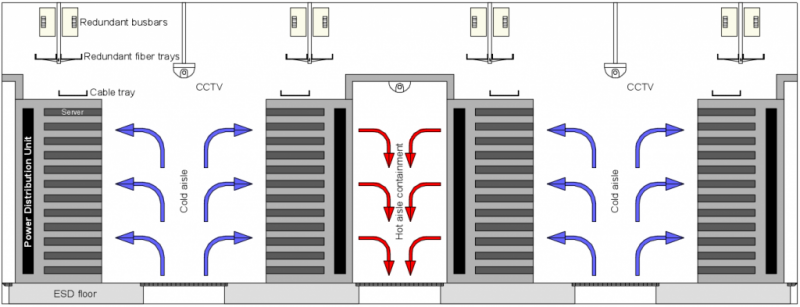

Основы распространения

Для меня центр обработки данных — это всего лишь простая оболочка, которая обеспечивает три основных требования: питание, охлаждение и подключение. Позвольте мне принять вас на виртуальном туре, как распространение работает в современном дата-центре. Я просто сосредоточусь на выделенных комнатах, а не на части распределения к ней.

распределение

Одним из наиболее важных факторов при выборе центра обработки данных является правильное распределение вашего кабинета. Вам нужен лучший и безопасный способ получить ваши основные требования. Каждая комната — это отдельный отсек: событие в одной комнате не должно влиять на другие комнаты в центре обработки данных.

Мощность

Начнем с самого знакомого: власть. Независимо от того, используете ли вы один канал или несколько, вам нужен способ получить питание от вашего оборудования. Я думаю, что все центры обработки данных должны использовать сборные шины: единственную систему, которая предлагает гибкость и является будущим доказательством. В идеале, распределение мощности должно быть установлено над шкафами. Это создает еще большую гибкость и предотвращает человеческие ошибки: все мы были свидетелями того, что неправильный кабинет был отключен из-за тусклой, маленькой окружающей среды, которая находится под фальшполом. Говоря о фальшполе: это устаревший способ получить требуемую мощность в шкафу.

Фальшпол может вызвать много путаницы, потому что он темный и имеет ограниченное рабочее пространство; повышая риск человеческой ошибки. Но почему возникают эти ошибки? В большинстве случаев что-то нужно было сделать быстро, и был прослежен неправильный черный силовой кабель. Повышенная позиция дает вам больше контроля над тем, кто может достичь распределения мощности. Вы можете даже использовать расширенное программное обеспечение камеры для предотвращения и / или контроля доступа людей к нему.

связь

Не только распределение мощности должно быть установлено над шкафами; То же самое относится к подключению. Размещение ваших волокон или кабелей выше хорошо, но это можно сделать еще лучше. Отдельные кабельные лотки необходимы для разделения соединений на две группы: инфраструктура клиента и центра обработки данных. Это означает, что дата-центр использует свой выделенный путь распространения для соединений к несущим или другим конкретным местам в центре обработки данных. У клиента, с другой стороны, есть собственный кабельный лоток для подключения внутри шкафа. Это предотвращает человеческие ошибки, влияющие на других клиентов.

охлаждение

Тепло, генерируемое оборудованием в центре обработки данных, должно охлаждаться охлаждающими устройствами. Неправильное распределение охлаждения по направлению к корпусу вызывает множество проблем. Многие центры обработки данных используют фиксированный дизайн для их охлаждения на основе стандартного расчета. Это устраняет любую гибкость в связи с будущими разработками: нелегко было увеличить холодопроизводительность. Система охлаждения должна быть гибкой и надежной в будущем.

Установка охлаждающих устройств выше или ниже пробела позволяет установить необходимое количество охлаждения в коридоре. Хорошо спроектированный дизайн обеспечивает гибкость: возможность установки или перемещения (новых) охлаждающих устройств, когда это необходимо. Это предотвращает появление горячих точек или неэффективное охлаждение.

Рождественская елка

Datacenter.com реализовал настоящий кусок искусства. Мы разработали эффективное решение для объединения распределения мощности с основными лотками для волокон в MMR (Meet Me Rooms). Учитывая его древовидную форму, мы назвали ее Рождественской елкой.

Резервная система сборных шин устанавливается в верхней части великолепно спроектированной системы подвески. Под ними находятся избыточные лотки для волокон, каждый из которых имеет собственный выделенный маршрут от MMR до шкафа. Эти волокна на 100% разделены и объединяются только после входа в шкаф. В нижней части системы поддержки мы установили заземляющее соединение для шкафа.

В каждом шкафу есть верхний кабель для наших клиентов. Этот лоток полностью и физически отделен от Рождественской елки, что обеспечивает безопасную работу. Для большей безопасности каждая часть центра обработки данных контролируется CCTV, защищая бизнес наших клиентов.

Вам нужно будет поверить в это, поэтому, пожалуйста, приезжайте и посетите наш центр обработки данных AMS1, чтобы действительно узнать, как должен быть сконструирован дата-центр.

Ханс Врибург

Datacenter Ввод в эксплуатацию и инженерный менеджер Datacenter.com

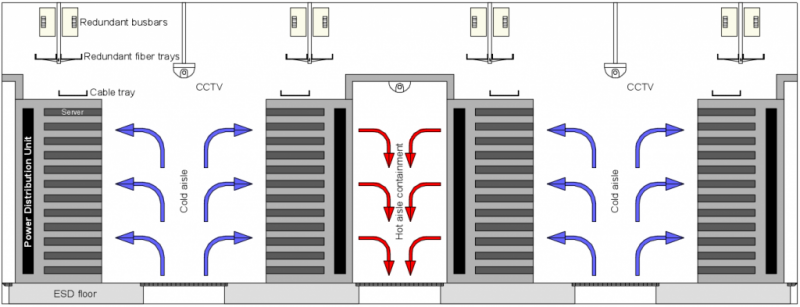

распределение

Одним из наиболее важных факторов при выборе центра обработки данных является правильное распределение вашего кабинета. Вам нужен лучший и безопасный способ получить ваши основные требования. Каждая комната — это отдельный отсек: событие в одной комнате не должно влиять на другие комнаты в центре обработки данных.

Мощность

Начнем с самого знакомого: власть. Независимо от того, используете ли вы один канал или несколько, вам нужен способ получить питание от вашего оборудования. Я думаю, что все центры обработки данных должны использовать сборные шины: единственную систему, которая предлагает гибкость и является будущим доказательством. В идеале, распределение мощности должно быть установлено над шкафами. Это создает еще большую гибкость и предотвращает человеческие ошибки: все мы были свидетелями того, что неправильный кабинет был отключен из-за тусклой, маленькой окружающей среды, которая находится под фальшполом. Говоря о фальшполе: это устаревший способ получить требуемую мощность в шкафу.

Фальшпол может вызвать много путаницы, потому что он темный и имеет ограниченное рабочее пространство; повышая риск человеческой ошибки. Но почему возникают эти ошибки? В большинстве случаев что-то нужно было сделать быстро, и был прослежен неправильный черный силовой кабель. Повышенная позиция дает вам больше контроля над тем, кто может достичь распределения мощности. Вы можете даже использовать расширенное программное обеспечение камеры для предотвращения и / или контроля доступа людей к нему.

связь

Не только распределение мощности должно быть установлено над шкафами; То же самое относится к подключению. Размещение ваших волокон или кабелей выше хорошо, но это можно сделать еще лучше. Отдельные кабельные лотки необходимы для разделения соединений на две группы: инфраструктура клиента и центра обработки данных. Это означает, что дата-центр использует свой выделенный путь распространения для соединений к несущим или другим конкретным местам в центре обработки данных. У клиента, с другой стороны, есть собственный кабельный лоток для подключения внутри шкафа. Это предотвращает человеческие ошибки, влияющие на других клиентов.

охлаждение

Тепло, генерируемое оборудованием в центре обработки данных, должно охлаждаться охлаждающими устройствами. Неправильное распределение охлаждения по направлению к корпусу вызывает множество проблем. Многие центры обработки данных используют фиксированный дизайн для их охлаждения на основе стандартного расчета. Это устраняет любую гибкость в связи с будущими разработками: нелегко было увеличить холодопроизводительность. Система охлаждения должна быть гибкой и надежной в будущем.

Установка охлаждающих устройств выше или ниже пробела позволяет установить необходимое количество охлаждения в коридоре. Хорошо спроектированный дизайн обеспечивает гибкость: возможность установки или перемещения (новых) охлаждающих устройств, когда это необходимо. Это предотвращает появление горячих точек или неэффективное охлаждение.

Рождественская елка

Datacenter.com реализовал настоящий кусок искусства. Мы разработали эффективное решение для объединения распределения мощности с основными лотками для волокон в MMR (Meet Me Rooms). Учитывая его древовидную форму, мы назвали ее Рождественской елкой.

Резервная система сборных шин устанавливается в верхней части великолепно спроектированной системы подвески. Под ними находятся избыточные лотки для волокон, каждый из которых имеет собственный выделенный маршрут от MMR до шкафа. Эти волокна на 100% разделены и объединяются только после входа в шкаф. В нижней части системы поддержки мы установили заземляющее соединение для шкафа.

В каждом шкафу есть верхний кабель для наших клиентов. Этот лоток полностью и физически отделен от Рождественской елки, что обеспечивает безопасную работу. Для большей безопасности каждая часть центра обработки данных контролируется CCTV, защищая бизнес наших клиентов.

Вам нужно будет поверить в это, поэтому, пожалуйста, приезжайте и посетите наш центр обработки данных AMS1, чтобы действительно узнать, как должен быть сконструирован дата-центр.

Ханс Врибург

Datacenter Ввод в эксплуатацию и инженерный менеджер Datacenter.com

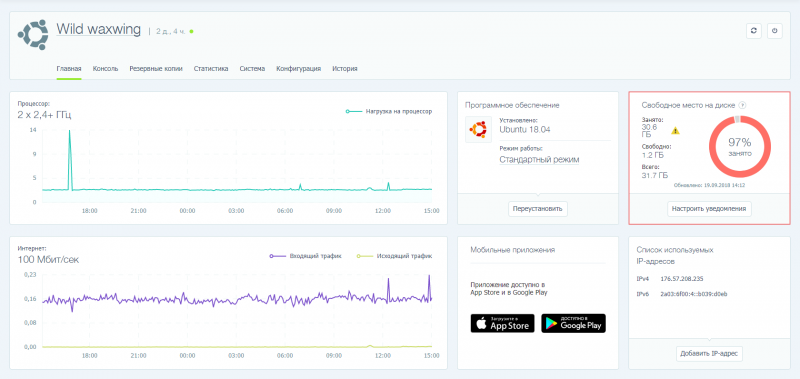

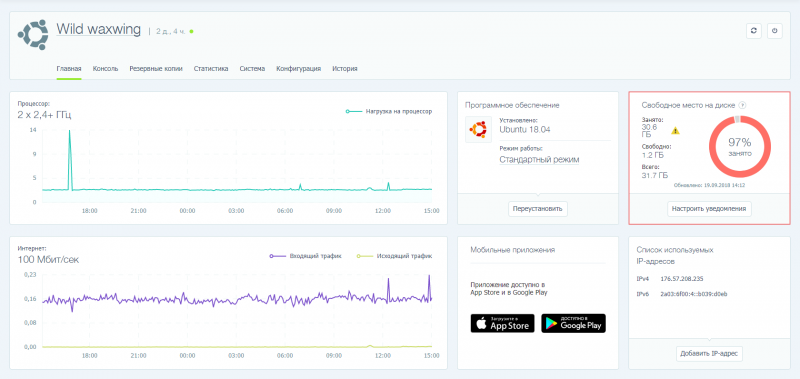

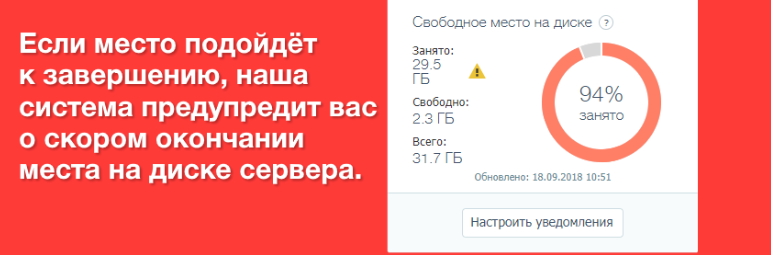

Под контролем: инструмент для мониторинга диска VDS сервера

Мы в Timeweb продолжаем развивать виртуальные серверы и рассказывать об этом.

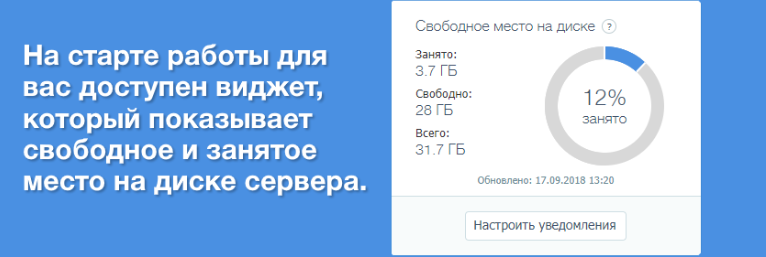

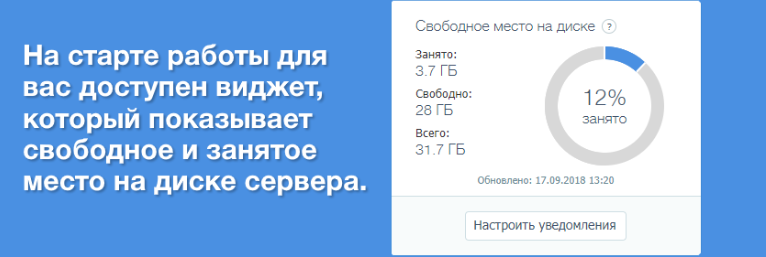

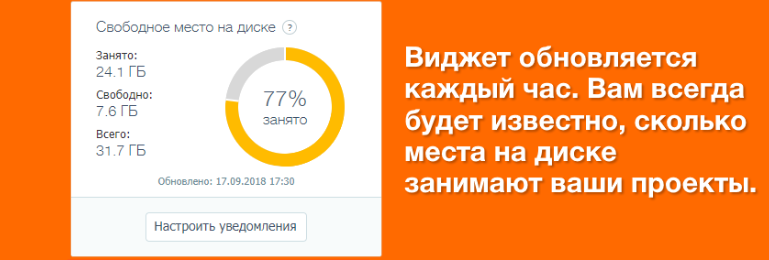

В сентябре клиентам VDS Evo мы предоставили возможность мониторинга занятости дискового пространства. Теперь клиент может получить информацию по занятости дискового пространства, используя виджет на странице сервера или из уведомлений по почте и SMS.

Зачем?

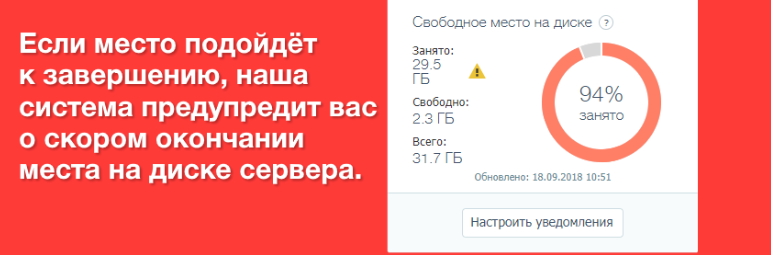

Наверное, каждый сталкивался с ситуацией, когда место на диске подходило к концу. Разросшийся лог, устаревшие резервные копии или логическая ошибка в скрипте приводили к некорректной работе сайта или всего сервера.

Виртуальные серверы — продукт, где хостинг-провайдер сознательно не погружается в клиентские файлы. Вы выбираете нужную ОС (Ubuntu, Debian, CentOS, Windows Server, др), получаете root-доступ и приступаете к работе. А хостинг поддерживает работоспособность всей системы (виртуализация, сеть, интерфейсы), не вдаваясь в детали проекта клиента.

Однако раз за разом, получая заявки с претензией на недоступность сайта из-за того, что диск виртуального сервера переполнен, возникла мысль дополнить инструменты панели тем, что, как теперь кажется, должно быть в продукте по умолчанию — мониторингом диска.

Вам не нужно ставить дополнительные серверные панели, чтобы оценить внедренный инструмент. Всё доступно сразу после создания своего первого сервера.

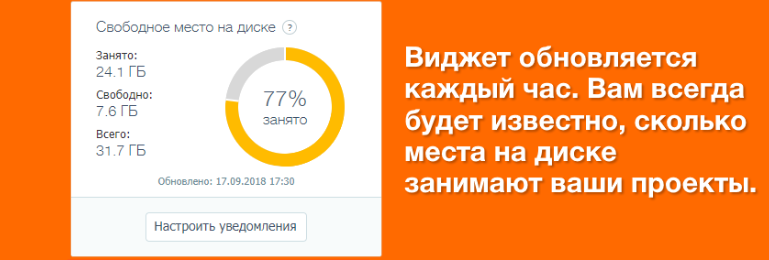

Как это работает

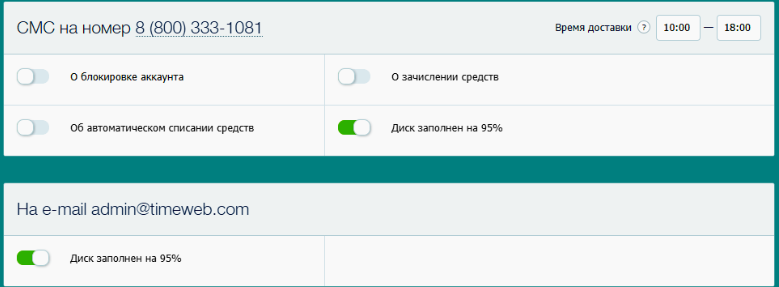

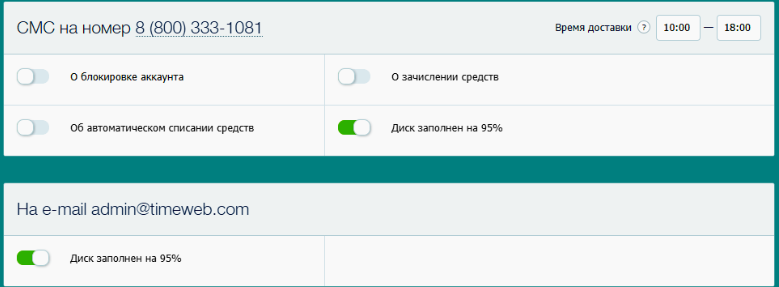

Вы всегда будете знать, когда место на диске подойдёт к концу. Для этого мы сделали возможность получать оповещения на почту и по SMS.

По мере роста собственного веб-проекта он неизбежно начинает занимать больше места из-за наполнения его контентом. Также формируются логи, резервные копии, разрастается база данных, поэтому важно своевременно узнать, когда место на диске приблизится к окончанию.

Зайдите в раздел «Уведомления» и укажите, хотели бы вы получать сообщения круглосуточно при переполнении диска или в определённое время. Вы сами выбираете, стоит ли отправлять такую информацию на e-mail или SMS.

Как шла разработка

Для сбора метрик решили использовать готовую библиотеку libguestfs, так как она хороша в плане безопасности и поддержки разнообразных файловых систем. Поддерживаются буквально все файловые системы наших клиентов, кроме ReFS на некоторых VDS на ОС Windows.

Сложностей по внедрению как таковых не было, так как мы заранее планировали фичу и очень подробно расписали реализацию. Но это нас не спасло.

На первом командном собрании, когда казалось, что все тонкости учтены, от разработчиков поступило достаточно много корректировок и идей. В итоге это вылилось в длинный трактат из 13 пунктов, которые мы обдумывали и после внедряли.

Релиз инструмента прошёл в 2 этапа. В начале мы раскатали его на 10% клиентов, а через неделю открыли его всем. В 1 партии нам пришло всего 3 обращения, где были подозрения, что наш инструмент не работает, но при индивидуальном разборе мы выяснили — ошибок нет, сбор данных работает верно.

Подводим итоги

Сейчас инструмент внедрён и доступен всем клиентам, наряду с привычным инструментарием. Мы уже получили первые отзывы, однако планируем и дальше собирать обратную связь, которая позволит дополнить виджет новыми функциями или добавить совершенно новый элемент для большего удобства клиентов.

timeweb.com/ru/services/vds/

В сентябре клиентам VDS Evo мы предоставили возможность мониторинга занятости дискового пространства. Теперь клиент может получить информацию по занятости дискового пространства, используя виджет на странице сервера или из уведомлений по почте и SMS.

Зачем?

Наверное, каждый сталкивался с ситуацией, когда место на диске подходило к концу. Разросшийся лог, устаревшие резервные копии или логическая ошибка в скрипте приводили к некорректной работе сайта или всего сервера.

Виртуальные серверы — продукт, где хостинг-провайдер сознательно не погружается в клиентские файлы. Вы выбираете нужную ОС (Ubuntu, Debian, CentOS, Windows Server, др), получаете root-доступ и приступаете к работе. А хостинг поддерживает работоспособность всей системы (виртуализация, сеть, интерфейсы), не вдаваясь в детали проекта клиента.

Однако раз за разом, получая заявки с претензией на недоступность сайта из-за того, что диск виртуального сервера переполнен, возникла мысль дополнить инструменты панели тем, что, как теперь кажется, должно быть в продукте по умолчанию — мониторингом диска.

Вам не нужно ставить дополнительные серверные панели, чтобы оценить внедренный инструмент. Всё доступно сразу после создания своего первого сервера.

Как это работает

Вы всегда будете знать, когда место на диске подойдёт к концу. Для этого мы сделали возможность получать оповещения на почту и по SMS.

По мере роста собственного веб-проекта он неизбежно начинает занимать больше места из-за наполнения его контентом. Также формируются логи, резервные копии, разрастается база данных, поэтому важно своевременно узнать, когда место на диске приблизится к окончанию.

Зайдите в раздел «Уведомления» и укажите, хотели бы вы получать сообщения круглосуточно при переполнении диска или в определённое время. Вы сами выбираете, стоит ли отправлять такую информацию на e-mail или SMS.

Как шла разработка

Для сбора метрик решили использовать готовую библиотеку libguestfs, так как она хороша в плане безопасности и поддержки разнообразных файловых систем. Поддерживаются буквально все файловые системы наших клиентов, кроме ReFS на некоторых VDS на ОС Windows.

Сложностей по внедрению как таковых не было, так как мы заранее планировали фичу и очень подробно расписали реализацию. Но это нас не спасло.

На первом командном собрании, когда казалось, что все тонкости учтены, от разработчиков поступило достаточно много корректировок и идей. В итоге это вылилось в длинный трактат из 13 пунктов, которые мы обдумывали и после внедряли.

Релиз инструмента прошёл в 2 этапа. В начале мы раскатали его на 10% клиентов, а через неделю открыли его всем. В 1 партии нам пришло всего 3 обращения, где были подозрения, что наш инструмент не работает, но при индивидуальном разборе мы выяснили — ошибок нет, сбор данных работает верно.

Подводим итоги

Сейчас инструмент внедрён и доступен всем клиентам, наряду с привычным инструментарием. Мы уже получили первые отзывы, однако планируем и дальше собирать обратную связь, которая позволит дополнить виджет новыми функциями или добавить совершенно новый элемент для большего удобства клиентов.

timeweb.com/ru/services/vds/