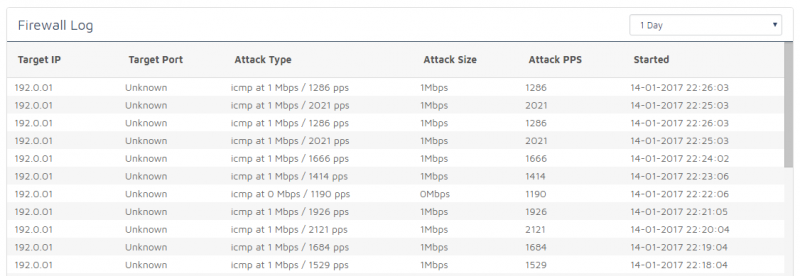

New Feature - Firewall Attack Log

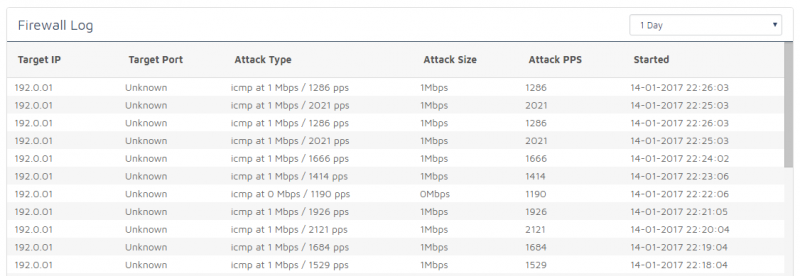

We have been working hard to integrate Corero and Splunk into the Zare Manager so that clients can view important information about inbound DDoS attacks on their servers. You will now be able to see an array of different information via your manager, this includes target IP, target port, attack type (UDP, TCP, ICMP, DNS and NTP amps, HTTP flood, SYN pps and attack size per protocol), total attack size, total pps and the time the attack started.

Below is a screenshot of some sample information.

You can view 1 hour, 1 day and 1 week samples of the attack data that we store. You will also be notified by email every time an attack pattern is detected on your server (once per hour, per unique target IP).

All data is available via our API or webhooks.

Below is a screenshot of some sample information.

You can view 1 hour, 1 day and 1 week samples of the attack data that we store. You will also be notified by email every time an attack pattern is detected on your server (once per hour, per unique target IP).

All data is available via our API or webhooks.

Бесплатный firewall для выделенных серверов!

Для выделенных серверов Hetzner Online бесплатно предоставляет дополнительный инструмент безопасности — пакетный фильтр без контроля состояния (stateless firewall). Firewall позволяет создать собственные настройки фильтрации трафика, например, по IPv4 адресу источника или по TCP/UDP-порту. Возможность управления правилами фильтрации доступна в клиентской панели Robot, во вкладке «Firewall».

Пакетный фильтр без контроля состояния (stateless firewall или static firewall) не распаковывает пакеты с данными, а обращается лишь к информации в заголовках пакета, и, в зависимости от настроек, принимает решение принять или отбросить пакет. Таким образом, firewall предотвращает неразрешённый доступ к серверу.

Важно помнить, что firewall не распознаёт атаки, а лишь обеспечивает соблюдение заранее определённых правил сетевого взаимодействия.

В сочетании с представленной недавно защитой от DDoS-атак, firewall обеспечивает дополнительный уровень защиты сервера от угроз из Интернета.

Пакетный фильтр без контроля состояния (stateless firewall или static firewall) не распаковывает пакеты с данными, а обращается лишь к информации в заголовках пакета, и, в зависимости от настроек, принимает решение принять или отбросить пакет. Таким образом, firewall предотвращает неразрешённый доступ к серверу.

Важно помнить, что firewall не распознаёт атаки, а лишь обеспечивает соблюдение заранее определённых правил сетевого взаимодействия.

В сочетании с представленной недавно защитой от DDoS-атак, firewall обеспечивает дополнительный уровень защиты сервера от угроз из Интернета.

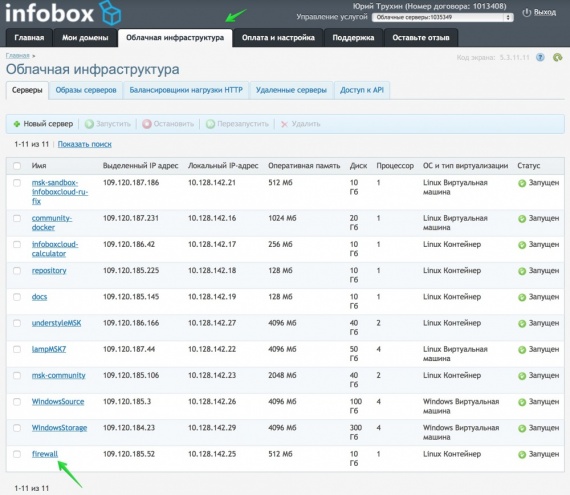

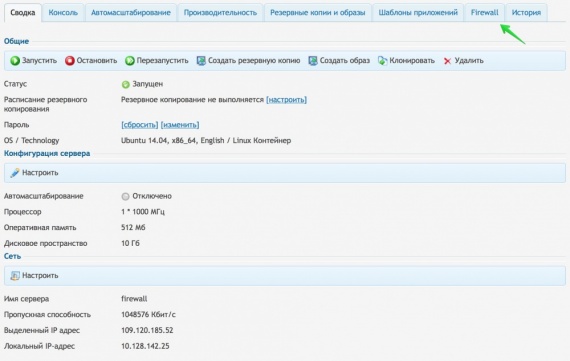

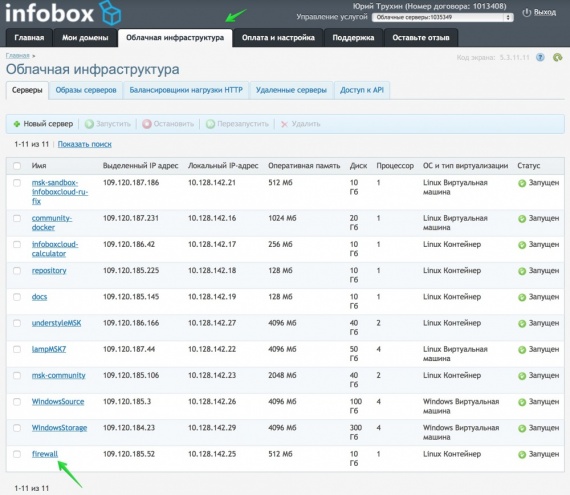

Используем встроенный firewall в InfoboxCloud

В InfoboxCloud встроен firewall (межсетевой экран), который вы можете настраивать из панели управления облаком. Основная задача firewall — осуществлять контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Встроенный firewall поможет защитить ваши сервера от несанкционированного доступа.

Firewall является частью облачной инфраструктуры InfoboxCloud, что позволяет не тратить на его работу ценные ресурсы вашего облачного сервера и положительно влияет на безопасность.

Если вы некорректно настроите firewall в операционной системе вашего сервера — вы можете потерять к ней доступ. Правила во встроенном в InfoboxCloud firewall всегда можно сбросить или изменить через панель управления.

В этой статье мы рассмотрим процесс настройки firewall в InfoboxCloud.

По-умолчанию разрешены все подключения к облачному серверу. После применения первого правила firewall все остальные соединения блокируются: что не разрешено, то запрещено.

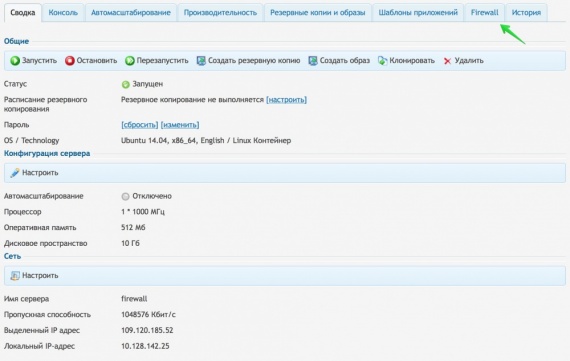

Для настройки правил войдите в панель управления. Нажмите на облачный сервер, для которого вы хотите настроить firewall.

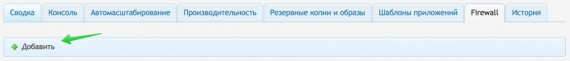

Перейдите в раздел «Firewall».

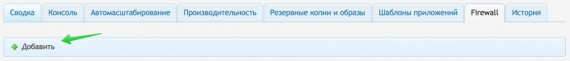

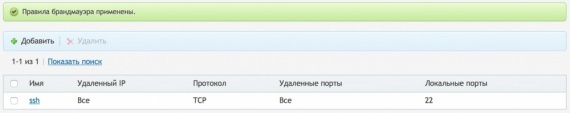

Нажмите на кнопку «Добавить» для создания правила.

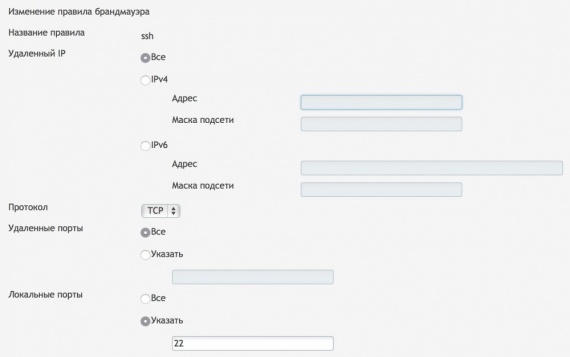

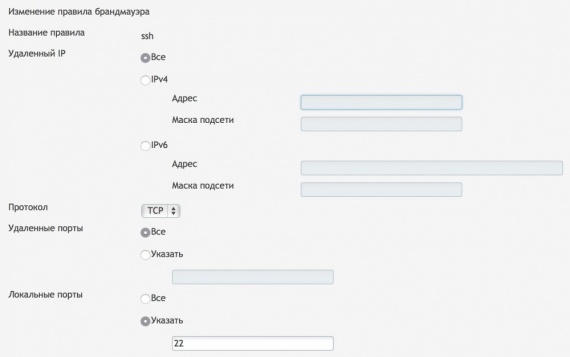

У каждого правила должно быть название. Обычно в качестве названия используется название сервиса, который становится доступен после применения правила, например «HTTP» или «SSH».

Раздел «Удаленный IP» полезен, если вы хотите разрешить доступ только с конкретного IP–адреса к порту.

Например, вы настроили в InfoboxCloud VPN–сервер. Используете его для подключения из корпоративной сети. Не очень хорошо, если к нему будет возможность подключения не только из вашей сети, но и откуда угодно. Можно создать несколько правил Firewall для разрешенных IP, с которых возможно подключение к VPN и быть уверенными, что злоумышленники не смогут подключаться к вашему VPN из внешней сети.

Другой пример: допустим у вас в облаке работает распределенная система. Есть сервер баз данных. Логично разрешить к нему подключения только с потребителей баз данных, в том числе на уровне firewall. Это повысит безопасность системы.

В разделе «Протокол» выбирается тип соединения. Доступны TCP и UDP.

Ниже можно указать разрешенные порты для Firewall. Локальный порт — порт сетевого адаптера виртуального сервера в облаке.

Если вы хотите разрешить подключение к конкретному порту сервера в облаке, установите значение этого порта в поле «Локальные порты» (например 22 для SSH–соединения). При этом значение «Удаленные порты» должно быть установлено: «Все». Когда удаленный компьютер устанавливает соединение с сервером в облаке, его ОС выбирает свободный порт для исходящего соединения.

Если вам для исходящих соединений с облачного сервера на удаленный компьютер нужно разрешить доступ к конкретному порту удаленного компьютера, установите «Локальные порты»: Все, «Удаленные порты»: номер нужного порта.

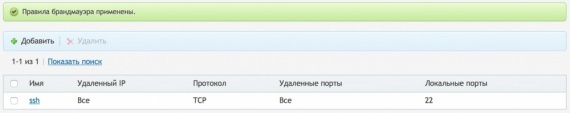

После установки всех параметров правила Firewall нажмите «Сохранить изменения» и добавьте другие правила, если необходимо.

Если вы хотите снова разрешить все подключения к серверу — просто удалите все правила firewall.

Firewall является частью облачной инфраструктуры InfoboxCloud, что позволяет не тратить на его работу ценные ресурсы вашего облачного сервера и положительно влияет на безопасность.

Если вы некорректно настроите firewall в операционной системе вашего сервера — вы можете потерять к ней доступ. Правила во встроенном в InfoboxCloud firewall всегда можно сбросить или изменить через панель управления.

В этой статье мы рассмотрим процесс настройки firewall в InfoboxCloud.

По-умолчанию разрешены все подключения к облачному серверу. После применения первого правила firewall все остальные соединения блокируются: что не разрешено, то запрещено.

Для настройки правил войдите в панель управления. Нажмите на облачный сервер, для которого вы хотите настроить firewall.

Перейдите в раздел «Firewall».

Нажмите на кнопку «Добавить» для создания правила.

У каждого правила должно быть название. Обычно в качестве названия используется название сервиса, который становится доступен после применения правила, например «HTTP» или «SSH».

Раздел «Удаленный IP» полезен, если вы хотите разрешить доступ только с конкретного IP–адреса к порту.

Например, вы настроили в InfoboxCloud VPN–сервер. Используете его для подключения из корпоративной сети. Не очень хорошо, если к нему будет возможность подключения не только из вашей сети, но и откуда угодно. Можно создать несколько правил Firewall для разрешенных IP, с которых возможно подключение к VPN и быть уверенными, что злоумышленники не смогут подключаться к вашему VPN из внешней сети.

Другой пример: допустим у вас в облаке работает распределенная система. Есть сервер баз данных. Логично разрешить к нему подключения только с потребителей баз данных, в том числе на уровне firewall. Это повысит безопасность системы.

В разделе «Протокол» выбирается тип соединения. Доступны TCP и UDP.

Ниже можно указать разрешенные порты для Firewall. Локальный порт — порт сетевого адаптера виртуального сервера в облаке.

Если вы хотите разрешить подключение к конкретному порту сервера в облаке, установите значение этого порта в поле «Локальные порты» (например 22 для SSH–соединения). При этом значение «Удаленные порты» должно быть установлено: «Все». Когда удаленный компьютер устанавливает соединение с сервером в облаке, его ОС выбирает свободный порт для исходящего соединения.

Если вам для исходящих соединений с облачного сервера на удаленный компьютер нужно разрешить доступ к конкретному порту удаленного компьютера, установите «Локальные порты»: Все, «Удаленные порты»: номер нужного порта.

После установки всех параметров правила Firewall нажмите «Сохранить изменения» и добавьте другие правила, если необходимо.

Если вы хотите снова разрешить все подключения к серверу — просто удалите все правила firewall.