Сбой DNS в доменной зоне .RU

Начиная с 18:40 (мск) пользователи сети в России и за рубежом столкнулись с невозможностью открытия множества ресурсов на доменах .RU Сбой наблюдается у всех независимо от оператора связи и региона. Браузеры сообщают о невозможности подключения к определённым ресурсам в связи с ошибкой подключения к DNS. Система доменных имён DNS (Domain Name System) выполняет преобразование привычных людям имён сайтов в IP-адреса, которыми оперируют компьютеры. Невозможность преобразовать DNS-запрос приводит к недоступности сайтов.

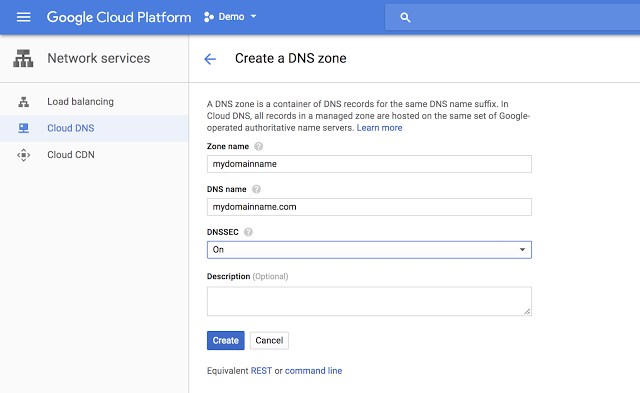

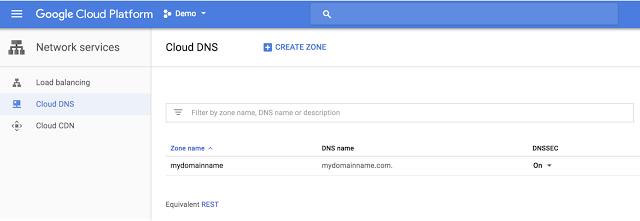

Начиная с 18:40 (мск) пользователи сети в России и за рубежом столкнулись с невозможностью открытия множества ресурсов на доменах .RU Сбой наблюдается у всех независимо от оператора связи и региона. Браузеры сообщают о невозможности подключения к определённым ресурсам в связи с ошибкой подключения к DNS. Система доменных имён DNS (Domain Name System) выполняет преобразование привычных людям имён сайтов в IP-адреса, которыми оперируют компьютеры. Невозможность преобразовать DNS-запрос приводит к недоступности сайтов.По предварительным данным пострадали сайты в зоне .RU, чьи домены были настроены с использованием DNSSEC. Это расширение протокола DNS, призванное подтверждать данные доменной зоны при помощи криптографического ключа и защищать домен от подделки. Вероятно, ошибка произошла на корневых серверах домена .RU, обслуживающих механизм DNSSEC, в результате чего все ключи были признаны недействительными, что и привело к отказу преобразования имён сайтов для пользователей.

В 20:21 Минцифры в официальном телеграм-канале опубликовало уведомление:

«Возникла техническая проблема, затронувшая зону .RU, связанная с глобальной инфраструктурой DNSSEC. Специалисты Технического центра Интернет и МСК-IX работают над её устранением.»

По сведениям министерства для пользователей НСДИ проблема уже решена. НСДИ — Национальная система доменных имён. Подключиться к ней пользователи могут заменив IP-адреса DNS-серверов на:

- 195.208.4.1

- 195.208.5.1