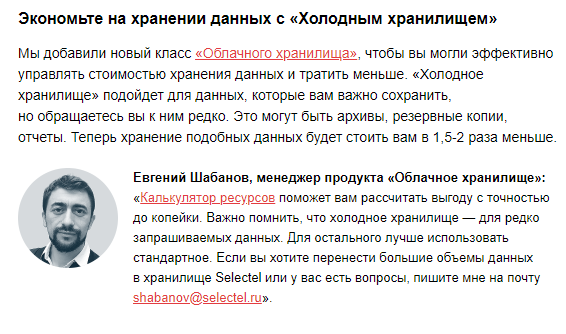

Новые подходы к хранению данных

Ключевая тема этого дайджеста — хранение данных. В августе мы реализовали несколько важных решений, которые помогут вам оптимизировать этот процесс и сэкономить на нем. Читайте далее о новом классе «Облачного хранилища», услуге видеоаналитики, реализации PostgreSQL для 1С и других релизах и обновлениях Selectel. Кроме того, рассказываем про совместный конкурс с vc.ru и дарим подарок от одного из наших клиентов!

selectel.ru/services/cloud/storage/

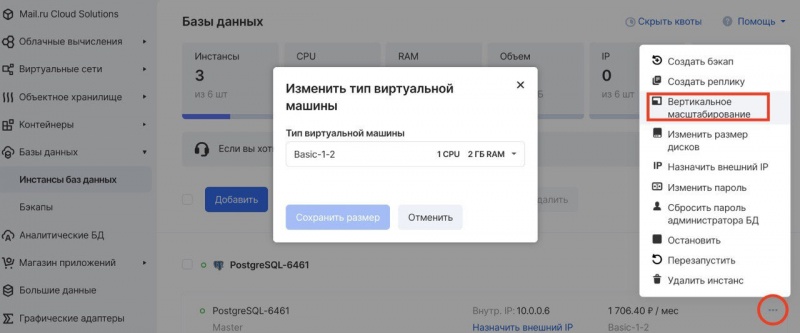

selectel.ru/services/cloud/managed-databases/

promo.selectel.ru/video-analytics/

Контролируйте каждый шаг сборки сервера

Процесс сборки серверов в конфигураторе стал более прозрачным. Теперь вы можете видеть, какие элементы сервера вы уже добавили и сколько стоит выбранная конфигурация. Порядок выбора комплектующих мы зафиксировали, заметив, что обычно вы собираете сервер строго «сверху вниз».

my.selectel.ru/vpc/home/

Ранний доступ

Docker‑контейнер для data science

Также собираем «подарочный бокс» для всех, кто запускает или хочет запускать data science проекты в нашем Managed Kubernetes. В docker‑контейнере — среда разработки с инструментами, необходимыми для задач data science. Можете портировать ее на локальную машину или облачный сервер. В нашей базе знаний уже доступна подробная инструкция, как работать с контейнером.

Конкурс технических инструкций

Запустили совместный проект с vc.ru. Каждый участник получит 1 000 рублей на баланс «Облачной платформы», а победители — призы, за которые точно стоит побороться.

На vc.ru по хэштегу #selectel_инструкция уже представлены несколько работ. Участники описали, как очищать диск в Windows, как вручную настроить систему охлаждения на Mac и создать Slack‑бота.

igooods.ru/catalog

selectel.ru/careers/all/vacancy/38256533/