https://timeweb.cloud

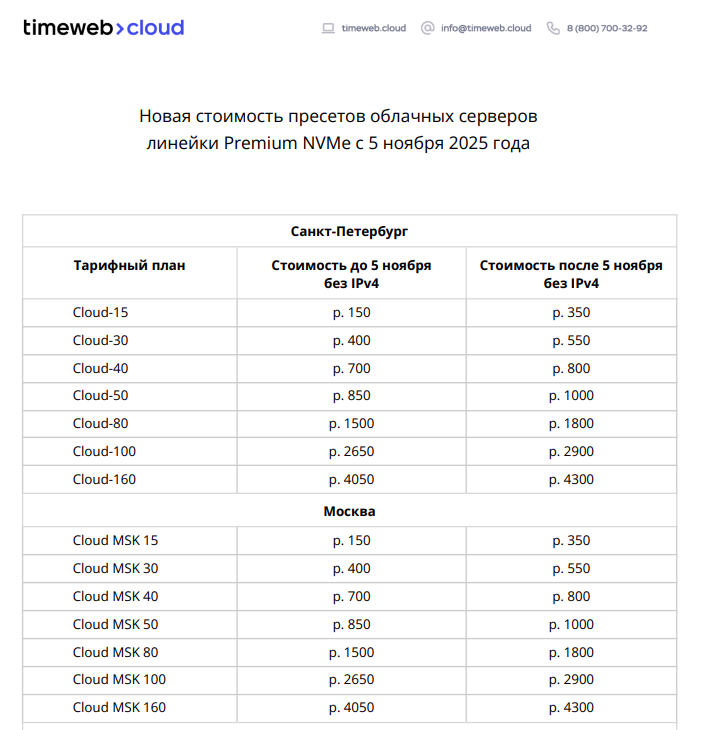

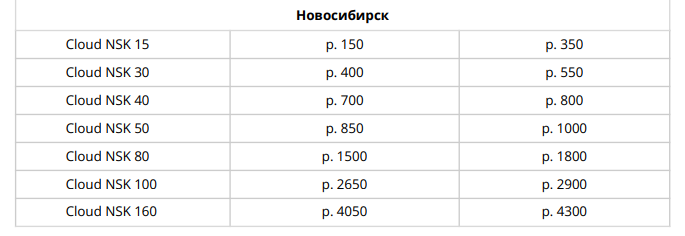

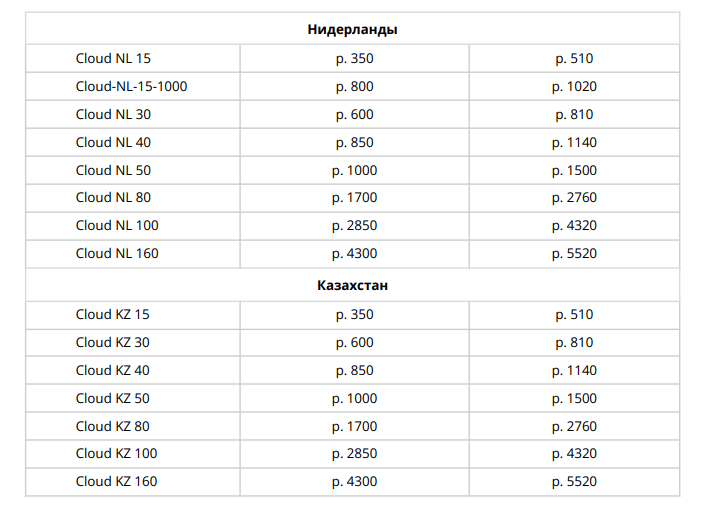

31 октября 2025 Изменение цен на пресеты Premium NVMe с 5 ноября

https://timeweb.cloud

31 октября 2025 Изменение цен на пресеты Premium NVMe с 5 ноября

Мы пересматриваем стоимость пресетов из-за роста цен на железо и услуги ЦОД.

Собрали новые цены в отдельный файл →

st.timeweb.com/cloud-static/timeweb-cloud-pricing-05-11-2025.pdf

Кого это касается

— Только новых серверов, созданных с 5 ноября

— При клонировании или изменении конфига применяется новая цена

Действующие серверы продолжат работать по текущим ценам.

31 октября 2025 Повод рассказать про S3 подробнее

Наше хранилище S3 недавно попало в топ-5 по функциональности и в топ-3 по поддерживаемым протоколам в рейтинге Cnews среди облачных провайдеров. В общем рейтинге мы на 7-м месте.

Хранилище работает на базе Ceph — распределенной системы хранения данных с открытым исходным кодом. Она дает вам полный контроль над данными и позволяет кратно масштабироваться.

Конкретнее о преимуществах:

1. Тройная репликация — данные хранятся в три копии на разных серверах, чтобы даже в случае отказа одного из них ваши данные были в полной безопасности.

2. Высокая производительность — для быстрого доступа мы используем горячие пулы на NVMe и холодные пулы на HDD для тех данных, которые вы не будете часто запрашивать.

3. Управление через стандартный S3 API — чтобы интегрироваться в любые системы, поддерживающие S3, мы используем интерфейс RADOS Gateway (RGW), который транслирует запросы на S3 в язык Ceph и управляет ими через API.

Кстати, спойлер: скоро планируем запускать S3 в Москве.

Начать пользоваться можно даже за 1 рубль на минималке в холодном хранилище. Пора тестить →

timeweb.cloud/my/storage/create

29 октября 2025 Что нового у AI-агентов

Собрали инфу по всем последним фичам, которые уже зарелизили (или вот-вот зарелизим), и собрали их по уровням:

1 уровень — лайт

Остановка ответа AI-агента

В виджете справа появилась кнопка, которая ставит ответ чат-бота на паузу.

2 уровень — секретный

Приватные AI-агенты (скоро)

У вас будет возможность создавать полностью контролируемых приватных AI-агентов на нашей инфре.

Пока можно подать заявку при создании AI-агента → вкладка «Приватные».

3 уровень — финал

Обновление DeepSeek

Запустили новую модель DeepSeek-V3.2-Exp, которая заменила предыдущие. Чем она хороша:

— стоимость вычислений стала значительно ниже (можно чекнуть расценки в панели)

— быстрее обрабатывает длинные запросы благодаря технологии Sparse Attention

— точнее понимает контекст и сложные формулировки

— подходит для аналитических задач AI-агентов

Готово вы прошли все три уровня! Осталось только затестить новую модель и подать заявку на приватного агента →

timeweb.cloud/my/cloud-ai/agents/create

28 октября 2025 Импортируем данные из PostgreSQL

Из панели можно запустить автономный импорт данных из любой базы PostgreSQL (как с внешней, так и из нашего облака).

Как переносить: перейти в нужную базу → кнопка импорта → ввести креды от базы-источника и выбрать владельца новой базы → done.

Автоматически можно импортировать структуру таблиц, индексы и данные. А пользователей, роли и расширения нужно добавлять уже вручную.

Рубрика вопросы:

1. Я могу перенести данные между разными версиями PostgreSQL?

— Да, но не получится перенести специфичные типы данных.

2. А могу выбрать уже существующую базу для импорта?

— Нет, новая база создается автоматически. Если в панели уже есть база с таким именем, то система выдаст ошибку.

Импортировать базу в пару кликов →

timeweb.cloud/my/database

24 октября 2025 Завезли релизы в Kubernetes

Пока Артем Гаврилов рассказывал о Kubernetes на бизнес-завтраке в Казани, мы отправились на поиски последних обновлений.

1. Добавили минорную версию v1.34.1.

2. Выкатили новый аддон HashiCorp Vault.

Нужен для надежного хранения и выдачи паролей, токенов и других секретов. Vault помогает хранить все в одном месте и безопасно передавать нужные данные приложениям.

В Kubernetes его можно подключить как внешний источник Secrets — и секреты будут автоматически попадать в контейнеры.

3. Завезли небольшую фичу по логам. Теперь записываем:

— включение/выключение/изменение параметров автоскейлера

— включение/выключение автохилера

— изменение имени группы

Береженого логи берегут, так сказать

Обновляйте и тестите на своих кластерах →

timeweb.cloud/my/kubernetes/create-cluster

22 октября 2025 Открываем новую суперсилу наших роутеров — DNAT

DNAT нужен, чтобы перенаправлять трафик с публичного IP-адреса на сервис, который работает внутри приватной сети — например, веб-приложение или базу данных.

Эта сетевая технология помогает быстро открыть доступ к нужному сервису + сократить расход публичных адресов.

А теперь подключаем DNAT:

1. Настраиваем перенаправление входящих подключений из интернета на нужный сервис в приватной сети

2. Указываем порт или диапазон портов

3. Панель автоматически проверяет конфликты

4. Применяем правило — и трафик идет в нужный сервис

Работает для всех сервисов в приватных сетях, подключенных к роутеру (кроме Kubernetes)

Юзкейсы разные: от доступа к внутреннему веб-сервису, например, базе знаний, до приема вебхуков от платежных систем.

Как найти: Сети → Роутеры → Проброс портов (DNAT). Готово, правило для роутера можно применять сразу

Настроить приватку для своего роутера →

timeweb.cloud/my/routers/create

15 октября 2025 Настройка окна обслуживания для обновлений

Теперь вы сами решаете, когда будут обновляться ваши балансировщики и базы данных.

Если окно обслуживания не выбрано, по умолчанию установлено «в любое время». Но при необходимости можно задать конкретный интервал обновлений прямо в панели. Минимальный интервал — 1 час.

Так вы:

1. Минимизируете внезапные технические перерывы.

2. Определяете оптимальное время для обновлений — например, в часы низкой активности.

Как это настроить — показали на скринкасте

Открыть окно обслуживания для базы данных →

timeweb.cloud/my/news/timeweb.cloud/my/database/create

И для балансировщика →

timeweb.cloud/my/news/timeweb.cloud/my/balancer/create

14 октября 2025 Обновления в AI-агентах

В панели появились новые версии Claude и Grok. Рассказываем, какие у них преимущества и для каких задач их можно использовать:

Claude 4.5 Reasoning

Улучшенная версия от Anthropic с продвинутыми возможностями анализа и логического вывода.

Идеально для:

— глубоких аналитических запросов и исследований

— генерации сложных текстов (статей, документации, кейсов)

— объяснения кода или работы алгоритмов

Grok 4 Fast

Высокоскоростная модель от xAI с оптимизированной архитектурой.

Идеально для:

— быстрого чата и поддержки клиентов

— генерации коротких постов, описаний и промптов

— задач, где важна скорость отклика

Grok 4 Fast Reasoning

Гибридная модель, сочетающая скорость Grok 4 Fast и способности к рассуждению.

Идеально для:

— маркетинговых и продуктовых сценариев с анализом данных

— кратких аналитических отчетов и резюме

— построения логики для AI-агентов и чат-ботов

13 октября 2025 Сводка сетевых новостей в Timeweb Cloud

Делимся актуальными новостями о сетях. Что уже сделали:

1. Подключили стык с Piter-IX и RETNNET в Москве, а также новый стык с Hetzner во Франкфурт

2. Добавили магистраль Амстердам — Петербург

— Все по 100 Гбит/с

Что еще планируем:

В Европе — включить NL-IX во Франкфурте (20 Гбит/с) и расширить стык с Tier 1-оператором Cogent еще на 100 Гбит/с

В России — добавить новый пиринг с Мегафон по 40–100 Гбит/с в СПб и МСК

И расширить стыки:

— Ростелеком +100 Гбит/с в СПб

— ЭР-Телеком с 140 до 280 Гбит/с

— МТС +100 Гбит/с

10 октября 2025 Блокировка действий с базами данных и сетевыми дисками из Kubernetes

Чтобы вы случайно не сломали интеграцию с базами данных или сетевыми дисками, созданными в Кубе, мы поставили на них защиту.

В чем суть

1. Вы создаете базу данных или сетевой диск в Kubernetes

2. Они автоматически переходят в режим read-only в панели. Управлять ими можно только из самого Куба, чтобы не сломать интеграцию

Такие сервисы будут помечены специальной плашкой, а некоторые настройки и действия с ними будут недоступны

3. После удаления кластера базы и диски снова можно будет редактировать в панели

6 октября 2025 Обновления в AI-агентах

Добавили возможность настроить виджет агента под ваш сайт: имя, подпись, приветствие, основной цвет, шрифт, иконки и расположение элементов. Ну чего тут говорить, надо делать →

timeweb.cloud/my/cloud-ai/agents/create

И важный апдейт по безопасности — список разрешенных доменов. Вы решаете, будут ли ограничения по сайтам для AI-агента или нет.

3 октября 2025 Встречайте графики в платежах

Ищите графики в разделах «История операций» и «Подключенные сервисы»: больше никаких простыней транзакций, только наглядная визуализация каждого рубля.

Что можно смотреть

1) Потребление проектов — сколько уходит на каждый

2) Потребление каждого сервиса — от облачных серверов до IP-адресов

В каком виде

— Столбчатая диаграмма или линейный график, на ваш вкус

— С группировкой по дням, неделям и месяцам

— И с выбором периода детализации

Небольшой дисклеймер: домены, SSL, AI-агенты и еще немного мелочевки пока в общей категории «Другие списания». Но мы уже пилим апдейт с полной детализацией.