В июле мы анонсировали старт продаж собственного сервера, запустили S3 Vault, завезли новые готовые конфигурации и не только. Подробнее о каждом апдейте рассказываем в письме. А еще — приглашаем 28 августа на Selectel Network Meetup.

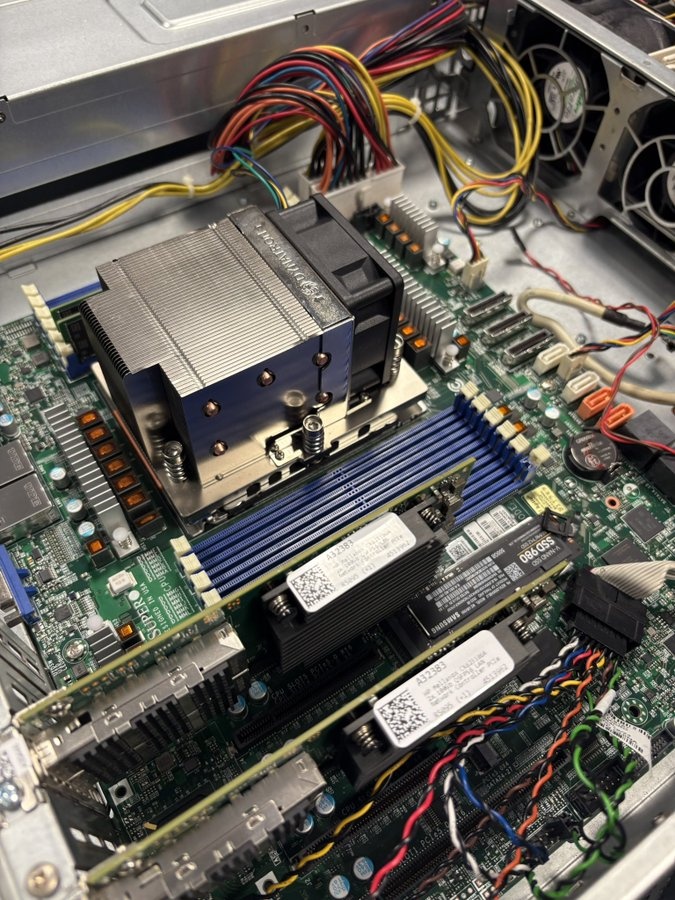

Запустили продажи сервера Selectel

Сервер Selectel — это инфраструктурное решение на базе собственной материнской платы. Мы используем процессоры Intel Xeon 6 двух типов: энергоэффективные Е-ядра (Sierra Forest) или высокопроизводительные Р-ядра (Granite Rapids).

Сервер подходит для разработки и внутренней инфраструктуры, резервного копирования и защиты данных, 1С-кластеров и ускорения бизнес-операций. А перед покупкой вы можете протестировать его в своих задачах.

selectel.ru/services/dedicated/selectel-server/

Запустили S3 Vault

Мы запустили S3 Vault — уникальное решение для безопасного хранения копий S3 на изолированной инфраструктуре Selectel. Никто, включая клиента, не будет иметь виртуального доступа к данному хранилищу. Решение обеспечивает защиту и доступность ваших данных даже в самых критических ситуациях.

selectel.ru/solutions/s3-vault

Добавили новые конфигурации

Selectel PL70-NVMe-10GE — конфигурация уровня enterprise-серверов, которая подходит для различных задач: от работы с базами данных до виртуализации.

Процессор: 2× Intel Xeon Silver 6517P, 16 ядер × 3,2 ГГц

ОЗУ: 256 ГБ DDR5 ECC Reg

Диски: 2× 3 840 ГБ SSD NVMe, 1 ТБ SSD NVMe M.2

AL84-NVMe-10GE — многоядерная конфигурация с большим количеством ОЗУ и объемом хранения. Подходит для виртуализации, ERP-систем и монолитных сервисов.

Процессор: 2× AMD EPYC 7763, 64 ядра × 2,45 ГГц

ОЗУ: 512 ГБ DDR4 ECC Reg

Диски: 2× 1 920 ГБ SSD NVMe, 480 ГБ SSD SATA, 4× 3 840 ГБ SSD SATA

GPU: 2× Tesla T4 16 ГБ GDDR6

Снизили цены на A100 80 ГБ в облаке

Сделали мощный апгрейд серверов с GPU A100 80 ГБ в облаке. Снизили цены на 27% и добавили произвольные конфигурации с картой. А еще GPU стала доступна в прерываемых виртуальных машинах, что позволяет дополнительно экономить до 50% от новой цены.

Завезли сетевые диски с LAN в MSK-1

В июле мы добавили возможность подключать сетевые диски к любым серверам с локальной сетью в пуле MSK-1. Это значит, что выбор конфигурации станет проще: можно взять то, что больше подходит по процессору или оперативной памяти, и не переживать, что стокового диска будет недостаточно.

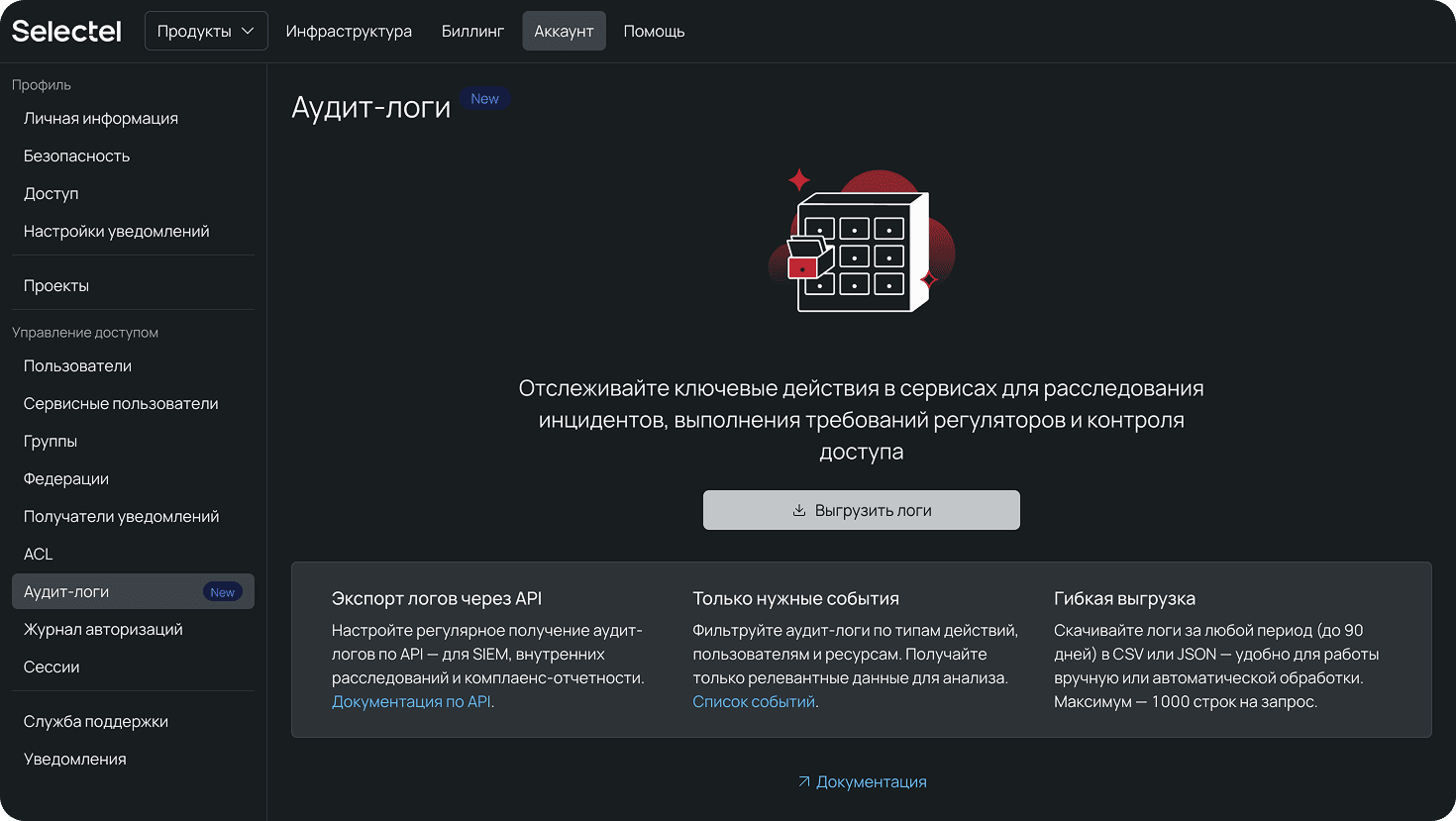

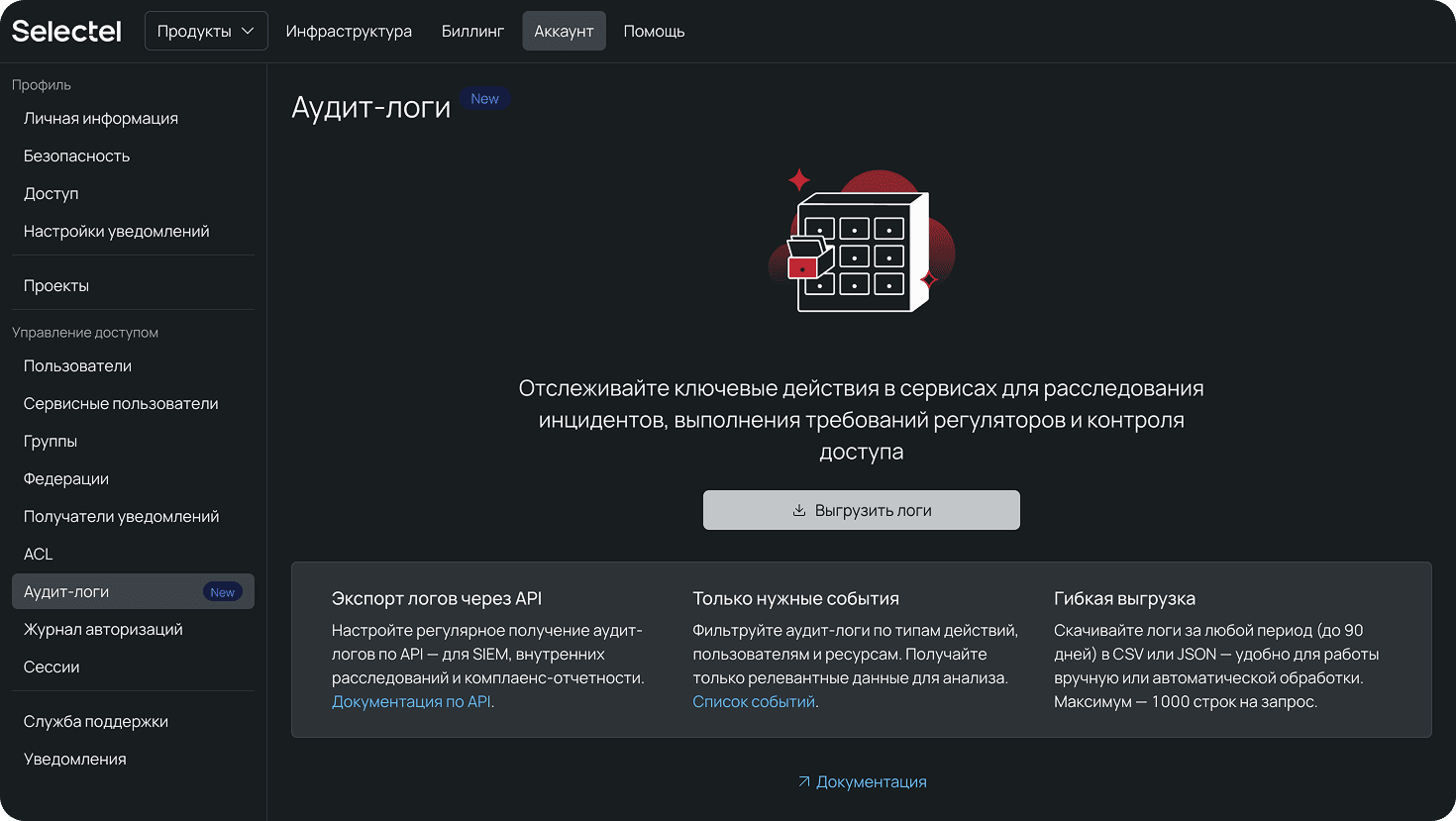

Добавили аудит-логи в панели управления

Представьте: у вас десятки проектов и команд, которые быстро растут. Как сохранить прозрачность работы в панели управления и контроль над доступами? В этом помогут аудит-логи, которые фиксируют события с ресурсами вашей инфраструктуры и предоставляют удобный доступ к выгрузке логов — через веб-интерфейс и API.

Сервис подходит для мониторинга ИБ, расследования инцидентов и выполнения требований регуляторов.

Рассказали о миграции в Kubernetes on Bare Metal

Рассказали о миграции в Kubernetes on Bare Metal

Дмитрий Исаев, менеджер продукта Managed Kubernetes, поделился последними апдейтами и рассказал, как перенести продакшен-нагрузку в Kubernetes on Bare Metal, сократить расходы на 35% и повысить производительность сервисов.

selectel.ru/blog/events/kubernetes-migration/

Разобрали сценарии сетевой безопасности

На вебинаре вместе с UserGate рассказали, как повысить безопасность инфраструктуры и приложений. Рассмотрели тонкости построения доступа к системе и сетевую архитектуру при использовании IaaS.

selectel.ru/blog/events/security-plan/

Приглашаем на Selectel Network MeetUp #13

Проводить такие встречи для сетевых специалистов — уже традиция. На тринадцатом Selectel Network MeetUp обсудим вопросы, которые вы задаете коллегам в чате и обсуждаете на конференциях. Узнаем о коэффициенте переподписки в сетях CLOS и о том, как выжать максимум из железа за счет MikroTik-свитчей. А еще перечислим, что нельзя забывать при переходе на

400GE.

selectel.ru/blog/events/selectel-network-meetup-13/