Контейнерные центры обработки данных (КЦОД) представляют собой революционный подход к организации вычислительных мощностей, который кардинально меняет традиционные представления о построении ИТ-инфраструктуры. В отличие от классических дата-центров, требующих капитального строительства и длительных сроков ввода в эксплуатацию, контейнерные решения предлагают принципиально иной уровень гибкости и оперативности развертывания.

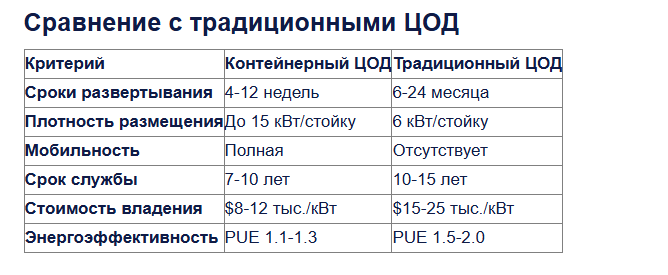

Основные преимущества контейнерных ЦОД:

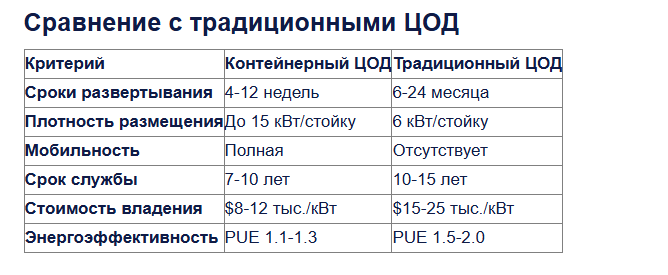

- Развёртывание за 4-12 недель против 6-24 месяцев у традиционных ЦОД

- CAPEX ниже на 30-50% за счёт отсутствия строительных работ

- PUE 1.1-1.3 благодаря оптимизированным системам охлаждения

- Возможность транспортировки и работы в экстремальных условиях (-40°C до +50°C)

Что особенно удобно,

контейнерные ЦОД можно как купить, так и арендовать.

Как появились КЦОД

Концепция контейнерных ЦОДов зародилась в середине 2000-х годов, когда крупные технологические компании столкнулись с необходимостью быстрого масштабирования своих вычислительных мощностей. Пионером в этой области стала Sun Microsystems, представившая в 2006 году проект Blackbox — первый коммерческий ЦОД в стандартном 20-футовом контейнере, способный разместить до 250 серверов. Этот подход сразу привлек внимание индустрии своей революционной простотой: вместо многомесячного строительства традиционного дата-центра компаниям предлагалось готовое решение, которое можно было заказать, доставить и ввести в эксплуатацию за считанные недели.

Google продолжил развитие этой концепции, создав собственные мобильные дата-центры, которые позволили компании быстро расширять инфраструктуру в разных регионах мира. Особенно показательным стал проект в Финляндии, где контейнерные ЦОДы, размещенные в бывшем целлюлозно-бумажном заводе, использовали морскую воду для охлаждения, демонстрируя гибкость подхода к размещению.

Microsoft сделал следующий шаг, запустив проект Natick по размещению контейнерных ЦОДов под водой. Этот эксперимент не только подтвердил надежность концепции в экстремальных условиях, но и открыл новые возможности использования естественного охлаждения. Cloud4Y доработал существующую концепцию контейнерного дата-центра, опираясь на свой опыт и потребности отечественных клиентов. В итоге получился более удобный и энергофэффективный контейнерный дата-центр.

Как устроен контейнерный дата-центр

Как устроен контейнерный дата-центр

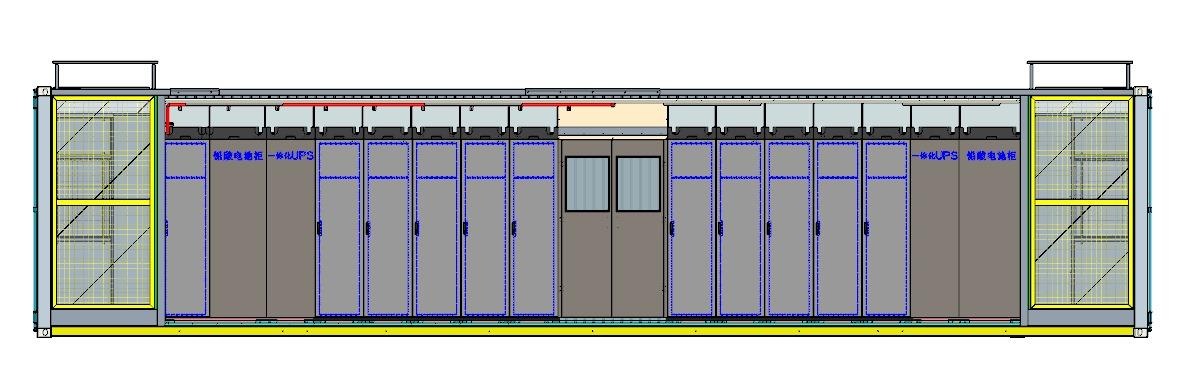

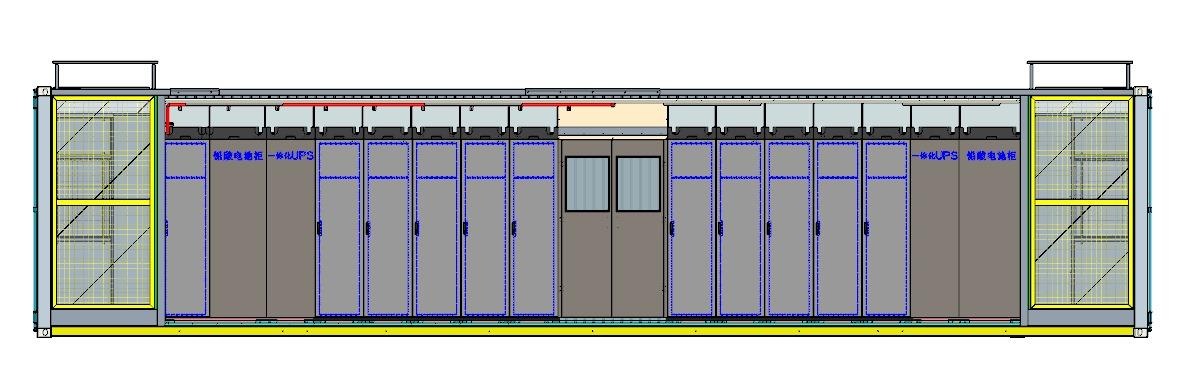

Основу контейнерного ЦОД составляет стандартный ISO-контейнер морского типа, который подвергается серьезной модернизации для размещения внутри полноценного вычислительного комплекса. Типовые размеры таких модулей составляют 20 или 40 футов в длину, что соответствует международным стандартам транспортировки. Внутри этого пространства инженеры размещают не просто серверное оборудование, а полностью автономную инфраструктуру, готовую к немедленной эксплуатации после подключения к источникам электропитания и телекоммуникационным сетям.

Конструкция контейнерного ЦОД включает несколько ключевых систем, каждая из которых требует тщательного проектирования. Серверная часть обычно состоит из высокоплотных стоек, позволяющих размещать до 15 кВт оборудования на одну стойку. Для сравнения, в традиционных дата-центрах этот показатель редко превышает 6 кВт. Такая плотность размещения стала возможной благодаря инновационным решениям в области охлаждения, включая жидкостные системы и иммерсионное охлаждение, когда серверы полностью погружаются в специальную диэлектрическую жидкость.

Система электропитания в контейнерных решениях представляет собой комплексное решение, объединяющее источники бесперебойного питания, дизель-генераторы и современные аккумуляторные батареи. Особое внимание уделяется энергоэффективности — производители предлагают гибридные решения с возможностью интеграции возобновляемых источников энергии, таких как солнечные панели или ветрогенераторы.

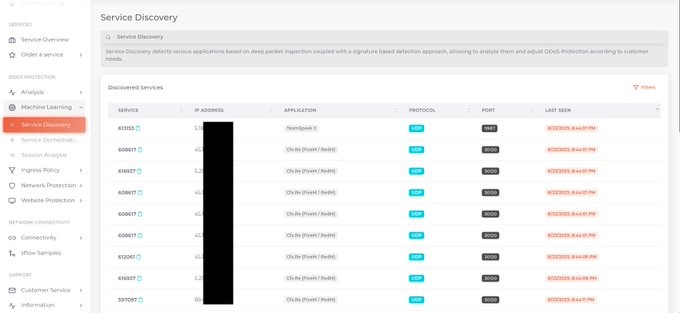

Сетевая инфраструктура в контейнерных ЦОД строится на основе высокопроизводительного оборудования, способного обеспечить скоростные соединения до 400 Гбит/с. Это особенно важно для edge-решений, где контейнерные ЦОД часто выступают в качестве узловых точек распределенной сети. Системы мониторинга и управления включают сотни датчиков, отслеживающих температуру, влажность, вибрацию и другие критически важные параметры в режиме реального времени.

Герметичность конструкции и специальные защитные покрытия позволяют эксплуатировать такие модули в экстремальных условиях — от арктического холода до пустынной жары. Многие модели соответствуют стандарту защиты IP55, что гарантирует надежную работу при повышенной влажности или запыленности. Конструктивная прочность контейнеров обеспечивает защиту оборудования даже в сейсмически активных зонах.

Особенности контейнерного дата-центра

Срок службы контейнерного ЦОД сопоставим с жизненным циклом традиционных дата-центров. Однако ключевое отличие заключается в возможности многократного перемещения и модернизации оборудования без необходимости капитального ремонта здания. По истечении срока эксплуатации контейнер может быть полностью переоснащен новым оборудованием, что значительно продлевает срок полезного использования всей конструкции.

Экономические преимущества контейнерных решений становятся особенно очевидными при анализе совокупной стоимости владения. Отсутствие необходимости в капитальном строительстве сокращает первоначальные инвестиции на 30-50%, а высокая энергоэффективность позволяет существенно снизить операционные расходы. Модульный принцип построения дает возможность точно соответствовать текущим потребностям, избегая избыточных мощностей, характерных для традиционных ЦОД.

С точки зрения экологии контейнерные решения демонстрируют впечатляющие результаты. Показатель PUE (Power Usage Effectiveness) в современных модульных ЦОД достигает 1.1-1.3, тогда как для традиционных дата-центров типичны значения 1.5-2.0. Это стало возможным благодаря оптимизированной системе охлаждения и компактному размещению оборудования, минимизирующему потери энергии.

Технологические преимущества контейнерных ЦОД открывают новые возможности для различных отраслей. В телекоммуникационной сфере они позволяют быстро развертывать инфраструктуру в удаленных районах. Для промышленных предприятий такие решения предлагают возможность размещения вычислительных мощностей непосредственно на производственных площадках. Научные организации используют мобильные ЦОД для обработки данных в полевых условиях — от арктических станций до океанографических судов.

Особенности эксплуатации КЦОД

Перспективы развития контейнерных ЦОД связаны с дальнейшей миниатюризацией оборудования, повышением энергоэффективности и развитием систем автономного энергоснабжения. Уже сегодня ведутся работы по созданию полностью энергонезависимых модулей, способных годами работать в удаленных локациях без внешнего энергоснабжения. Другим направлением развития является создание специализированных контейнеров для задач искусственного интеллекта и машинного обучения, требующих особых условий охлаждения и энергопотребления.

Внедрение контейнерных решений требует тщательного планирования. Необходимо учитывать особенности местного климата, доступ к инженерным коммуникациям и требования к безопасности. Особое внимание следует уделять системе мониторинга, которая должна обеспечивать круглосуточный контроль за всеми критическими параметрами работы оборудования. Для долгосрочных проектов важно предусмотреть возможность масштабирования — добавления новых контейнеров по мере роста вычислительных потребностей.

Практические рекомендации по выбору контейнерного ЦОД

Выбор контейнерного ЦОД — ответственный процесс, требующий комплексного подхода. При принятии решения необходимо учитывать не только технические характеристики оборудования, но и репутацию поставщика, условия обслуживания и долгосрочные перспективы эксплуатации.

Критерии выбора поставщика

Опыт компании на рынке модульных ЦОДов играет ключевую роль. Предпочтение стоит отдавать поставщикам, имеющим подтверждённый опыт реализации проектов аналогичного масштаба и сложности. Важно проверить наличие сертификатов соответствия международным стандартам, таких как ISO/IEC 22237.

Географическая доступность сервисных центров поставщика — критически важный фактор. Компании, имеющие представительства в вашем регионе, смогут оперативно реагировать на возможные инциденты. Не менее значимым является уровень технической поддержки — круглосуточный мониторинг и гарантированное время реагирования должны быть прописаны в сервисном соглашении.

Финансовая устойчивость поставщика обеспечивает долгосрочные гарантии на оборудование. Рекомендуется запрашивать информацию о сроке существования компании на рынке, портфеле завершенных проектов и наличии собственных производственных мощностей.

На что обращать внимание при заказе

Техническое задание должно содержать четкие требования к параметрам оборудования, включая плотность размещения серверов, уровень резервирования систем питания и охлаждения, а также климатические условия эксплуатации. Особое внимание стоит уделить системе охлаждения — иммерсионные решения требуют особого подхода к обслуживанию, тогда как воздушное охлаждение может быть менее эффективным в жарком климате.

Договор должен детально регламентировать условия поставки, монтажа и ввода в эксплуатацию. Рекомендуется включать пункты о проведении приемочных испытаний с измерением всех ключевых параметров — от энергопотребления до уровня шума. Гарантийные обязательства должны покрывать не менее 5 лет эксплуатации, с четким описанием процедур замены неисправных компонентов.

Планирование логистики требует особого внимания — необходимо убедиться, что маршрут транспортировки позволяет доставить контейнер без разборки, а площадка для установки подготовлена в соответствии с требованиями производителя. Фундамент должен учитывать полную массу загруженного контейнера плюс запас по прочности.

Классические ошибки при внедрении

Одна из наиболее распространенных ошибок — недооценка требований к подготовке площадки. Отсутствие ровного фундамента с правильной ориентацией по сторонам света может привести к проблемам с охлаждением и вибрациями. Неучет снеговых и ветровых нагрузок в северных регионах способен сократить срок службы конструкции.

Экономия на системах мониторинга часто оборачивается незамеченными проблемами на ранних стадиях. Отсутствие датчиков протечек, контроля чистоты теплоносителя или мониторинга состояния аккумуляторов значительно увеличивает эксплуатационные риски.

Недостаточное внимание к вопросам масштабирования — еще одна частая проблема. Даже если текущие потребности скромны, следует заранее предусмотреть возможность добавления дополнительных контейнеров, включая резервирование площадки, электрических мощностей и сетевых подключений.

Пренебрежение обучением персонала может свести на нет все преимущества технологии. Персонал должен быть подготовлен к особенностям эксплуатации контейнерных решений, включая процедуры аварийного отключения, особенности обслуживания систем охлаждения и нюансы работы в ограниченном пространстве.

Игнорирование юридических аспектов иногда приводит к серьезным проблемам. Размещение контейнерных ЦОДов может требовать специальных разрешений, особенно в городской черте или природоохранных зонах.

Соблюдение этих рекомендаций позволит избежать наиболее распространенных проблем и максимально реализовать потенциал контейнерных ЦОДов. Важно помнить, что успешное внедрение зависит не только от качества оборудования, но и от тщательности подготовки и планирования каждого этапа проекта.

Заключение

Опыт ведущих технологических компаний показывает, что контейнерные ЦОД уже перешли из категории экспериментальных решений в разряд мейнстрим-технологий. Их доля на рынке инфраструктурных решений продолжает расти, а область применения расширяется на новые отрасли. По прогнозам аналитиков,

к 2027 году каждый пятый новый ЦОД будет реализован в контейнерном исполнении, что свидетельствует о фундаментальном изменении подходов к построению вычислительной инфраструктуры.

www.cloud4y.ru/cloud-hosting/container-data-center-rental/