В этом году исполняется 13 лет с момента начала сбора данных Drive Stats

В этом году исполняется 13 лет с момента начала сбора данных Drive Stats. Тринадцать — несчастливое число (для некоторых), но мы считаем себя счастливчиками (или, может быть, счастливой статистикой?), что этот эксперимент длится уже 13 лет.

Традиционный подарок на 13-летнюю годовщину — кружево: замысловатое, впечатляющее и уязвимое, если заранее не позаботиться о защите узора. Системы, как и кружево, не выдержат испытания, если будут видны уязвимые места. Что касается нашей инфраструктуры, мы хотим учитывать возможные уязвимости при проектировании, чтобы создать что-то долговечное, и серия статей Drive Stats постоянно стремится публиковать и предоставлять данные, чтобы и вы могли обеспечить долговечность своих накопителей.

В этом итоговом годовом отчете Drive Stats рассматриваются показатели за 4 квартал 2025 года, за весь год и, с учетом всех факторов, за весь период. Думаю, вы обнаружите то же, что и мы: со временем закономерности имеют большее значение, чем любая отдельная составляющая (или движущая сила, если раз и навсегда отказаться от этой метафоры с кружевом). Давайте посмотрим на статистику.

Drive Stats к вашим услугам!

Drive Stats — это не ситуативное сотрудничество. Мы — диалог и взаимодействие с данными. Присоединяйтесь к команде Drive Stats на нашем регулярно проводимом вебинаре, чтобы обсудить годовые показатели отказов за 2025 год, проанализировать данные на предмет интересных тенденций и узнать последние новости о парке приводной техники Backblaze.

Показатели отказов жестких дисков в 4 квартале 2025 года

Показатели отказов жестких дисков в 4 квартале 2025 года

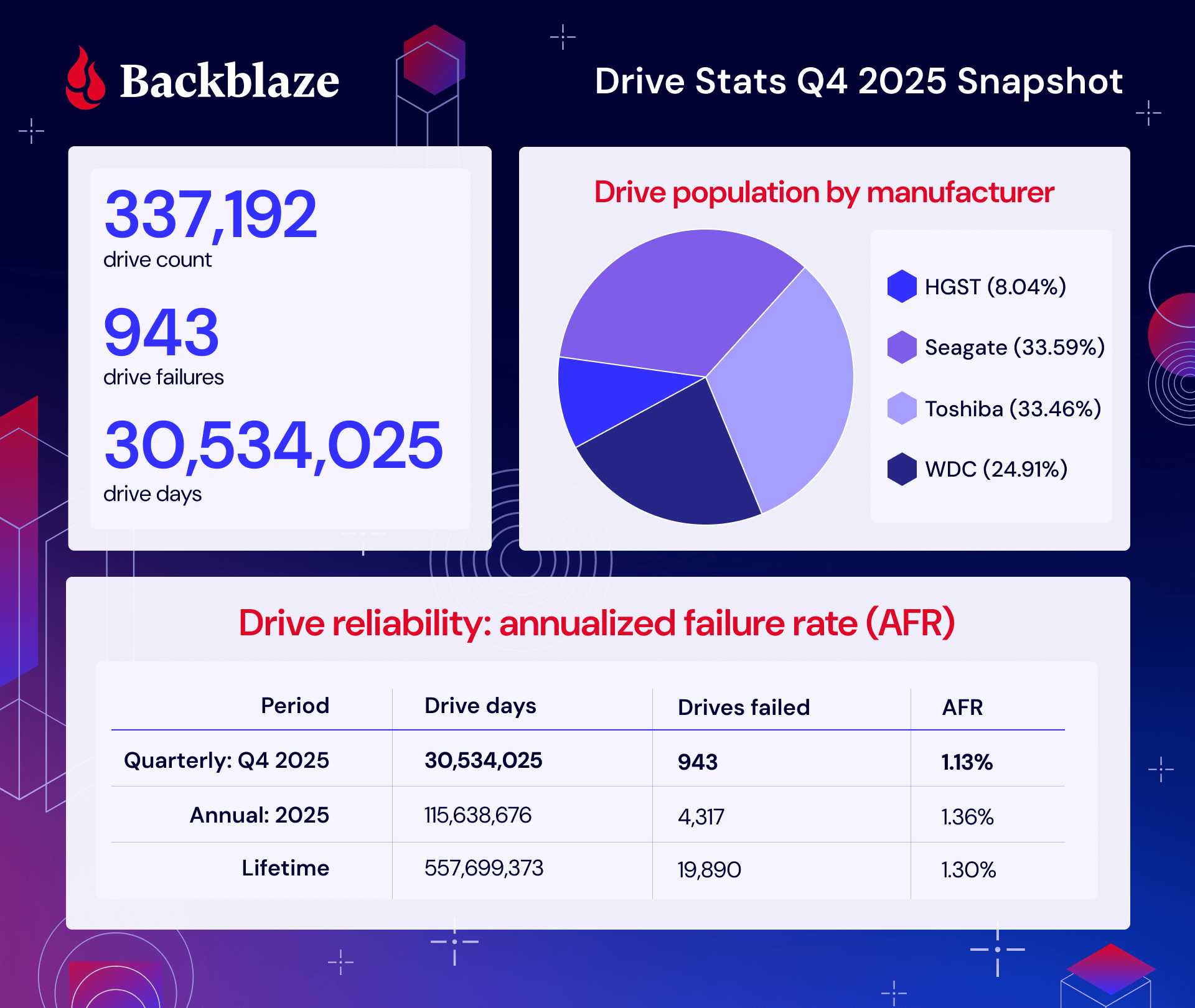

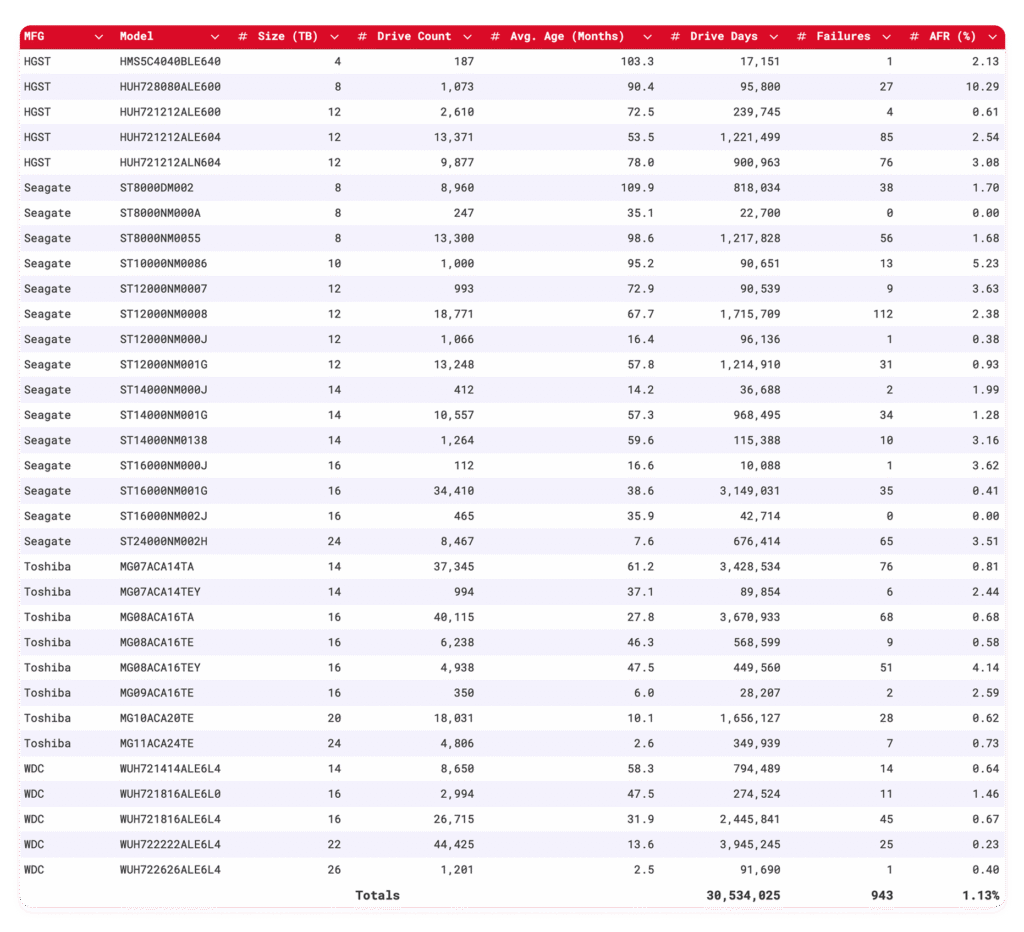

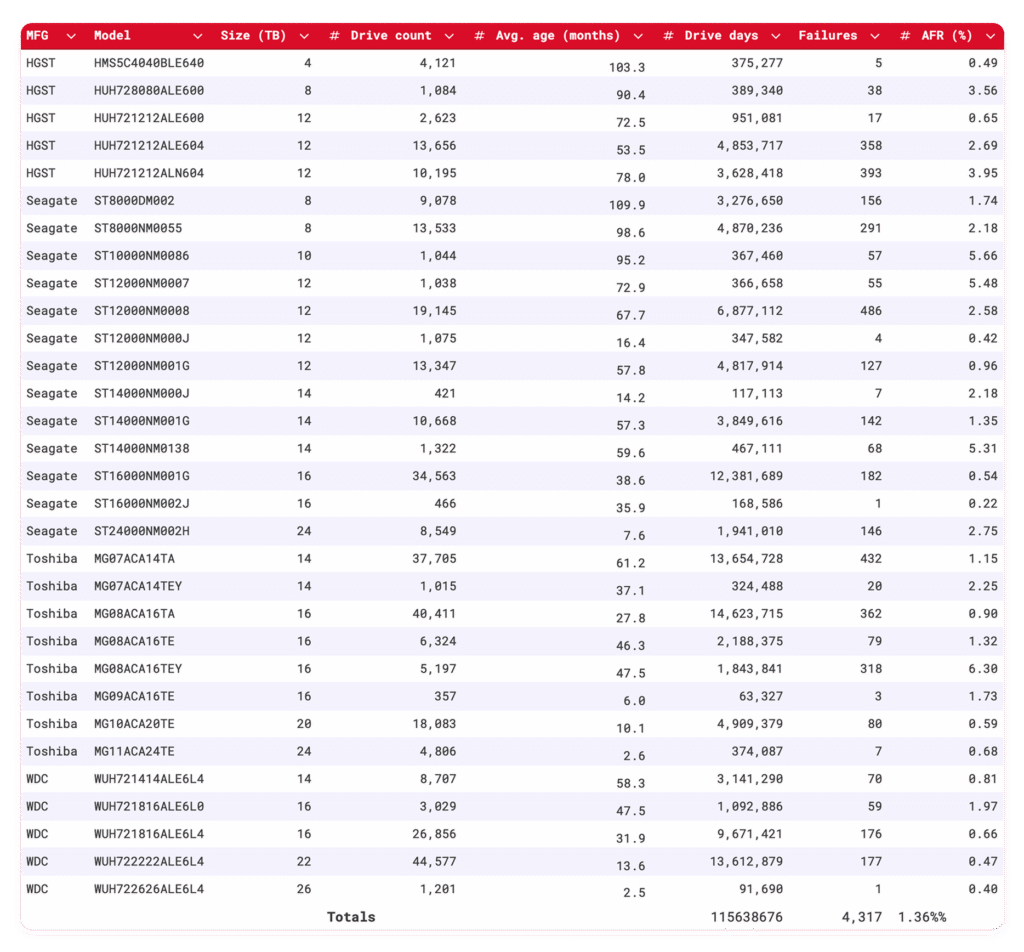

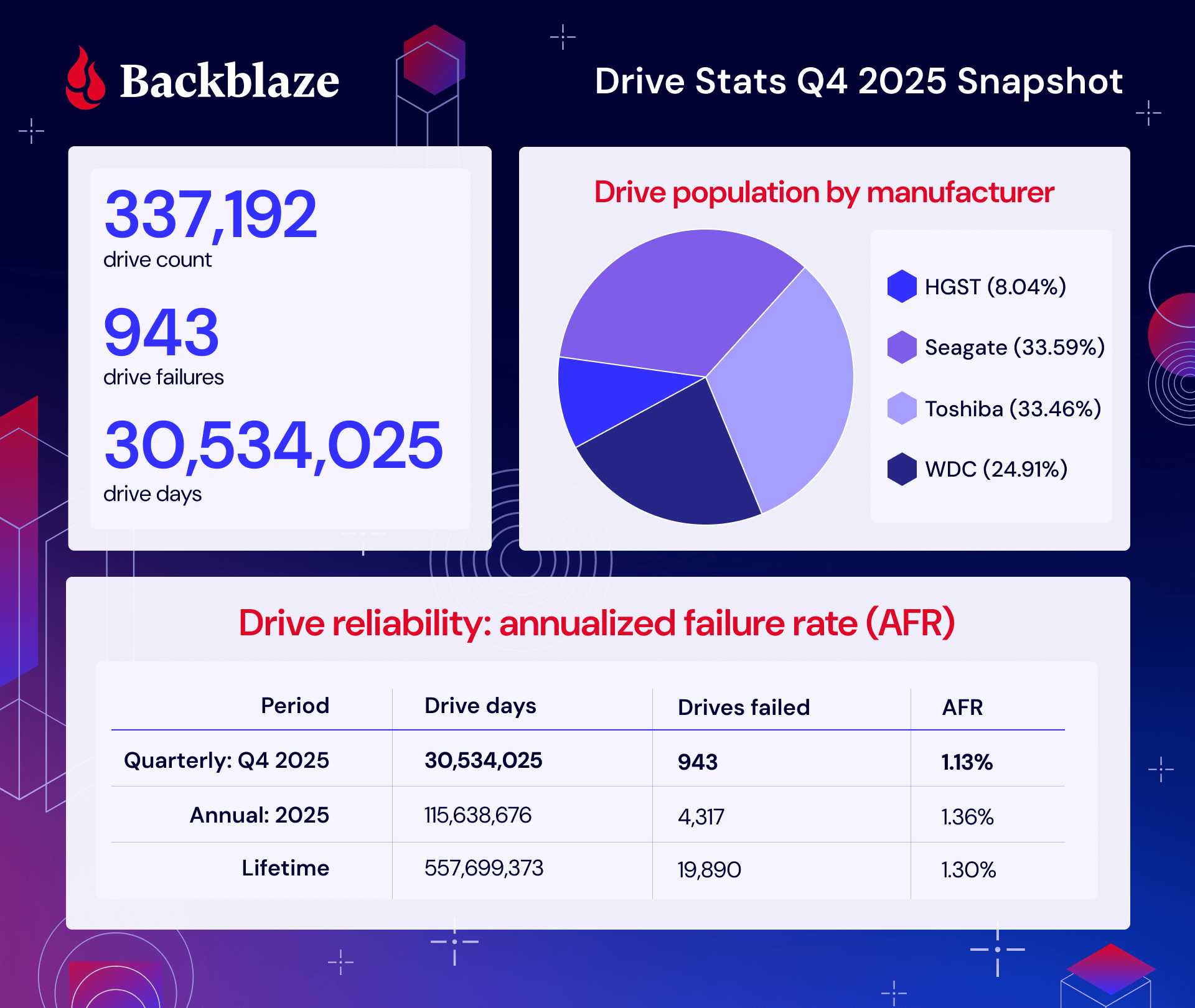

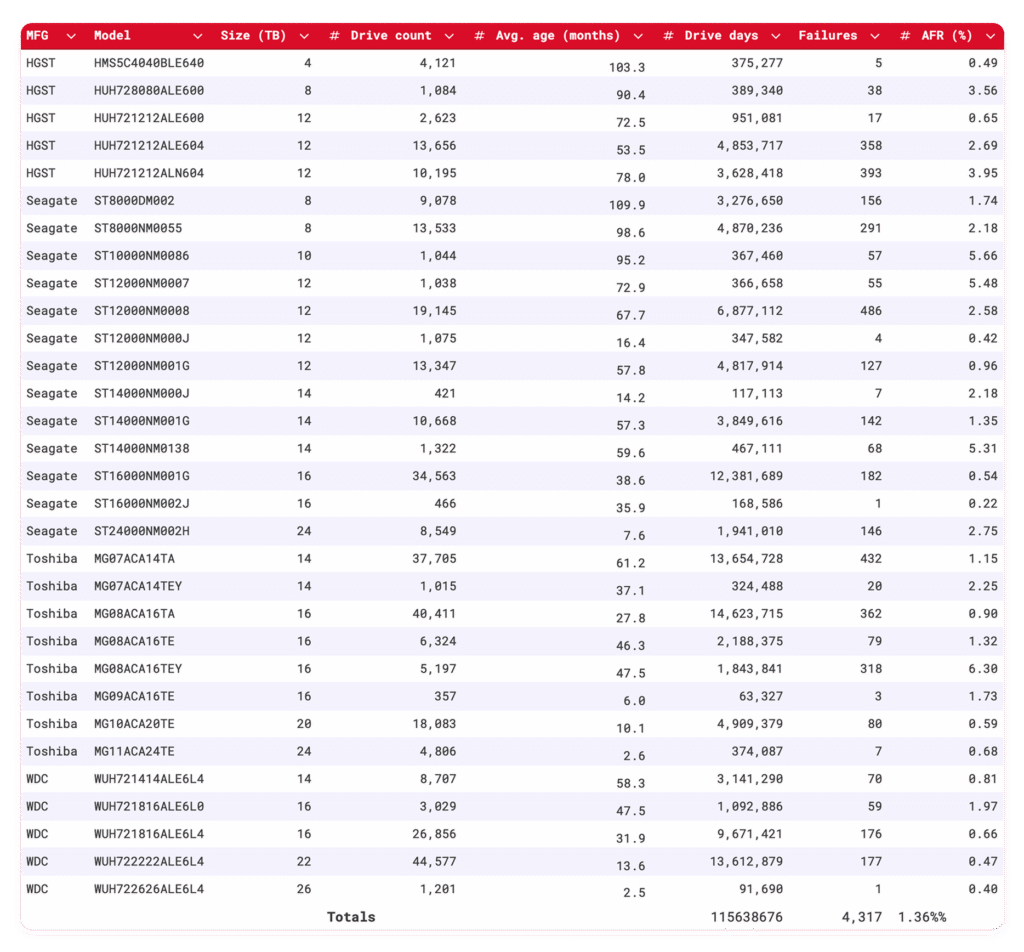

По состоянию на конец 2025 года компания Backblaze отслеживала 341 664 диска, используемых для хранения данных. Для нашей оценки мы исключили из рассмотрения 4013 загрузочных дисков и 459 жестких дисков, поскольку они не соответствовали критериям включения. Критерии, которые мы использовали, будут рассмотрены в следующем разделе этого отчета. После исключения этих дисков для анализа осталось 337 192 жестких диска. В таблице ниже показаны годовые показатели отказов за 4 квартал 2025 года для этой группы дисков.

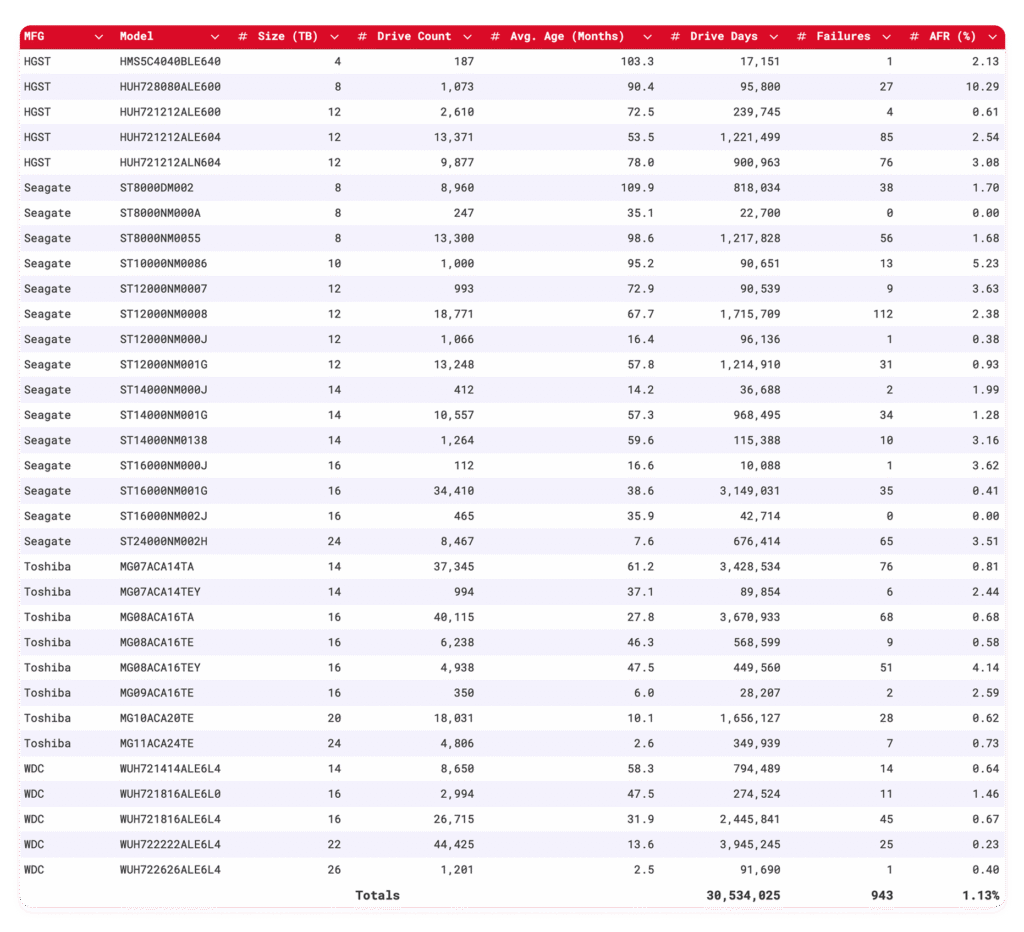

Показатели частоты отказов жестких дисков Backblaze за 4 квартал 2025 года

Отчетный период: 1 октября 2025 г. – 31 декабря 2025 г. включительно.

Модели приводов с количеством приводов > 100 по состоянию на 31 декабря 2025 г. и количеством приводных дней > 10 000 в 4 квартале 2025 г.

Заметки и наблюдения

Заметки и наблюдения

Новые приводы!

- Seagate ST16000NM000J 16 ТБ, 112 дисков

- WDC WUH722626ALE6L4 26 ТБ с 1201 диском. Наш первый 26-терабайтный жесткий диск!

Список отличников:

- HGST HMS5C4040BLE640 4TB: 1 сбой

- Seagate ST8000NM000A 8TB: 0 сбоев

- Seagate ST12000NM000J 12TB: 1 сбой

- Seagate ST16000NM000J 16TB: 1 сбой

- Seagate ST16000NM002J 16TB: 0 сбоев

- WDC WUH722626ALE6L4 26TB: 1 сбой. Приветствуем новичка — отличный старт!

Тревожные сигналы:

- HGST HUH728080ALE600 8TB: 10.29%

- Seagate ST10000NM0086 10 ТБ: 5,23%

- Toshiba MG08ACA16TEY 16 ТБ: 4,14%

В прошлом квартале мы говорили о двух из этих накопителей, и то, что мы говорили о Seagate, по-прежнему актуально — мы наблюдаем прекращение поддержки этой модели. Но давайте разберемся с 8-терабайтным HGST и 16-терабайтным Toshiba и посмотрим, что происходит.

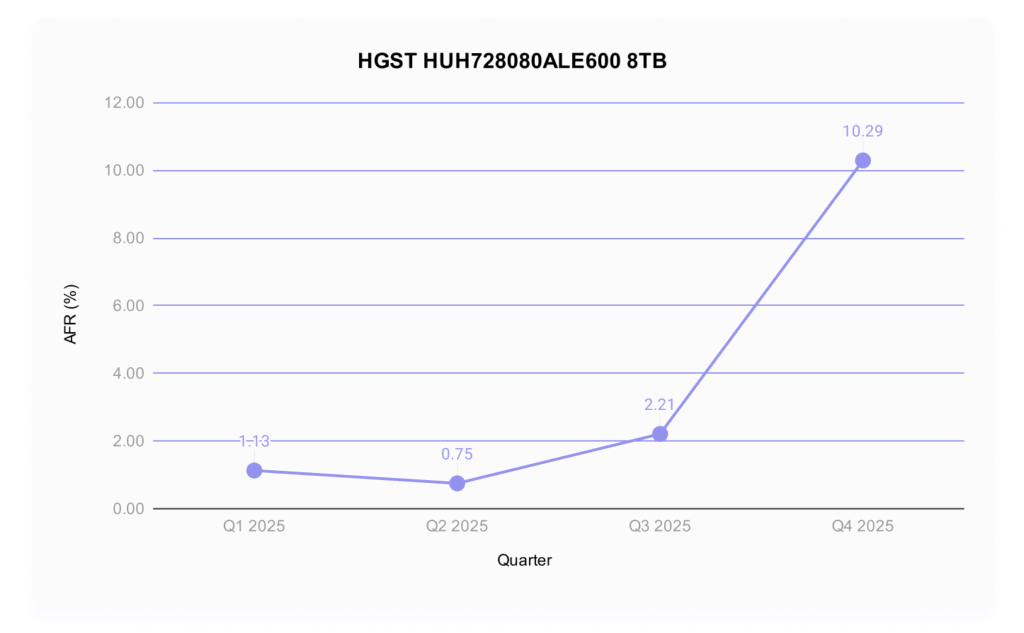

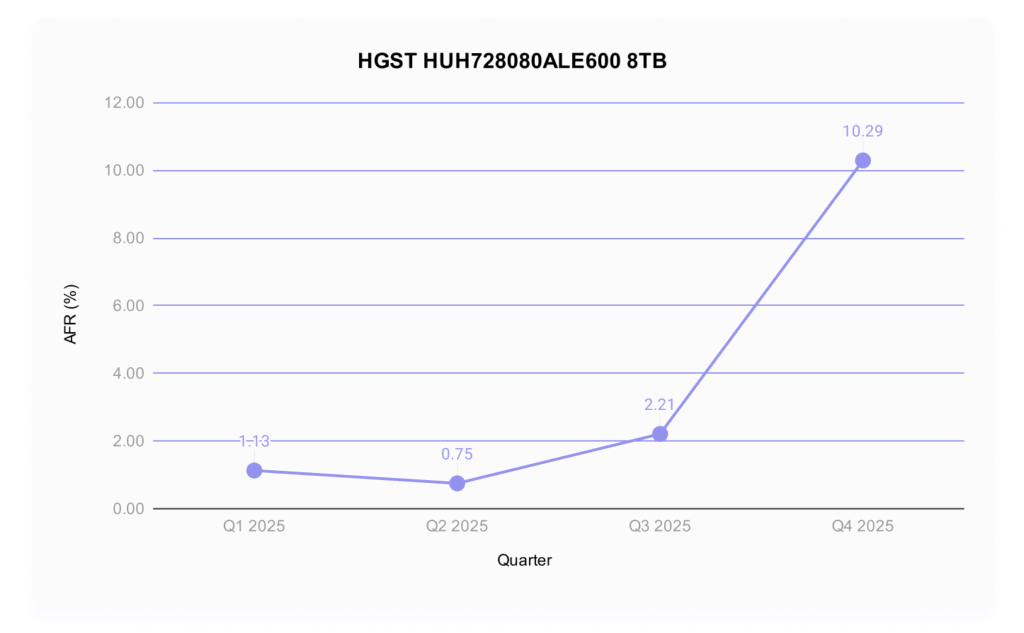

HGST HUH728080ALE600 8TB

Когда мы видим двузначный процент отказов, всегда стоит провести расследование, особенно если речь идет о жестком диске, который за последний год не демонстрировал ужасных показателей отказов (несмотря на то, что ему около 7,5 лет).

Для начала стоит отметить, что общее количество дисков в этой модели составляет 1073, что соответствует менее чем одному хранилищу (стандартное хранилище содержит 1200 дисков). Хотя хранилища не всегда содержат диски одной и той же модели, особенно старые, в идеальном мире они были бы однородными. Таким образом, в данном случае мы имеем дело с дисками, которые находятся в одном и том же месте в центре обработки данных, а это значит, что мы можем работать с факторами окружающей среды, такими как изменение температуры или циркуляции воздуха.

К тому времени, как данные Drive Stats до меня доходят, многие умные люди, конечно же, уже заметили, так сказать, возмущения в силе. Когда я изучил заявки на ремонт в центре обработки данных, выяснилось, что люди уже исключили температуру как фактор — на данный момент рабочая теория заключается в том, что накопитель может быть чувствителен к вибрации, но, учитывая возраст этих накопителей, мы решили просто отметить их для нашего обычного процесса миграции на CVT.

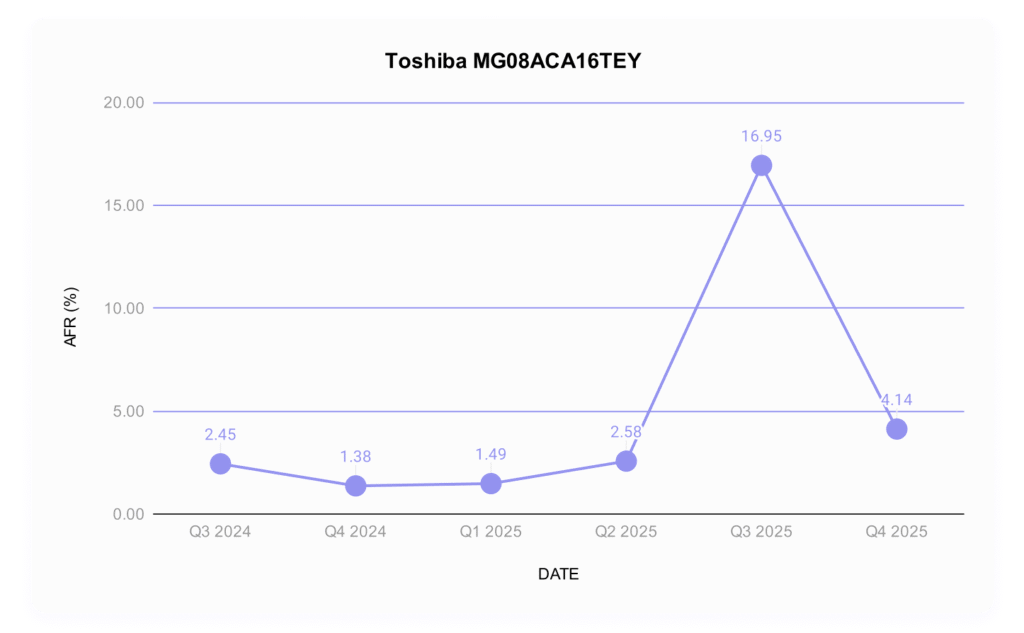

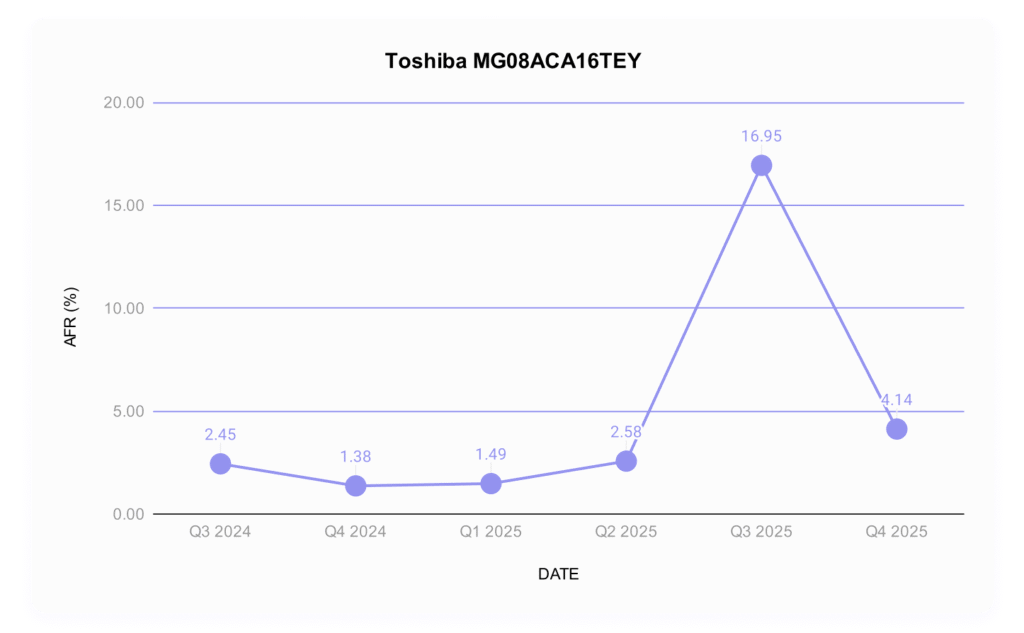

Toshiba MG08ACA16TEY 16TB

Мы обсуждали эту модель в прошлом квартале, потому что она показала показатель AFR в 16,95% (!!). Наше расследование выявило совместную (и плановую) работу по обновлению прошивки с Toshiba, и тогда мы предсказали, что эти показатели отказов снова нормализуются. Мы все еще немного завышены, но это, вероятно, результат внедрения обновленной прошивки. Как и предсказывалось, это здоровая нормализация.

Определение характера отношений, или, другими словами, установление границ.

В предыдущих отчетах мы уже объясняли причины, по которым были введены эти исключения, но вот краткое изложение сути:

Независимо от того, включена ли конкретная модель привода в диаграммы и таблицы этой статьи, все данные по отдельным позициям содержатся в нашем наборе данных статистики приводов, который вы можете загрузить, посетив нашу страницу статистики приводов.

Показатели ежегодного количества отказов жестких дисков в 2025 году

По состоянию на конец 2025 года компания Backblaze отслеживала 349 462 жестких диска, используемых для хранения данных. Мы исключили из рассмотрения 4176 загрузочных дисков и 1090 жестких дисков, поскольку они не соответствовали определенным нами годовым критериям. Таким образом, у нас осталось 344 196 дисков, распределенных по 30 различным моделям. В таблице ниже показаны годовые показатели использования (AFR) за 2025 год для этой группы дисков.

Показатели частоты отказов жестких дисков Backblaze в 2025 году

Отчетный период: с 1 января 2025 г. по 31 декабря 2025 г. включительно.

Модели приводов с количеством приводов > 250 и количеством приводных дней > 50 000 в 2025 году.

Заметки и наблюдения

Заметки и наблюдения

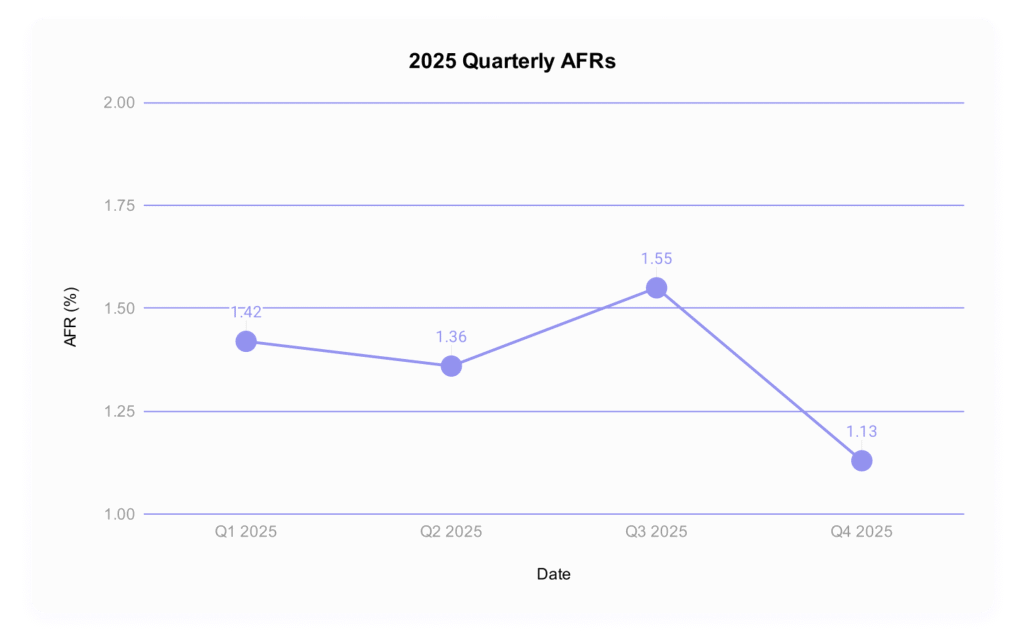

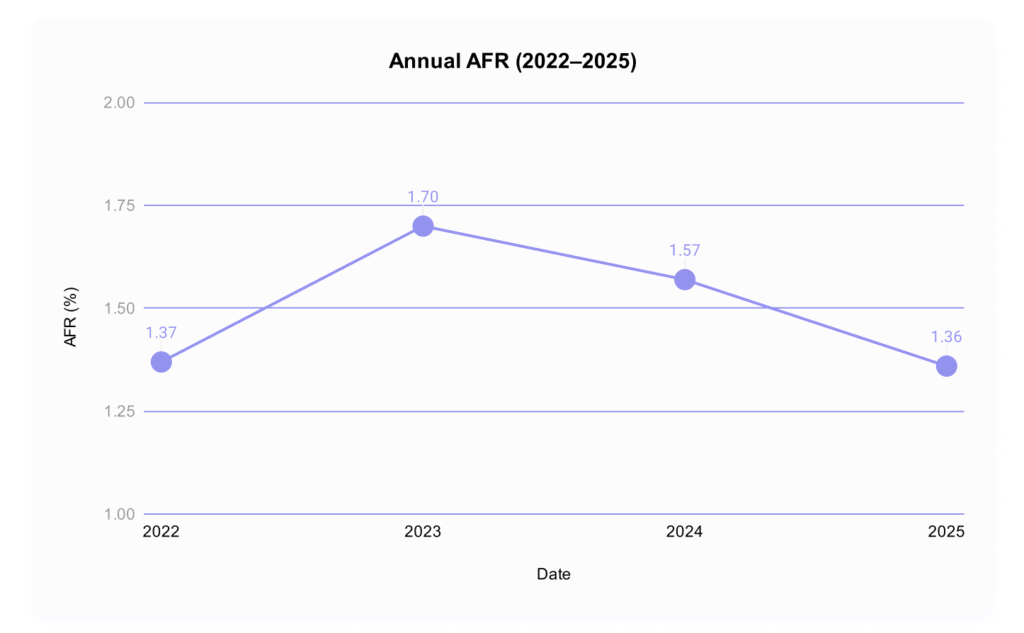

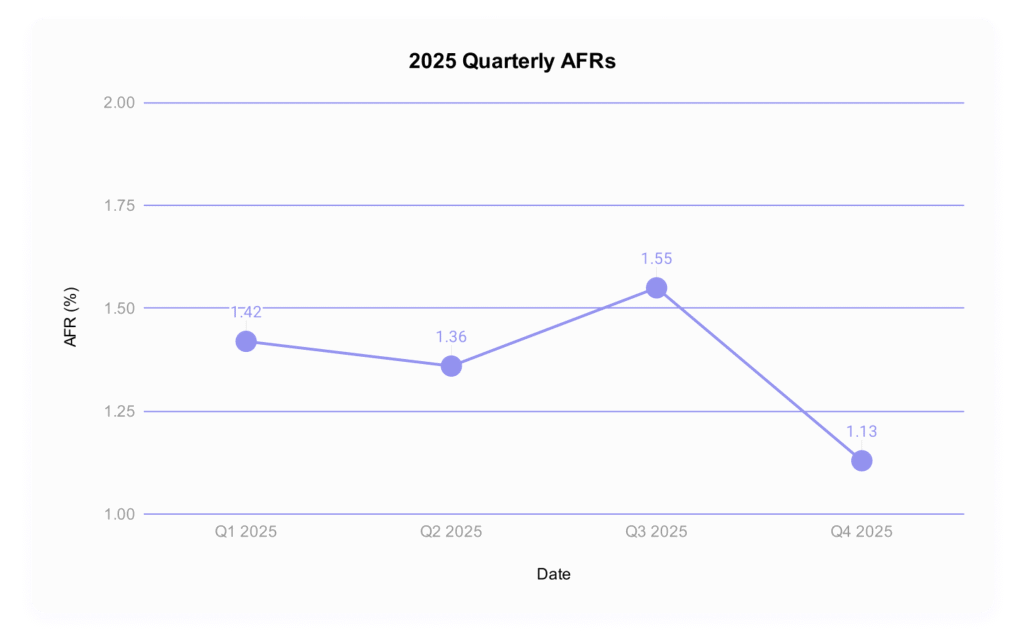

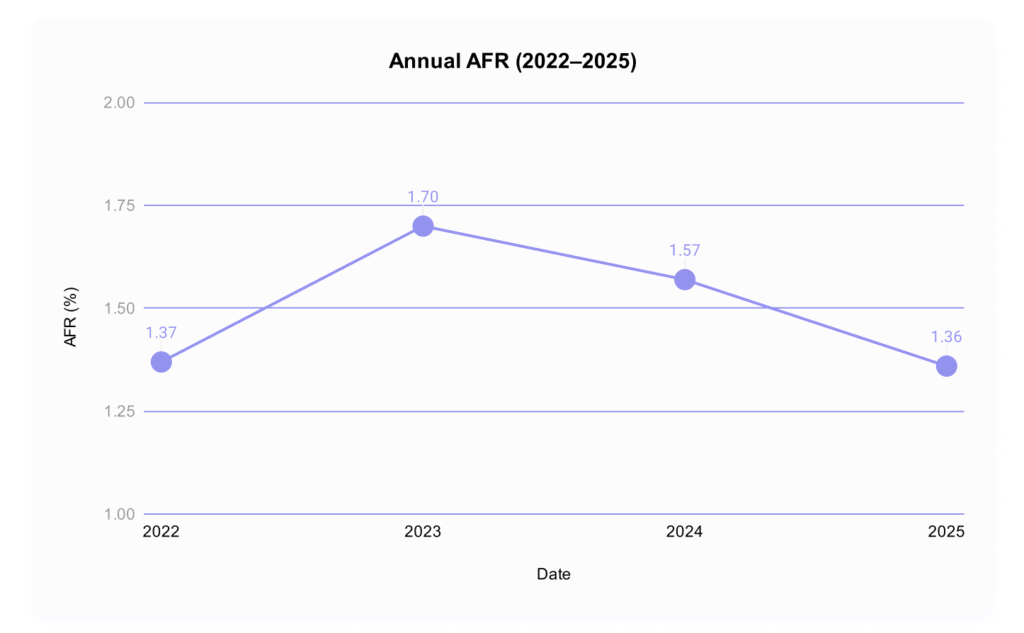

Годовой показатель AFR снизился: в этом году он завершился на высоком уровне в 1,36%, что ниже показателя 1,55% в 2024 году. Тем не менее, те, кто следит за квартальным показателем AFR, отмечают некоторую волатильность этого числа.

Никто не вышел невредимым: сбоев нет ни одного.

Но давайте поговорим об этом подробнее: это накопители, которые в среднем выходили из строя менее двух раз в квартал (хотя, судя по данным, распределение не обязательно равномерное).

- HGST HMS5C4040BLE640 4 ТБ: 5 сбоев

- Жесткий диск Seagate ST12000NM000J 12 ТБ: 4 сбоя

- Жесткий диск Seagate ST14000NM000J 14 ТБ: 7 сбоев

- Seagate ST16000NM002J 16TB: 1 сбой

- Ноутбук Toshiba MG09ACA16TE 16 ТБ: 3 сбоя

- WDC WUH722626ALE6L4 26TB: 1 сбой.

Следует отметить, что этот накопитель находится на первом квартале своего жизненного цикла, поэтому пока сложно назвать это чем-то значимым.

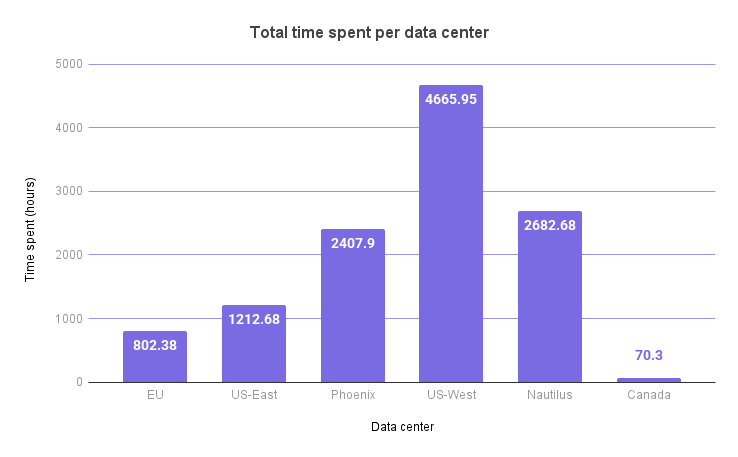

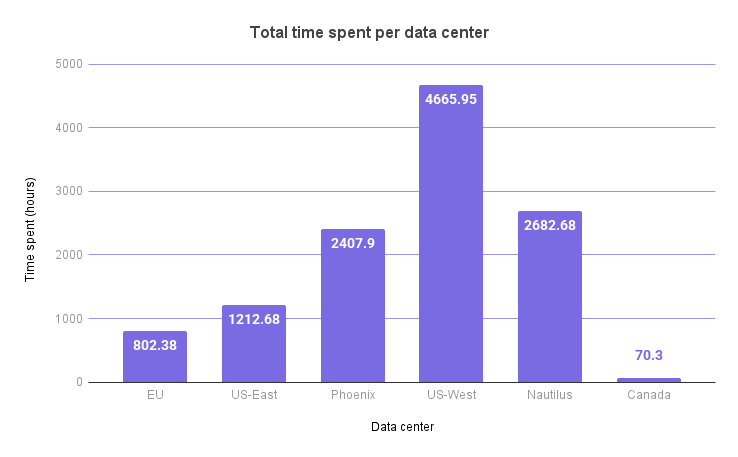

И все эти заявки на обслуживание и модели дисков означают очень много работы — мы написали целую статью на эту тему, но вот подробная информация о количестве часов, затраченных в каждом центре обработки данных.

Да, в этом списке вы увидите диски необычных размеров; он включает в себя все наши накопители, а не только жесткие диски, упомянутые в этом отчете.

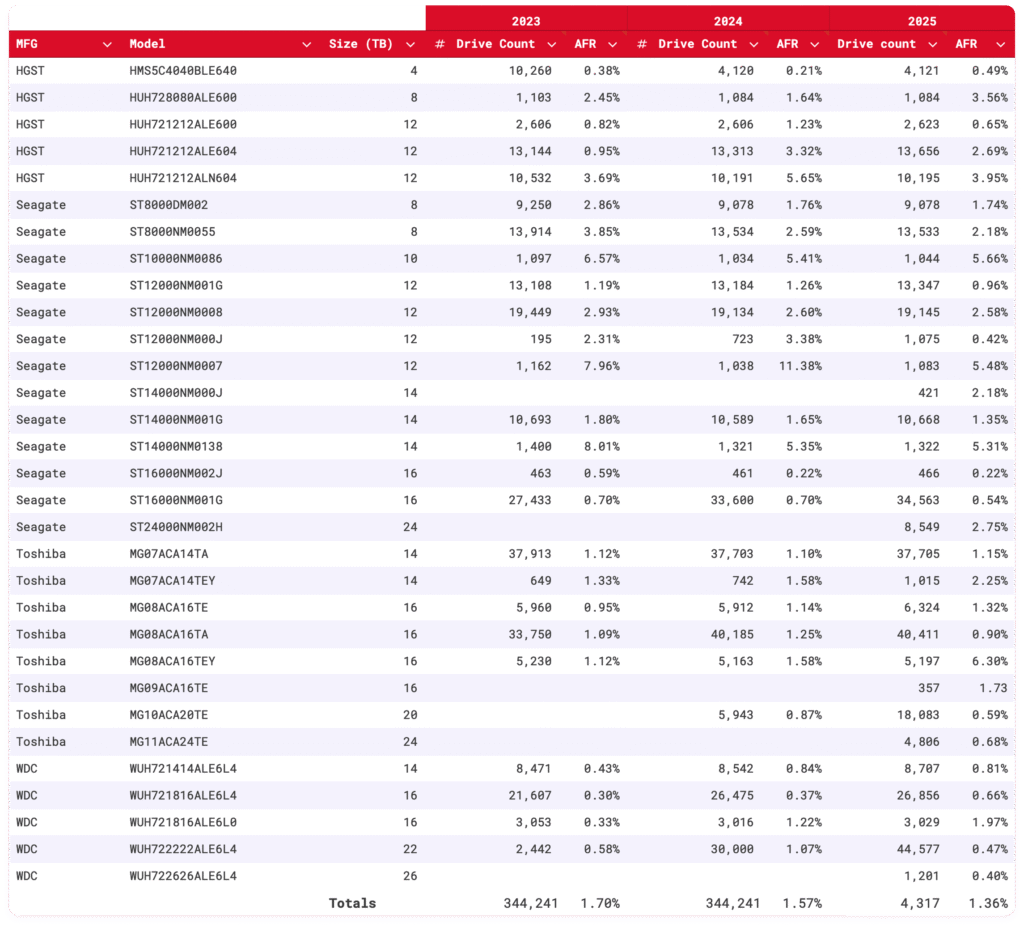

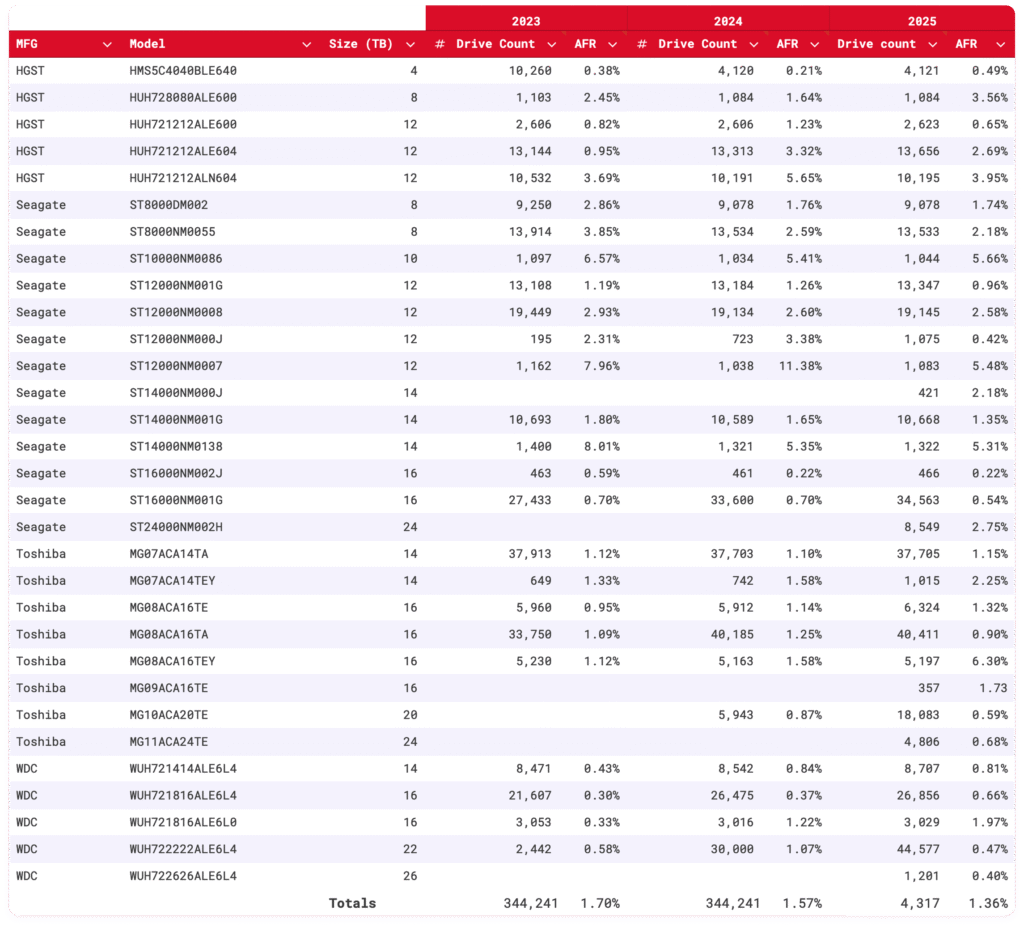

Сравнение показателей вождения за 2023, 2024 и 2025 годы.

Давайте посмотрим на годовые показатели AFR за предыдущие годы, чтобы понять, как обстоят дела в 2025 году:

Трехлетнее сравнение показателей ежегодных отказов жестких дисков Backblaze

Для моделей приводов с более чем 250 приводами по состоянию на 31.12.25 и моделей приводов с более чем 50 000 приводных дней в 2025 году

данные за каждый год включены в этот год.

Заметки и наблюдения

Годовой показатель AFR снизился до 1,36%. Таких цифр мы не видели с 2022 года (1,37%). Отлично!

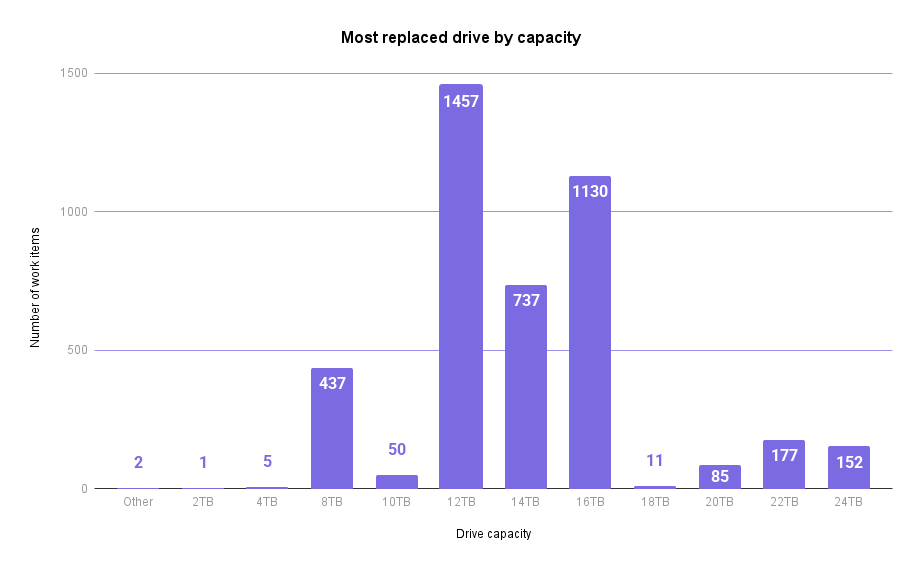

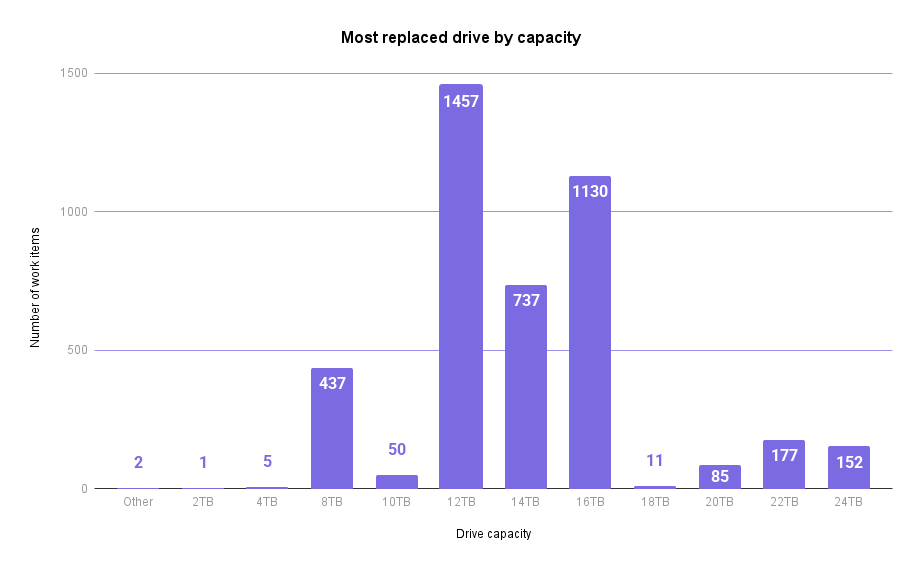

Анализ данных по размерам накопителей показывает, насколько существенным является переход на накопители большой емкости: на основе текущих квартальных данных распределение по размерам накопителей выглядит следующим образом:

- 0–12 ТБ: 25,13%

- 14–16 ТБ: 52,06%

- 20 ТБ+: 22,81%

Это и так довольно длинный отчет, поэтому, в целях экономии времени, мы ограничимся следующим: на то, как и почему происходят изменения, влияют множество факторов, включая средний возраст накопителей в нашей выборке, насколько улучшились технологии накопителей за эти годы, как накопители на рынке со временем увеличились в размерах, в то время как стоимость за ГБ также снизилась, и как текущий спрос на накопители влияет на некоторые из этих факторов.

Если это предложение кажется вам непонятным, добро пожаловать в мир закупок корпоративных накопителей. Но, как всегда, нам необходимо соотносить реальные данные с тем, как мы закупаем и используем накопители.

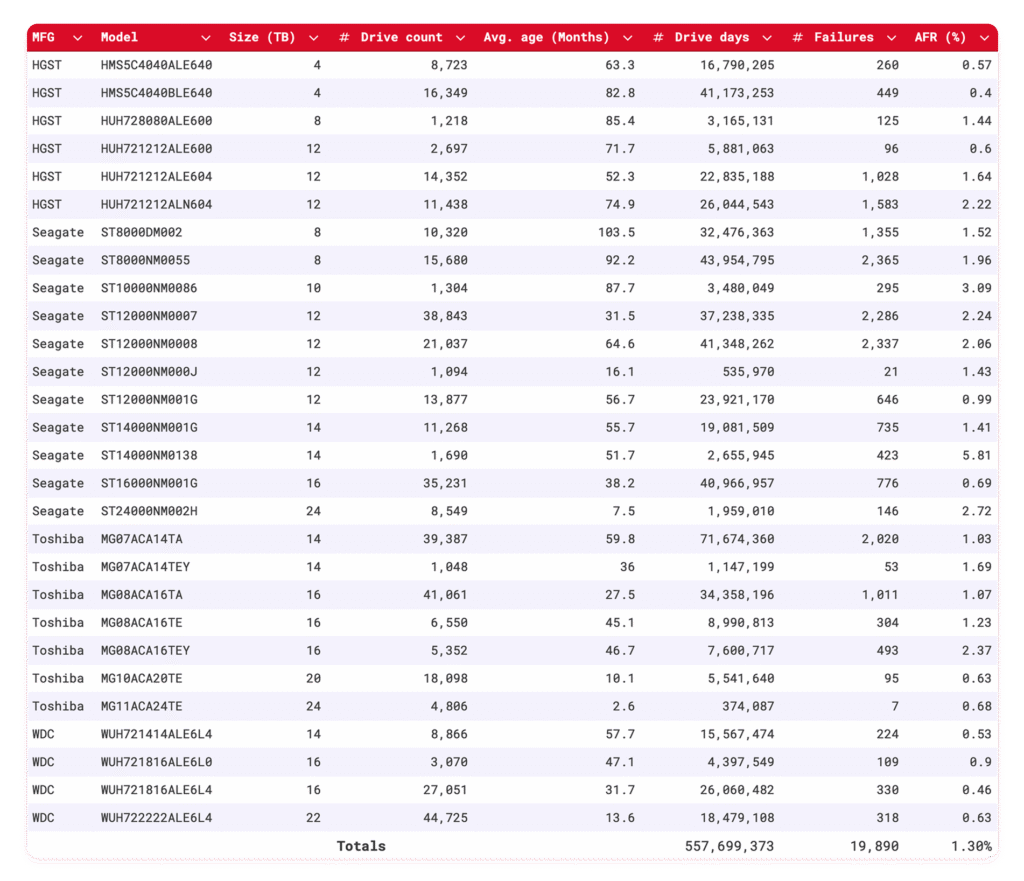

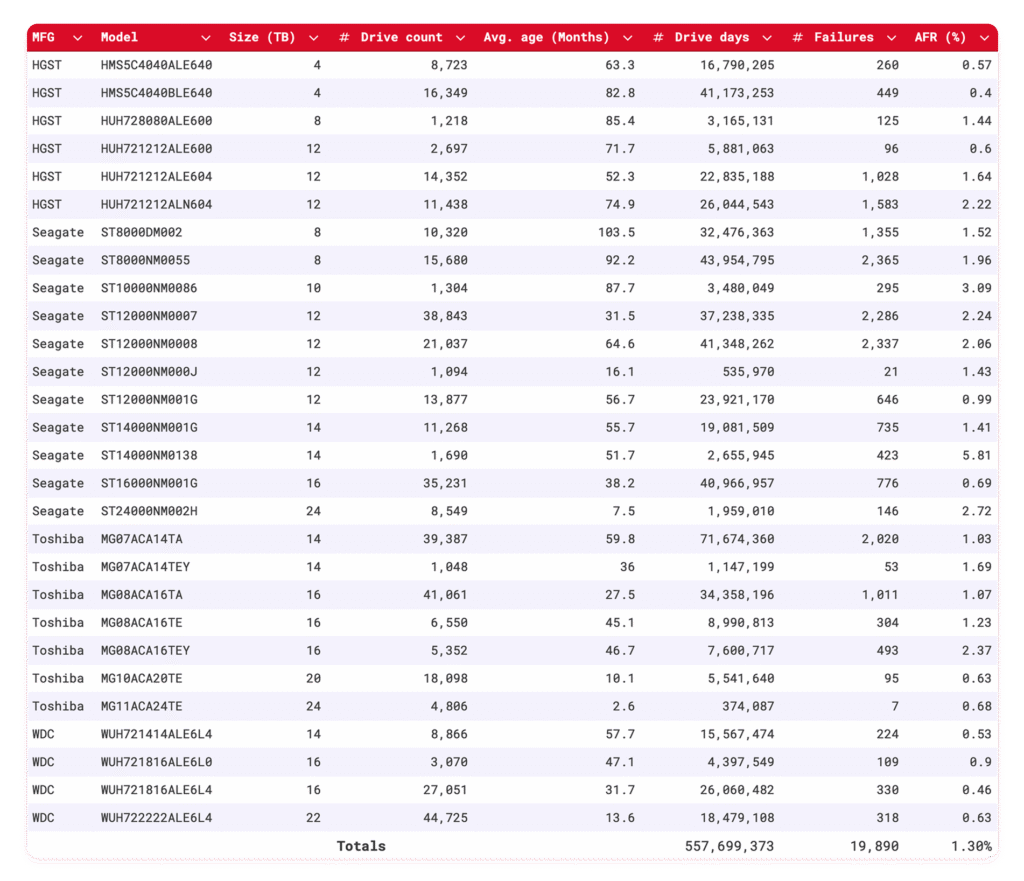

Показатели отказов жестких дисков за весь срок службы

Показатели отказов жестких дисков Backblaze за весь срок службы

Отчетный период, заканчивающийся 31 декабря 2025 года включительно.

Модели приводов с более чем 500 приводами и более чем 100 000 приводных дней за весь срок службы.

Заметки и наблюдения

- Старый добрый показатель: среднегодовая процентная ставка за весь период жизни составляет 1,30% в этом квартале, и за довольно долгое время этот показатель существенно не изменился.

- Познакомьтесь с новичком: жесткий диск Toshiba MG11ACA24TE объемом 24 ТБ попал в таблицу рекордов по сроку службы. В прошлом квартале мы установили еще 2400 таких дисков, в результате чего общее количество достигло 4806.