+117.66

Рейтинг

alice2k

Виталий Никсенкин

DC Hillsboro,OR: the conducts for the power supply, the generator #1

DC Hillsboro,OR: we built 2 external places for the dark fibers

Нас ждали нелегкие испытания! Но мы можем многому научиться!

Хостинг столкнулся с серьезной проблемой, связанной со взломом аккаунтов. По всей видимости, истоком взлома оказался взлом аккаунта ВКонтакте. К сожалению, очень многое необходимо было восстанавливать с нуля, а также — позаботиться о новых мерах безопасности, чтобы подобное не повторилось. Это еще одно напоминание для наших пользователей — пожалуйста, используйте все возможные меры: не передавайте важные данные доступа вне защищенных каналов связи (в биллинге или через электронную почту), чаще меняйте пароли, используйте двухфакторную авторизацию и т.д. Также, почаще делайте бэкапы ваших важных данных в защищенную область!

Мы вынуждены поменять сертификат сайта и панели биллинга для того, чтобы вы не столкнулись с проблемами безопасности. Поэтому, пожалуйста, регистрируйтесь в нашей новой панели биллинга — bill.mr-hosting.ru и заходите на новый сайт — mr-hosting.ru

Однако, подобная ситуация — повод и для позитивных изменений!

Во-первых, для помощи и технической поддержки в команду хостинга вливается команда разработчиков DevStudio во главе с Даниилом Сергеевичем Рахновским. Мы надеемся, что вам пригодится их опыт и технические навыки!

Во-вторых, система хостинга перепроектируется с учетом новых возможностей: вы увидите новые виртуальные серверы и хостинг на панели Multicraft и TCAdmin с GAME-защитой, новые выделенные серверы, в том числе с NVMe-дисками и т.д.

В-третьих, цены на большинство услуг снижены — в том числе, на выделенные серверы! Новые возможности хостинга по новым ценам!

Ну и самое приятное — СКИДКИ! Скидка в 50% на все услуги, кроме выделенных серверов! На выделенные серверы — скидка 20%. Используйте промо-код september до 15го сентября и получите эту огромную скидку!

bill.mr-hosting.ru

Мы вынуждены поменять сертификат сайта и панели биллинга для того, чтобы вы не столкнулись с проблемами безопасности. Поэтому, пожалуйста, регистрируйтесь в нашей новой панели биллинга — bill.mr-hosting.ru и заходите на новый сайт — mr-hosting.ru

Однако, подобная ситуация — повод и для позитивных изменений!

Во-первых, для помощи и технической поддержки в команду хостинга вливается команда разработчиков DevStudio во главе с Даниилом Сергеевичем Рахновским. Мы надеемся, что вам пригодится их опыт и технические навыки!

Во-вторых, система хостинга перепроектируется с учетом новых возможностей: вы увидите новые виртуальные серверы и хостинг на панели Multicraft и TCAdmin с GAME-защитой, новые выделенные серверы, в том числе с NVMe-дисками и т.д.

В-третьих, цены на большинство услуг снижены — в том числе, на выделенные серверы! Новые возможности хостинга по новым ценам!

Ну и самое приятное — СКИДКИ! Скидка в 50% на все услуги, кроме выделенных серверов! На выделенные серверы — скидка 20%. Используйте промо-код september до 15го сентября и получите эту огромную скидку!

bill.mr-hosting.ru

переезд в новый ДатаЦентр Xelent/SDN

Доброго времени суток, уважаемый клиент!

Обращаем Ваше внимание:

Каждая серверная стойка обладает дублированным распределением питания — схема резервирования N+1, установки ДИБП организованы группами 3+1 с динамическим распределением мощности между 3 установками.

Благодаря данной схеме Xelent/SDN за 3 года своего существования ни разу падал по питанию.

Технология FreeCooling: за счет кратковременного использования тепловых насосов происходит экономия электроэнергии, что позволяет отдавать большую мощность серверам, размещенным в дата-центре.

Данная технология построена на промышленном оборудовании KyotoCooling.

Благодаря этой технологии энергоэффективность функционирования ЦОД, PUE=1,2

Для каждого клиента создаются отдельные зоны с индивидуальным режимом безопасности.

Двери всех помещений оборудованы электронными замками и считывателями карт, а двери помещений и стоек – металлоконтактными извещателями.

Помимо этого у Xelent/SDN 5 периметров безопасности, более 200 видеокамер постоянного наблюдения.

За счет оборудования последнего поколения, позволяющего использовать все климатические преимущества — низкая цена за электричество, предсказуемое ценообразование, целый ряд решений, которые сконфигурированы для бизнесов различного масштаба.

Циркуляцию внутреннего и наружного воздуха обеспечивают по два вентилятора промышленного класса. Тепловые насосы также выполнены в виде двух параллельных контуров, так что при выходе из строя одного из них сохраняется половина охлаждающей способности.

Все нижеперечисленные вопросы-ответы относятся только к выделенным серверам. Перенос виртуальных серверов будет прозрачен и незаметен клиентам.

Каждому клиенту за 2 недели до начала работ с его сервером\серверами будет написано письмо уведомлеение, где будет указана дата и время перемещения сервера в новый ЦОД.

Если Вам будет не удобна дата или время указанные в письме — просьба связаться с нами до момента перевоза Вашего сервера — чтобы мы скорректировали дату перевоза серверов в новый ЦОД.

В назначенное время сервер клиента будет отключаться (максимум будет перевозиться 2-4 сервера за раз)

После чего сервер демонтируется из текущего ЦОД, грузиться в легковой АВТО и аккуратно перевозиться в новый ЦОД

в новом ЦОД сервер устанавливается в заранее подготовленное место и включается.

Надеемся на Ваше понимание и приносим свои извинения за доставленные неудобства.

В случае возникновения какой-либо внештатной ситуации, мы приложим максимальные усилия для скорейшего восстановления работоспособности Ваших серверов.

Специалисты нашей тех. поддержки ответят в Лайф-чате и Биллинге на любые возникшие у Вас вопросы.

Обращаем Ваше внимание:

- В связи с апгрейдом и модернизацией ДЦ было принято решение о смене места расположения нашего ДЦ.

- Новым местом размещения был выбран крупнейший ДЦ в Северо-Западном регионе уровня Tier III — ДЦ Xelent/SDN.

-Автономность:Дата-центр подключен к сетям Ленэнерго мощностью 14 МВт и использует динамические источники бесперебойного питания Hitec Power Protection BV.

Каждая серверная стойка обладает дублированным распределением питания — схема резервирования N+1, установки ДИБП организованы группами 3+1 с динамическим распределением мощности между 3 установками.

Благодаря данной схеме Xelent/SDN за 3 года своего существования ни разу падал по питанию.

— Охлаждение:Система охлаждения дата-центра разработана с учетом климатических особенностей Северо-Западного региона.

Технология FreeCooling: за счет кратковременного использования тепловых насосов происходит экономия электроэнергии, что позволяет отдавать большую мощность серверам, размещенным в дата-центре.

Данная технология построена на промышленном оборудовании KyotoCooling.

Благодаря этой технологии энергоэффективность функционирования ЦОД, PUE=1,2

— Безопасность:Безопасность ДЦ Xelent/SDN подтверждена сертификатом PCI DSS, лицензиями ФСБ и Федеральной службой по техническому и экспортному контролю, а инфраструктура ЦОД соответствует международным стандартам Tier III.

Для каждого клиента создаются отдельные зоны с индивидуальным режимом безопасности.

Двери всех помещений оборудованы электронными замками и считывателями карт, а двери помещений и стоек – металлоконтактными извещателями.

Помимо этого у Xelent/SDN 5 периметров безопасности, более 200 видеокамер постоянного наблюдения.

— Специализированность:Здание Xelent/SDN, в отличие от многих других дата-центров, адаптировавших неспециализированные строения, построено «с нуля» специально для размещения серверов с учетом всех требований, предъявляемых к ЦОД.

За счет оборудования последнего поколения, позволяющего использовать все климатические преимущества — низкая цена за электричество, предсказуемое ценообразование, целый ряд решений, которые сконфигурированы для бизнесов различного масштаба.

Циркуляцию внутреннего и наружного воздуха обеспечивают по два вентилятора промышленного класса. Тепловые насосы также выполнены в виде двух параллельных контуров, так что при выходе из строя одного из них сохраняется половина охлаждающей способности.

Все нижеперечисленные вопросы-ответы относятся только к выделенным серверам. Перенос виртуальных серверов будет прозрачен и незаметен клиентам.

— Как и когда планируется переезд серверов в новый ЦОД ?Перемещение серверов клиентов мы начнем с 1 сентября.

Каждому клиенту за 2 недели до начала работ с его сервером\серверами будет написано письмо уведомлеение, где будет указана дата и время перемещения сервера в новый ЦОД.

Если Вам будет не удобна дата или время указанные в письме — просьба связаться с нами до момента перевоза Вашего сервера — чтобы мы скорректировали дату перевоза серверов в новый ЦОД.

— Как будет происходить переезд серверов ?Заранее в новом ЦОД для серверов готовится витая пара, провода питания и подготавливается место для установки

В назначенное время сервер клиента будет отключаться (максимум будет перевозиться 2-4 сервера за раз)

После чего сервер демонтируется из текущего ЦОД, грузиться в легковой АВТО и аккуратно перевозиться в новый ЦОД

в новом ЦОД сервер устанавливается в заранее подготовленное место и включается.

— Что будет с моими IP адресами?Ваши IP адреса остануться без изменений и будут работать в новом ЦОД

— Будет ли изменена стоимость услуг?Нет — стоимость услуг остается без изменения.

— Как долго будет идти процесс перевоза сервера?Ваш сервер будет недоступен около 4-5 часов.

— Возможна ли перевозка сервера в ночное время?Да, просьба сообщить об этом после того как к Вам придет уведомление о перевозе Вашего сервера.

— Можно ли ускорить процесс перевоза моего сервера?Нет — мы подготавливаем стойки последовательно к разным типам серверов. Выбор времени будет возможен только после того как Вы получите письмо с уведомлением о перевозе Вашего сервера.

— У нас очень важный проект и простой на 5 минут очень критичен, как нам быть?В этом случае после получения письма с уведомлением сообщите нам об этом, мы выделим Вам отдельный новый сервер на который Вы сможете перенести Ваш проект на время перевоза Вашего основного сервера.

Надеемся на Ваше понимание и приносим свои извинения за доставленные неудобства.

В случае возникновения какой-либо внештатной ситуации, мы приложим максимальные усилия для скорейшего восстановления работоспособности Ваших серверов.

Специалисты нашей тех. поддержки ответят в Лайф-чате и Биллинге на любые возникшие у Вас вопросы.

Inoventica расширяет сотрудничество с DATAIX

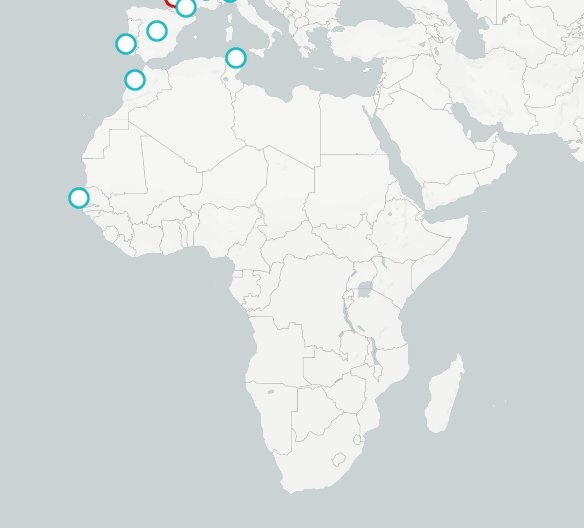

ЗАО «Коммуникации для инноваций», головная компания Группы Inoventica, заключила новый контракт с ООО «Пиринг», организатором пиринговой сети DATAIX, в рамках которого Inoventica расширила на 20 Гбит/с доступ к транспортной компоненте своего гибридного облака в Приволжском и Уральском федеральных округах.

В рамках контракта Inoventica предоставила DATAIX доступ к магистральной транспортной компоненте облачной ИКТ-инфраструктуры, представленной выделенными каналами систем спектрального уплотнения (DWDM), что позволило организовать прямое («one-hop») соединение региональных сетей операторов – участников пиринговой сети DATAIX — с облачными ЦОД Inoventica.

Новый контракт обеспечил увеличение емкости существующих каналов DATAIX в ПФО и УФО в 2 раза, а также соответствие соглашению о качестве обслуживания (QoS) при передаче возрастающего объема трафика между участниками пиринговой сети DATAIX.

«Стремительные темпы развития и применения технологии больших данных, неизбежно, привели к необходимости наращивания ИКТ-инфраструктуры, способной передавать экзабайты трафика в год. Новый этап сотрудничества с компанией Inoventica позволит не только расширить доступность и связность нашей инфраструктуры, но и гарантировать для конечных пользователей доступ к инновационным сервисам, оказываемым на базе площадок ЦОД Группы Inoventica», — отметил Роман Венедиктов, Генеральный директор DATAIX.

«Наличие развитой географически распределенной ИКТ-инфраструктуры, портфеля востребованных на рынке решений, таких как система защиты от сетевых атак invGUARD и платформа управления облачными сервисами InoSphere, позволяют предложить нашим клиентам – крупнейшим пиринговым компаниям – выгодные условия сотрудничества и возможность развития собственных инновационных сервисов», — подчеркнул Павел Поздняков, Заместитель генерального директора Inoventica.

В рамках контракта Inoventica предоставила DATAIX доступ к магистральной транспортной компоненте облачной ИКТ-инфраструктуры, представленной выделенными каналами систем спектрального уплотнения (DWDM), что позволило организовать прямое («one-hop») соединение региональных сетей операторов – участников пиринговой сети DATAIX — с облачными ЦОД Inoventica.

Новый контракт обеспечил увеличение емкости существующих каналов DATAIX в ПФО и УФО в 2 раза, а также соответствие соглашению о качестве обслуживания (QoS) при передаче возрастающего объема трафика между участниками пиринговой сети DATAIX.

«Стремительные темпы развития и применения технологии больших данных, неизбежно, привели к необходимости наращивания ИКТ-инфраструктуры, способной передавать экзабайты трафика в год. Новый этап сотрудничества с компанией Inoventica позволит не только расширить доступность и связность нашей инфраструктуры, но и гарантировать для конечных пользователей доступ к инновационным сервисам, оказываемым на базе площадок ЦОД Группы Inoventica», — отметил Роман Венедиктов, Генеральный директор DATAIX.

«Наличие развитой географически распределенной ИКТ-инфраструктуры, портфеля востребованных на рынке решений, таких как система защиты от сетевых атак invGUARD и платформа управления облачными сервисами InoSphere, позволяют предложить нашим клиентам – крупнейшим пиринговым компаниям – выгодные условия сотрудничества и возможность развития собственных инновационных сервисов», — подчеркнул Павел Поздняков, Заместитель генерального директора Inoventica.

C Hillsboro,OR: the temporary XFMR is in the building

DC Vint Hill,VA: phase 2

Хостинг-провайдер из Китая подвергся 16 DDoS-атакам за сутки

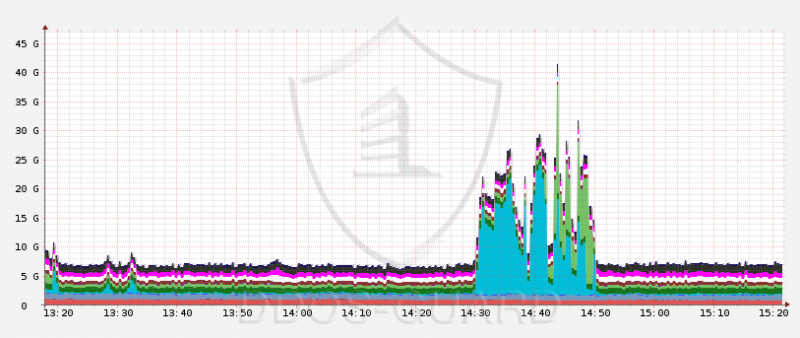

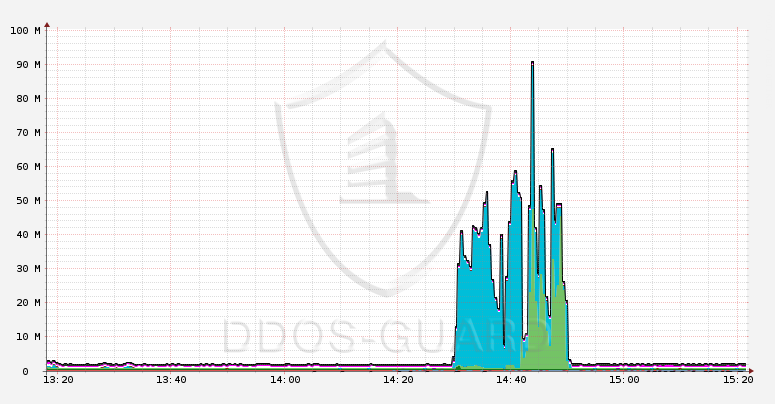

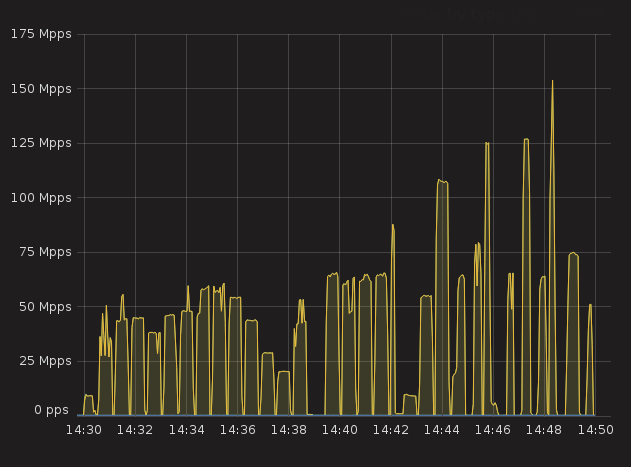

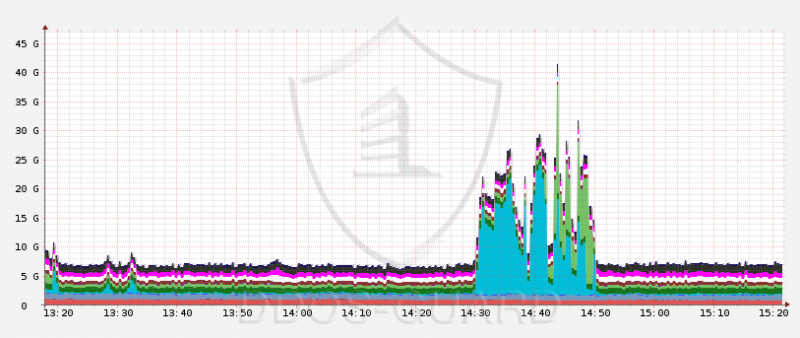

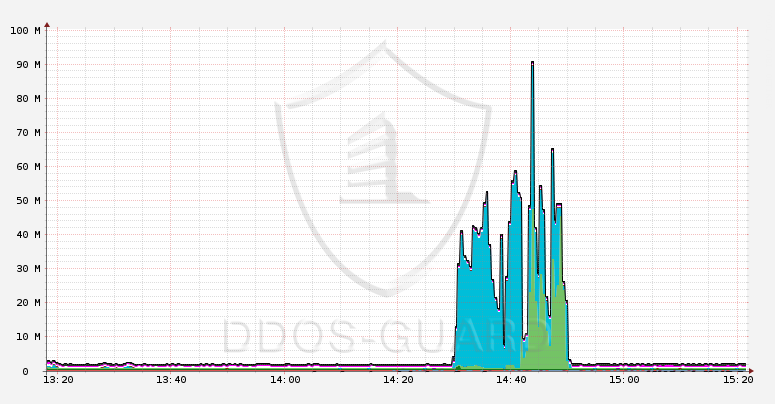

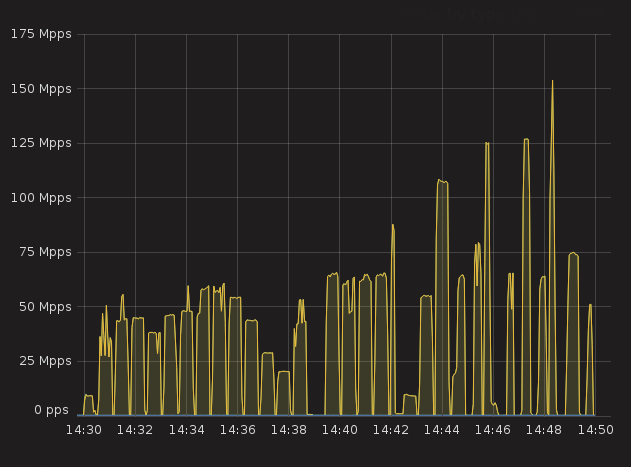

Резкий скачок входящего трафика на одного из клиентов DDoS-GUARD был зафиксирован в понедельник во второй половине дня (по статистике, понедельник — один из самых любимых хакерами дней недели). Системой фильтрации данный трафик был распознан как паразитный. В течение 20 минут ресурс клиента подвергся серии DDoS-атак, мощность DDoS-атак варьировались от 12 Gbps до 41 Gbps на пике атаки.

Так же по графикам видно, что незначительные скачки трафика отмечались в промежутке между 13:00 и 13:35, вероятнее всего, хакеры проверяли, какие нагрузки может выдержать атакуемый ресурс, но после неуспешной массированной атаки сдались.

Всего за сутки на 2 IP-адреса из разных подсетей провайдера было совершено 16 DDoS-атак: 4 через протокол UDP, 12 – через TCP. Максимальный объем трафика, который смогли сгенерировать нападавшие – 153,9 Mpps.

Подобные DDoS-атаки относятся к средним по мощности и сложности. Но благодаря тому, что атакуемый ресурс находится под защитой DDoS-GUARD, атака злоумышленников никак не повлияла на его работу.

Стоит отметить, что хостинг-провайдеры и операторы связи входят в группу повышенного риска стать жертвами DDoS-атак: по результатам 2 квартала 2017 года на них придется 21% всех атак. Поэтому хостерам рекомендуется применять меры превентивной защиты.

Так же по графикам видно, что незначительные скачки трафика отмечались в промежутке между 13:00 и 13:35, вероятнее всего, хакеры проверяли, какие нагрузки может выдержать атакуемый ресурс, но после неуспешной массированной атаки сдались.

Всего за сутки на 2 IP-адреса из разных подсетей провайдера было совершено 16 DDoS-атак: 4 через протокол UDP, 12 – через TCP. Максимальный объем трафика, который смогли сгенерировать нападавшие – 153,9 Mpps.

Подобные DDoS-атаки относятся к средним по мощности и сложности. Но благодаря тому, что атакуемый ресурс находится под защитой DDoS-GUARD, атака злоумышленников никак не повлияла на его работу.

Стоит отметить, что хостинг-провайдеры и операторы связи входят в группу повышенного риска стать жертвами DDoS-атак: по результатам 2 квартала 2017 года на них придется 21% всех атак. Поэтому хостерам рекомендуется применять меры превентивной защиты.

«Магазин доменов» теперь в REG.API: более 100 000 лотов прямо на вашем сайте

«Магазин доменов» теперь в REG.API:

более 100 000 лотов прямо на вашем сайте!

Мы постоянно улучшаем существующие сервисы, чтобы сделать их использование максимально удобным и выгодным для вас. Представляем нововведение, благодаря которому пользователи могут с помощью REG.API добавить функционал «Магазина доменов» REG.RU на свой сайт, что особенно актуально для партнёров и реселлеров наших услуг. Это позволит вам предлагать веб-адреса своим посетителям посредством ведущей онлайн-площадки, расширить ассортимент сервисов, а также получить дополнительный заработок.

www.reg.ru/support/help/api2